Виды SSL-сертификатов

Содержание:

- Самостоятельное получение бесплатного SSL-сертификата для сайта

- Влияние SSL-сертификата на SEO продвижение

- Где используется SSL-сертификат

- Зачем вообще SSL?

- Что такое SSL сертификат самыми простыми словами

- Шаг 2. Получаем SSL-сертификат

- Шаг 2. Согласовать окончательный вариант исходного контента сайта и определиться с тем, какие разделы сайта будут локализованы

- Стены

- Виды SSL-сертификатов

- Установка бесплатного сертификата на хостинг

- Установка SSL сертификата на хостинг

- Где получить SSL-сертификат?

- Предварительная подготовка сайта

Самостоятельное получение бесплатного SSL-сертификата для сайта

Для того, чтобы получить бесплатный SSL-сертификат и перейти на https потребуется посетить сайт https://www.sslforfree.com/, где в первую очередь рекомендуется зарегистрироваться, кликнув на «Login».

Теперь вписываем адрес сайта (Важно! Если выдается сертификат для поддомена, то необходимо ввести его адрес, например, poddomen.site.ru) и нажимаем на «Create Free SSL Certificate»

В появившемся окне «ZeroSSL» выбираем «New Certificate».

Вводим домен, например, «seopulses.ru».

Выбираем 90 дней.

Важно! Бесплатно можно получить только на 90 дней!

Оставляем все без изменений и переходим на следующий шаг через кнопку «Next Step».

Теперь нам предлагается 3 способа подтверждения:

- Через почту;

- DNS;

- Загрузку HTTP файла.

О каждом из этих способов указано ниже.

Подтверждение по почте

В этом случае система предложит написать на одну из почт:

- admin@

- administrator@

- hostmaster@

- postmaster@

- webmaster@

В этом случае будет отправлено письмо с кодом на указанный электронный адрес, через которое можно будет подтвердить информацию.

В этом случае лучше всего:

- Подключиться доменную почту на сервере;

- Подключиться к Яндекс.Коннекту (есть бесплатный тариф);

- Mail.ru для бизнеса (есть бесплатный тариф);

- GSuite (От 5,4$ за пользователя).

Если указанной почты нет среди аккаунтов, то следует ее создать, например, в интерфейсе Яндекс.Коннекта это выглядит так:

Отправляем письмо для проверки.

В системе видно, что сообщение отправлено.

Далее приходит письмо на почту, где нужно скопировать проверочный код и перейти на страницу верификации.

На проверочной странице вводим ключи и нажимаем на «Next».

Закрываем страницу.

В ZeroSSL обновляем статус заявки.

Видим, что все прошло успешно и кликаем на «Install Certificate».

Скачиваем бесплатный SSL-сертификат через кнопку «Download Certificate (.zip).

При необходимости можно сказать в разных форматах, например, для:

- Apache;

- AWS;

- cPanel

- NGINX;

- Ubuntu;

- И многих других.

Далее переходим к установке его на сервер.

Важно! Одни аккаунт может иметь до трех доменов с сертификатами бесплатно

Подтверждение бесплатного SSL-сертификата через DNS

На этапе выбора подтверждения кликаем на «DNS», где получаем нужные данные для ввода.

На следующем шаге видим, что система мониторит записи для подтверждения.

Переходим к хостинг-провайдеру (или другой интерфейс, куда через NS был делегирован домен) и переходим к редактированию DNS.

Добавляем новую TXT-запись.

Вводим выданные нам значения.

Важно! Name содержит запись для поддомена (111.site.ru), следует вводить только указанный только до домена код. Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Важно! Во многих системах интерфейс может быть различных, например, на примере в Timeweb не требуется ввод TTL, поэтому это опускаем

Все готово, можно переходить к его установке.

Подтверждение бесплатного SSL через HTTP-файл

Выбираем пункт для подтверждения «HTTP File Upload» и скачиваем файл.

Система начинаем проверку.

Далее переходим в панель управления сервером или FTP-аккаунт, где в корневой папке сайта (как правило, public_html) создаем папку «.well-known».

В ней аналогично создаем еще одну папку «pki-validation».

Загружаем файл, скачанный в самом начале инструкции.

Все готово подтверждаем информацию (аналогично почте) и получаем сертификат.

Влияние SSL-сертификата на SEO продвижение

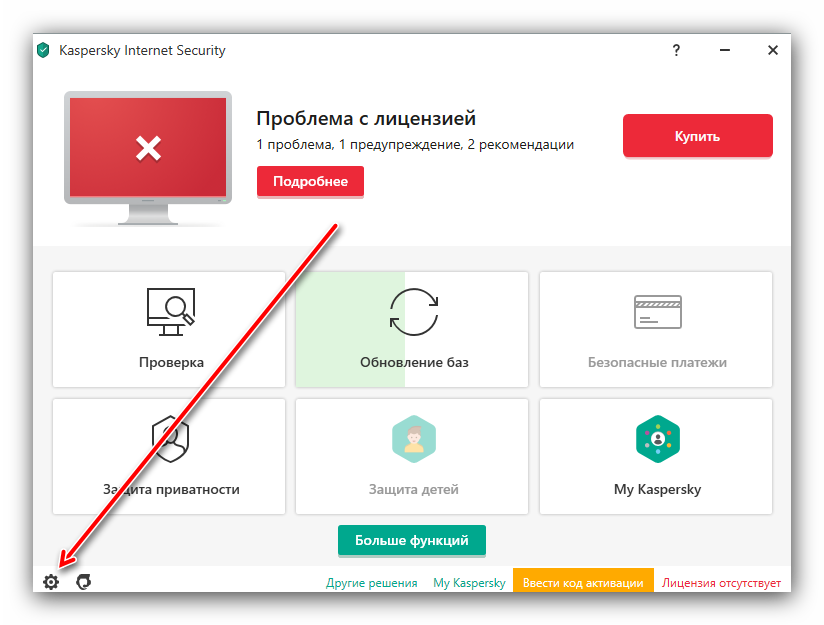

Как мы выяснили, на данный момент сайты с HTTPS протоколом официально не имеют преимущества в ранжировании в поисковых системах, но могут выигрывать за счет улучшения поведения пользователей на страницах ресурса. Это также относится и к поведению пользователей на сайте в конкретном браузере. Например, Google Chrome, уже начал помечать сайты с HTTP протоколом, как незащищенные:

Это в свою очередь также может негативно сказываться на поведенческих факторах пользователей, что в свою очередь приводит к понижению ранжирования сайта в поисковиках.

Какие проблемы и негативные моменты по SEO могут возникнуть при установке SSL-сертификата? Самая основная проблема — это необходимость изменения главного зеркала сайта. Переезд сайта с HTTP протокола на HTTPS предполагает удаление всех старых страниц с поисковой выдачи, и добавление этих же страниц с новым протоколом. В этом случае поисковые системы не гарантируют не только сохранение текущих показателей посещаемости и позиций сайта, но и страниц в выдаче в целом.

Что говорит практика? Мы располагаем 2 примерами переезда сайтов на HTTPS протокол. Давайте рассмотрим их.

Переезд информационного сайта на HTTPS

Информационный сайт женской тематики:

По графику посещаемости из Яндекс.Метрики видна просадка трафика во время смены главного зеркала сайта и переобхода новых страниц роботами поисковых систем. Однако в дальнейшем показатели посещаемости не только восстановились, но и продолжили свой рост. Конечно, рост траффика обусловлен не переездом сайта на HTTPS протокол, а работой над контентом. Переезд на HTTPS был запланирован в одно время с переездом сайта на новый сервер, чтобы нивелировать возможные последствия от перебоев в работе сайта. График показывает подтверждает лишь тот факт, что потеря позиций и снижение трафика имеет лишь временный эффект.

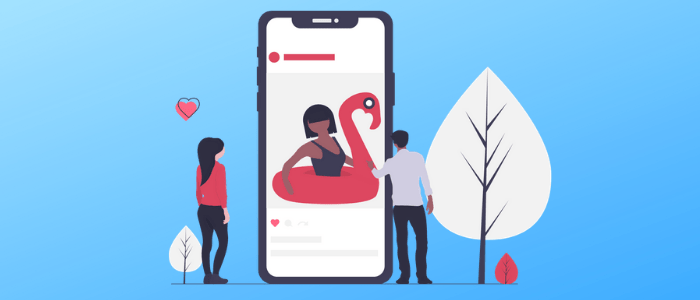

На графике представлена посещаемость одного из топовых сайтов в нише пляжной одежды и купальников. Красными линиями выделен промежуток переезда сайта на HTTPS протокол

Обратите внимание, что переезд осуществляется в декабре, когда спрос на купальники и пляжную одежду был не такой высокий. Снижение трафика на фоне естественного снижения спроса в нише оказалось незначительным

После индексации новых страниц траффик и позиции ресурса быстро восстановились. Стоит отметить, что это возрастной и авторитетный ресурс. Отчасти поэтому переиндексация страниц прошла столь безболезненно.

Конечно, существуют и обратные примеры, когда переезд на HTTPS протокол прошел более болезненно для web-ресурсов, и 2 примера мало о чем свидетельствуют. Мы лишь хотим отметить, что при правильном переезде сайта с технической точки зрения, острые углы можно максимально сгладить.

Где используется SSL-сертификат

Когда мы заходим в Интернет и пользуемся каким-либо сайтом – скроллим, читаем, копируем или вводим информацию, между нашим компьютером и тем сервером, где находится веб-сайт, осуществляется обмен данными. Это происходит согласно протоколу – он представляет собой пакет соглашений, в которых обозначен порядок обмена информацией между разными программами.

У протокола, с помощью которого в Сети передают информацию и получают различные данные с сайтов, есть название – HTTP, это аббревиатура от англ. HyperText Transfer Protocol – «протокол передачи гипертекста». Данный протокол имеет расширение HTTPS – «безопасный протокол передачи гипертекста» (англ. HyperText Transfer Protocol Secure).

В чем суть расширения? Оно дает возможность обмена зашифрованной информацией между клиентом и сервером: никто, кроме этого сервера и конкретного клиента, не имеет доступа к передаваемым данным – ни интернет-провайдер, ни администратор сети Wi-Fi, ни прочие лица.

А шифруется передаваемая от клиента к серверу информация соответственно, согласно своему, криптографическому протоколу. Первоначальный протокол SSL (Secure Sockets Layer), который использовался для этих целей и имел несколько версий, пользователи нередко критиковали, потому что периодически возникали проблемы с безопасностью. Наконец, разработчики выпустили версию, используемую в настоящее время, назвав ее TSL (Transport Layer Security). Но прежнее наименование SSL так прижилось, что и поныне используется для обозначения современной версии протокола.

Чтобы воспользоваться системой шифрования, сайту необходим специальный сертификат, другими словами цифровая подпись, – для подтверждения надежности механизма шифрования и его соответствия протоколу.

Узнать, есть у сайта сертификат или нет, можно по таким маркерам, как:

- литера «S» в наименовании протокола в адресной строке браузера – HTTPS

- изображение зеленого замка и надпись «Защищено» либо название компании в адресной строке.

Какие данные хранит сертификат:

- уникальное (полное) имя и открытый ключ его владельца;

- дату выдачи и окончания SSL-сертификата;

- уникальное (полное) имя центра сертификации и цифровую подпись издателя.

Функции SSL-сертификата:

1. Шифрование информации, которая передается.

2. Аутентификация, то есть проверка подлинности ресурса.

3. Обеспечение целостности передаваемой информации.

В конечном счете, пользователь видит, что интернет-ресурс, с которым связан сертификат, безопасен и заслуживает доверия.

Как работает SSL-сертификат:

Вас также может заинтересовать: Редирект с http на https: повышаем безопасность сайта

Зачем вообще SSL?

1. Лучше выглядит в браузере

Браузеры, с недавних пор, очень не любят сайты без SSL. И они будут пытаться помешать вашим посетителям регистрироваться и оплачивать покупки.

Вот так выглядит сайт без SSL (обычная страница) в современных браузерах:

| Chrome (Хром) | Firefox | Яндекс Браузер |

Не так плохо, но веселье начинается если вы начнете вводить пароль или данные банковской карты. Будет вот так:

| Chrome (Хром) | Firefox | Яндекс Браузер |

Как думаете, отпугнет ли это часть ваших посетителей? Конечно да. И это еще не все, Firefox, когда ваш посетитель будет вводить свои данные, покажет ему вот такое окошко:

С SSL сертификатом же все выглядит намного лучше:

| Chrome (Хром) | Firefox | Яндекс Браузер |

2. Положительно сказывается (или будет) на позициях в поисковых системах

В Google сайты с SSL начали ранжироваться выше с 2014 года, но на очень ограниченном числе запросов. Сейчас это влияет все больше и больше.

Насчет Яндекса я не нашел информации по этому поводу, но, скорее всего, они тоже это учитывают как один из второстепенных параметров.

Что такое SSL сертификат самыми простыми словами

Вспомните, как часто происходит дело в шпионских детективах. Нам нужно отправить послание сообщнику в другую страну, и нам очень не хочется, чтобы враги перехватили наше послание и прочитали его.

Поэтому мы с сообщником условились о специальном шифре. У меня есть книга (допустим «Пикник на обочине» Стругацких), и у него есть такая же книга. Я пишу письмо сначала простыми человеческими словами, а потом каждое слово заменяю на цифру. Например, цифра «137» будет обозначать, что данное слово находится на первой странице книги, на третьей строчке, седьмое слово по счету.

Мой сообщник получает письмо с цифрами «137-536-9978», берет свой томик Стругацких, и в обратной последовательности расшифровывает мое послание. Понятно, что даже если письмо будет перехвачено по дороге – никто не поймет, что там написано, потому что только мы с сообщником знаем, какую именно книгу мы используем для шифрования.

Вот и SSL протокол работает схожим образом. Только вы с сообщником каждого нового письма используете новую книгу. Кроме того, ваши книги – уникальны. То есть, нигде в мире больше нет ни одного экземпляра этой книги – только у вас и у сообщника.

Ну и, плюс ко всему, письмо вы отправляете не «Почтой России», а привязываете его к лапе самого быстрого ястреба, который летит от вас прямо по нужному адресу, и скорее погибнет, чем даст кому-то забрать у него ваше письмо.

Вы – это ваш сайт. Ваш сообщник – это ваш хостер-провайдер. Сообщение, которое вы передаете – это любая информация, которую пользователи вводят у вас на сайте – номера банковских карточек, пароли, емейлы и прочее. Быстрый ястреб-камикадзе – это прямой цифровой туннель для сообщения между вашим сайтом и сервером.

Такая работа через «уникальные книги» называется «SSL протоколом». А чтобы иметь возможность работать через этот протокол – вам надо сначала получить SSL сертификат. Это своеобразное удостоверение личности вашего сайта в интернете.

Можно ли взломать SSL протокол?

Теоретически, взломать можно даже эту сложную систему шифрования. То и дело на разных конференциях зачитываются доклады о том, как можно перехватывать сообщения по SSL, и как можно их расшифровывать.

Но на практике все эти способы либо очень сложные, либо очень долгие. То есть на расшифровку одной «буквы» послания может уйти до 2-3 часов времени. Естественно, такая «расшифровка» не сможет применяться для реального воровства ваших данных. И до сих пор SSL протокол считается «невзламываемым».

Но вот другой вопрос. Означает ли это, что ваш сайт и ваши данные в безопасности? Как ни удивительно, но вовсе не означает.

В чем главная опасность SSL сертификата?

То, что вы используете уникальные книги для шифрования, не значит, что злоумышленник не может притаиться где-нибудь на втором этаже вашего дома. В бинокль он увидит все, что вы пишите на листочке бумаги, и ему не придется даже ничего расшифровывать – он считает сообщение еще до того, как оно будет хитро зашифровано.

Кроме того, получить SSL сертификат сегодня очень просто. Самый распространенный вариант – это сертификат для подтверждения домена (так называемые DV – Domain Validation). То есть для его получения достаточно подтвердить, что у вас есть доступ к емейлу, на который зарегистрирован домен, вот и все. Никто не проверяет, что это за сайт, какой деятельностью он занимается, нет ли на нем вирусов.

Соответственно, любой хакер может сделать сайт, купить для него SSL (или даже взять бесплатный, их сейчас хватает) – и собирать ваши данные себе в копилку. Да, на его сервер они попадут в безопасности. Но куда они отправятся оттуда? Вопрос открытый.

И главной опасностью всей этой истории с SSL я считаю то, что у рядовых пользователей возникает ложное ощущение безопасности (либо наоборот – опасности), когда они видят, что сайт на https-протоколе (либо наоборот – на обычном «http»).

А масла в огонь подливает мой любимый Гугл.

Мол, и сайты-то без «https» мы будем помечать как «небезопасные» (читай – «мошеннические» с точки зрения пользователей), и как сигнал для SEO-ранжирования это включим. И все вебмастера в срочном порядке бросились переходить на SSL. Вот тут-то и открылась вся страшная правда.

Далеко не для всех сайтов SSL одинаково полезен. А во многих случаях даже вреден.

Шаг 2. Получаем SSL-сертификат

Certbot предоставляет несколько способов получения SSL-сертификатов при помощи разных плагинов. В отличие от плагина для Apache, который описан в другом руководстве, большинство плагинов помогут вам только получить сертификат, который придётся настроить на вашем сервере вручную. Плагины, которые позволяют только получать сертификаты и не устанавливают их, называются «аутентификаторами», так как они используются для подтверждения подлинности сервера, которому сертификат выдаётся.

Давайте разберёмся, как использовать плагин Webroot для получения SSL-сертификата.

Использование плагина Webroot

Алгоритм работы Webroot включает в себя создание специального файла в директории . Она размещается в корневом каталоге веб-сервера (document root) и может быть открыта сервисом Let’s Encrypt для проверки. В зависимости от ваших настроек, вам может понадобиться явно разрешить доступ к папке .

Если вы ещё не установили Nginx, сделайте это, следуя руководству по установке Nginx на Ubuntu 16.04.

Чтобы убедиться в том, что папка доступна сервису Let’s Encrypt, внесем небольшие изменения в конфигурацию Nginx. По умолчанию файл конфигурации находится в папке . Мы будем использовать редактор Nano для внесения изменений:

Внутри блока добавьте такой блок :

Вам также стоит посмотреть, где расположен корневой каталог веб-сервера (document root), так как этот путь необходим при работе с Webroot. Если вы используете стандартный файл конфигурации, она будет расположена в .

Сохраните и закройте файл.

Проверьте вашу конфигурацию на синтаксические ошибки:

Если ошибок нет, перезапустите Nginx, используя эту команду:

Теперь, когда мы знаем , можно выполнить запрос на получение SSL-сертификата. При помощи ключа указываются доменные имена. Если вы хотите использовать единый сертификат для нескольких доменных имен (например, и ), не забудьте добавить их все. Также убедитесь, что вы заменили значения и доменные имена на соответствующие вашим:

Если это первый запуск Certbot, вам будет предложено ввести адрес электронной почты и подтвердить согласие с правилами использования сервиса. После этого вы увидите сообщение об успешном завершении и путь, куда были сохранены ваши сертификаты:

Обратите внимание, что путь к сертификату и дата истечения срока его использования указаны в начале сообщения

Файлы сертификата

После получения сертификата у вас должны появиться следующие файлы в PEM-кодировке:

- cert.pem — сертификат вашего доменного имени;

- chain.pem — Let’s Encrypt;

- fullchain.pem — объединённые и ;

- privkey.pem — приватный (секретный) ключ вашего сертификата.

Важно запомнить расположение этих файлов, так как они будут использоваться в конфигурации вашего сервера. Сами файлы расположены в папке

Однако Certbot создает симлинки на наиболее актуальные файлы сертификата в папке . Так как символьные ссылки указывают на наиболее актуальные файлы сертификата, именно этот путь лучше использовать при обращении к ним.

Вы можете проверить существование файлов, используя такую команду (подставьте ваше доменное имя):

Результатом выполнения команды должны быть указанные выше файлы сертификата. Теперь вы можете настроить ваш сервер так, чтобы использовался в качестве файла сертификата, а в качестве ключа сертификата.

Генерация ключа по алгоритму Диффи-Хеллмана

Для повышения безопасности вам необходимо сгенерировать ключ по алгоритму Диффи-Хеллмана. Для генерации ключа длиной 2048 бит используйте такую команду:

Процесс может занять несколько минут.

Шаг 2. Согласовать окончательный вариант исходного контента сайта и определиться с тем, какие разделы сайта будут локализованы

Стоимость любого изменения в тексте сайта увеличивается прямо пропорционально числу языковых версий этого сайта. Нередко в конце проекта у переводческой компании набирается длинный список замеченных в исходном тексте сайта опечаток, логических противоречий, несогласованностей и т. д. Не все такие противоречия переводчик может разрешить без участия заказчика. Еще хуже, когда заказчик дорабатывает текст сайта уже после начала перевода. Все это приводит к путанице и существенно увеличивает сроки работы над проектом.

Оцените бюджет проекта. Действительно ли необходимо переводить контент сайта целиком или можно ограничиться отдельными страницами? Нужно ли переводить разделы «Новости», «Статьи», «Отзывы»?

Стены

Конструкция каркасного дома требует особого внимания к утеплению и гидроизоляции стен. Для обеспечения наибольшей долговечности снаружи стены устанавливают гидроизоляционную мембрану, а внутри – пароизоляционную. Между ними находится утеплитель.

Не стоит недооценивать важность пароизоляции – надежная защита от испарений это залог долговечности утеплителя. В помещении образуется влага, способная намочить утеплитель и тем самым увеличить теплопотери

Пароизоляция устанавливается в след за утеплителем, после чего закрывается гипсокартонном или OSB-плитой.

С гидроизоляции стен и их ветрозащиты используется так называемая супердиффузионная мембрана. Она повсеместно используется в каркасных домах, так как обладает малой паропроницаемостью по сравнению со своими аналогами. Такие материалы, как полиэтилен и пергамин для ветрозащиты использовать не рекомендуется.

Утепление стен каркасного дома снаружи осуществляется с помощью минеральной ваты или стекловаты. Покупая маты для утепления, замерьте требуемую для покрытия площадь и приобретайте их с запасом. Лишнюю часть ваты, выступающую за края, подрежьте строительным ножом. А обрезки используйте для устранения зазоров в местах стыков.

Также, утеплителем может послужить пенополистирол. Вместе с пенопластом, эти материалы являются универсальным решением. Их преимущества:

- Вес – гораздо ниже аналогов, а значит – удобство при монтаже.

- Достойная теплопроводность.

- Долговечность.

- И, конечно же, дешевизна при использовании в качестве теплоизоляции.

Эти материалы устанавливаются с помощью строительного клея, отлично подходящего для данного вида работ. Также, можно использовать грибковые гвозди – это весьма надежный способ закрепления.

Виды SSL-сертификатов

Существует несколько типов SSL-сертификатов по источнику подписи и типу проверки данных.

По источник подписи существуют следующие сертификаты:

- Самоподписанные. Сертификат подписывается самим сертификатом. Его может получить любой пользователь самостоятельно. По сути, это бесполезный сертификат. Большинство браузеров при посещении сайта выдаст предупреждение, что соединение не защищено.

- Подписанные недоверенным центром сертификации. Это означает, что сам SSL-сертификат проверен, однако независимая сторона, проверяющая принадлежность домена физ. или юр. лицу, подлинность сайта, не имеет на это право.

- Подписанные доверенным центром сертификации. Сертификат корректно отображается во всех браузерах. Данные сертификата проверены и подтверждены в сертифицирующем центре.

Подписанные доверенным центром сертификаты, в свою очередь, тоже подразделяются по типу проверки данных:

- Esential SSL — один из самых дешевых и популярных SSL-сертификатов. Доступен как для физ., так и для юридических лиц. Выдается на один домен. Осуществляется проверка владения домена через Email, DNS-запись или хэш-файл на сервере. Реквизиты компании и личные данные владельца не проверяются.

- Instant SSL — сертификат доступен для юр. и физ. лиц. Выдается на один домен (без поддоменов). Осуществляется проверка владения доменом, личные данным физического лица, либо регистрационные данные юридического лица.

- SGC SSL-сертификат — аналогичен Instant SSL, осуществляет поддержку 40-битных расширений. Это позволяет корректно отображать сайт в старых операционных системах и браузерах. Выдается на один домен без поддоменов.

- Wildcard SSL — работает как обычный сертификат, однако, подразумевает безлимитную лицензию на домен и все его поддомены на одном или нескольких серверах. В среднем стоит от 300$.

- EV (Extended Validation) сертификат — SSL-сертификат расширенной проверки, доступ к которому имеют только юр.лица. Осуществляется проверка владение доменом, регистрационные данные компании, нотариально заверенные документы и т.д. Позволяет получить мгновенное подтверждение аутентичности зеленой адресной строкой браузера. В среднем стоит от 350$.

- EV Multidoain. — аналогично EV, только подразумевает поддержку до 100 доменов. В среднем стоит от 800$.

Установка бесплатного сертификата на хостинг

Установка SSL-сертификата на сервер

В первую очередь распаковываем архив с сертификатом и видим, что он состоит из:

- certificate.crt (сертификат);

- private.key (приватный ключ);

- ca_bundle.crt (промежуточный сертификат).

Данный пункт необходим тем, кто не смог получить его у хостера и приобрел его не у своего провайдера. Для этого посещаем раздел «SSL», где выбираем пункт «Установить».

Вводим в соответствующие поля свой файл и завершаем установку.

Важно! Если не имеется навыка работы с интерфейсом хостинг компании (у некоторых провайдеров отсутствует возможность загружать сертификат самостоятельно в интерфейсе) рекомендуется загрузить архив с сертификатом на сервер и написать в поддержку с просьбой об установке. Важно! Срок действия сертификата 3 месяца, после чего его потребуется

обновиться, выполнив инструкцию еще раз

Важно! Срок действия сертификата 3 месяца, после чего его потребуется

обновиться, выполнив инструкцию еще раз. Важно! Если сертификат выдается на поддомен, то потребуется

подтвердить лишь основной домен (соответственно загрузить лишь 1 файл или

установить 1 TXT-запись)

Важно! Если сертификат выдается на поддомен, то потребуется

подтвердить лишь основной домен (соответственно загрузить лишь 1 файл или

установить 1 TXT-запись)

Через ISPmanager

Следует посетить раздел «WWW»-«SSL-сертификаты»,

после чего кликнуть на «Создать».

Выбираем пункт «Существующий».

Ставим данные из файлов в нужные поля и даем имя

сертификату.

Важно! Если не получается воспользоваться ни первым ни

вторым способом или данного раздела (SSL) нет в административной панели (как, например, в SprintHost), то Вы можете

загрузить сертификаты на свой сервер и создать тикет хостинг-провайдеру для

установки

Установка SSL сертификата на хостинг

Итак, создание SSL сертификата, я надеюсь, прошло у вас успешно. Теперь всё, что осталось сделать для успешной передачи данных по HTTPS, — это подключить SSL сертификат к сайту, для которого он оформлялся.

В качестве наглядного примера я решил продемонстрировать подключение SSL сертификата к своему тестовому сайту, для которого с этой целью был специально зарегистрирован поддомен. О том, как создать поддомен сайта в ISPManager на примере TheHost вы можете прочитать в статье по указанной ссылке.

Итак, для подключения SSL сертификата к сайту в панели управления хостингом ISPManager открываем пункт меню «WWW домены», выбираем необходимый и нажимаем на кнопку «Изменить», которая становится доступной в самом верху страницы.

После этого на экране появляется следующее диалоговое окно:

Чтобы установить SSL сертификат на выбранный домен, нам нужно поставить галочку в поле «SSL» и выбрать из выпадающего списка имя нужного документа.

Вот и всё. SSL сертификат на сайт установлен. Сами могли убедиться, насколько это просто и быстро благодаря TheHost и ISPManager, в частности.

Да, пусть он выглядит неказисто, но со своими задачами справляется на отлично

Теперь нам останется только произвести настройки движка сайта, чтобы он корректно работал по новому HTTPS протоколу. Среди них будут редиректы с HTTP на HTTPS, настройка зеркал, правки карты сайта и robots.txt, а также много другое.

Но мы поговорим об этом в следующих статьях, т.к. каждая платформа требует индивидуального подхода.

В завершение обзора настроек сайта в ISPManager, связанных с SSL, хочу обратить ваше внимание на поле «Только SSL» в диалоговом окне, изображённом на скриншоте выше. С помощью него возможно сделать редиректы с HTTP на HTTPS для URL сайта на уровне веб сервера Nginx

Установив галочку в данном поле, в файл конфигурации веб сервера Nginx на хостинге добавится следующий код:

if ($ssl_protocol = "") {

rewrite ^ https://$server_name$request_uri? permanent;

}

Можете взять данный способ организации редиректов с HTTP на HTTPS себе на заметку, особенно, если вы не пользуетесь услугами shared хостингов и панелями управления хостингом, в частности, а редирект настроить нужно.

Преимущество данного способа перенаправления трафика над редиректом в коде сайта заключается в том, что он происходит быстрее. В количественном выражении эти изменения не существенны, но при больших размерах проекта они станут заметны.

Где получить SSL-сертификат?

Каждый хостинг-провайдер, на котором расположен ваш сайт предоставляет возможность купить и установить SSL-сертификаты разных типов в зависимости от нужд вашего проекта. REG.ru, Timeweb, Nic.ru и другие провайдеры самостоятельно установят SSL-сертификат на сервере, вам лишь останется настроить 301 редирект со страниц http на https и проставить относительные пути для файлов.

Наиболее популярные центры сертификации, в которых вы можете приобрести SSL-сертификат:

- Comodo;

- GlobalSign;

- DigiCert;

Как установить SSL-сертификат для домена?

Если у вас выделенный сервер, то вам придется устанавливать сертификат самостоятельно. На выделенном сервере вы можете получить бесплатный SSL-сертификат для сайта от Let’s Encrypt. И то, и другое легко сделать с помощью ISPmanager. В первом случае вам необходимо сформировать CSR-запрос, который отправляется в центр сертификации, после чего уже ввести полученные данные из центра сертификации в соответствующие поля. Во втором случае, просто установите бесплатный модуль от Let’s Encrypt, после чего запустите выпуск SSL-сертификат в разделе WWW-домены для конкретного домена.

Предварительная подготовка сайта

Прежде чем подключать SSL-сертификат и изменять протокол сайта с http на https, необходимо провести подготовительные работы – сделать все внутренние ссылки на сайте относительными: вместо абсолютных урлов типа: «http://uguide.ru/kak-kupit-i-podkljuchit-ssl-sertifikat-k-ucoz» использовать относительные: «/kak-kupit-i-podkljuchit-ssl-sertifikat-k-ucoz» (в текстах, меню, категориях, информерах, css-стилях, JS-скриптах, ссылки в статьях и т.д.).

Было:

<a href=»http://uguide.ru/kak-kupit-i-podkljuchit-ssl-sertifikat-k-ucoz»>текст ссылки</a>

<a href=»/kak-kupit-i-podkljuchit-ssl-sertifikat-k-ucoz»>текст ссылки</a>

То же касается и использования внешних медиафайлов (изображения, видео-записи, презентации и т.д.) – они должны открываться по защищенному протоколу HTTPS. Если источник имеет HTTPS версию, вы можете просто заменить ссылки на соответствующий контент. Если же нет, то мы рекомендуем загрузить медиафайлы на свой сервер и открывать их по защищенному протоколу. Это поможет в дальнейшем избежать ошибки со смешанным содержимым (Mixed Content):

Кроме того, все внешние скрипты, например, библиотеки javascript и jQuery, шрифты, а также скрипты сервисов Яндекса (например, Метрика и Директ), а также Google (Analytics) и прочие, тоже следует открывать по https, либо через относительные URL-адреса без указания протокола, например:

<link href=»//fonts.googleapis.com/css?family=Roboto:300,400,500,700&lang=ru» rel=»stylesheet»>

Все это рекомендуется сделать для корректной работоспособности, отображения, переиндексации и правильной склейки главного зеркала сайта.