Что такое фишинговая атака и как защитить информацию

Содержание:

- Преимущества дебетовых карт ВТБ

- Ошибка № 3: не проверять адресную строку сайта

- Статьи об ипотеке

- Войти в личный кабинет Конга на konga.ru

- Как распознать фишинговое сообщение?

- Выберите кредит

- Фишинг в России

- Обучение

- Отзывы о Konga (Конга)

- Контактная информация

- Условия займов в Конга Займ

- Страхование кредита

- Потребительский кредит

- Защита от фишинга — основные правила

- Навигация

- Что такое фут фишинг

- Условия по дебетовым картам в Северном

- Отзывы о кредитах в Газпромбанке

- Помощник

- Краткая история фишинга

- Требования к заемщикам

- Программные решения для организацийSoftware solutions for organizations

- Как защитить себя

- Условия по дебетовым картам

- СПОСОБЫ ЗАЩИТЫ ОТ ФИШИНГА

- Статьи о кредитах

Преимущества дебетовых карт ВТБ

- Бонусы за покупки по карте. Оплачивайте картой товары и услуги, и получайте бонусы. Чтобы накопить максимальное количество бонусов, включайте в процесс всех членов семьи. Операции по всем картам будут суммироваться (дебетовым, кредитным, основным, дополнительным). В качестве вознаграждения, Вы можете выбрать любую опцию: от кэшбэка до скидки на ипотечный кредит. Бонусную категорию можно менять раз в месяц;

- Начисление процента на остаток. Храните свободные деньги на счете карты, и получайте доход от их размещения в размере до 7.00 % годовых (подробные условия мы разместили далее);

- Тратьте по дебетовой карте ежемесячно сумму от 5 000 рублей, и Банк не возьмёт с Вас ни копейки за обслуживание пластика;

- Без комиссии за снятие наличных. В банкоматах Банка ВТБ и Почта Банка, можно снимать наличные денежные средства абсолютно бесплатно. Если Вы используете карту активно, то и в других банках с Вас не будет взиматься комиссия за снятие наличных;

- Бесконтактная оплата. Платите смартфоном, браслетом, или часами, и получайте повышенное вознаграждение за бесконтактную оплату. Оплата проводится с помощью Сервисов Apple Pay, Samsung Pay, Mir Pay, или Google Pay;

- МИР, Visa или Mastercard. Вы можете оформить дебетовую карту с любой платёжной системой;

- Карты в разных валютах. Дебетовые карты платёжных систем Visa и Mastercard можно открыть в рублях, долларах, и евро.

Ошибка № 3: не проверять адресную строку сайта

Что нужно проверять при переходе на сайт

Всегда проверяйте адресную строку браузера. Иногда можно попасть на фишинговый сайт даже при переходе с одной страницы известного вам портала на другую.

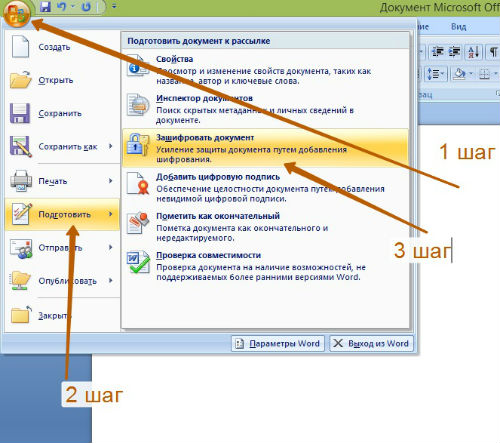

Безопасность соединения. Если вы хотите ввести персональную информацию или данные карты, сделать покупку через сайт, то перед его адресом обязательно должно стоять https и значок закрытого замка. Буква s и закрытый замок означают, что соединение защищено: когда вы вводите на сайте данные, они автоматически шифруются и их не могут перехватить.

Защищенное соединение — требование обязательное, но не достаточное. Хакеры не могут подключиться к такому сайту и узнать ваши данные. Но это не гарантия того, что сам сайт создан законопослушной компанией. В последнее время и преступники умудряются получать сертификаты безопасности для своих сайтов.

Дизайн. Даже если вы проморгали лишнюю букву в адресе, а преступники организовали защищенное соединение, плохой дизайн сайта должен броситься в глаза.

Преступники создают онлайн-ресурсы с простой целью — собрать конфиденциальные данные. Поэтому в большинстве случаев они не мудрят со структурой и дизайном сайта. Небрежная верстка, орфографические ошибки, неработающие разделы и ссылки — явные признаки фальшивки.

Но если у мошенников большие амбиции, они могут вложиться в создание сайта, который максимально точно повторяет интернет-ресурс известной организации. Или создать красивый и качественный сайт своего собственного «проекта». Так что только на дизайн тоже ориентироваться нельзя.

Статьи об ипотеке

Разница между аннуитетными и дифференцированными платежами

Условия ипотеки на строительство жилья

Как оплатить ипотечный кредит?

Как получить господдержку по ипотеке

Войти в личный кабинет Конга на konga.ru

Заемщик заполняет поля на панели входа:

- Номер своего сотового телефона.

- Придуманный и продублированный в анкете пароль.

- Нажимает кнопку «Войти».

Теперь можно войти в личный кабинет.

Войти в личный кабинет по номеру мобильного телефона возможно только в случае восстановления пароля.

Восстановление пароля

На панели входа есть вкладка «Забыли пароль?» Для восстановления пароля нужно указать:

- Номер телефона, указанный при заполнении анкеты.

- Нажать клавишу «Отправить SMS-код».

Как распознать фишинговое сообщение?

Предугадать действия мошенников не всегда просто, но если мы не позволяем себе увлечься и спокойно подходим к каждому и особенно подозрительному сообщению, проверяем его несколько элементов, то у нас есть хороший шанс не стать жертвой фишинга. Ниже приведены некоторые примеры вредоносных сообщений. В них будут указаны основные элементы фишинговых атак, которые должны помочь вам их распознать.

Обратите внимание на отправителя сообщения

В большинстве случаев мошенники не пытаются скрыть адрес, откуда поступают опасные сообщения, или неумело выдают себя за доверенного поставщика услуг. Приведенный пример ясно показывает, что в поле «От» отсутствует адрес из домена банка, как утверждают киберпреступники. Вместо этого вы можете найти домен *.com.ua или *.org.ua вместо *.ua, который используется финансовыми учреждениями, действующими в Украине. Иногда мошенники более хитры и используют адреса, похожие на службы, которые они олицетворяют, но отличаются от оригинала небольшими деталями, такими как содержание письма или аннотации к ним.

Проверьте адрес страницы, на которую ведет ссылка

Особое внимание в сообщениях электронной почты следует уделять адресам страниц, на которые они ссылаются. Вопреки внешнему виду, вам не нужно нажимать на них, чтобы увидеть, куда они вас перенесут

Просто наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом. Особое внимание следует уделять сайтам, не имеющим отношения к предоставляемой услуге.

Не увлекайтесь

Спешка никогда не бывает хорошим помощником. Тоже самое касается анализа полученных сообщений, которые приходят на нашу почту. Преступники часто пытаются заставить потенциальных жертв поторопиться и, конечно же, для того, чтобы спровоцировать ошибку. Они всячески стараются ограничить промежуток действия акции или розыгрыша, когда вы получите свой приз или денежное вознаграждение.

В некоторых случаях мошенники даже угрожают блокировкой учетной записи в каком-либо сервисе. Не обманывайтесь этим и всегда тщательно проверяйте подозрительные сообщения. Помните, что бесплатный сыр бывает только в мышеловке. К тому же организаторы розыгрышей и акций вряд ли будут блокировать вашу учетную запись. Им нужны подписчики и поклонники для других подобных акций.

Запрос конфиденциальных данных – это всегда афера

Основной принцип безопасности при электронной связи поставщиков услуг и их клиентов состоит в том, чтобы не отправлять конфиденциальные данные в переписке. Если вас попросят ввести логин и пароль для службы, потому что ваша учетная запись заблокирована или нечто подобное, вы можете быть уверены, что сообщение было отправлено преступниками. Однако, если у вас есть сомнения, пожалуйста, свяжитесь с поставщиком, к примеру, услуг телефонной связи, который рассеет любые ваши сомнения. Помните, ни банки, ни мобильные операторы или иные службы не имеют права заставлять вас отправлять им персональные данные.

Читать также: Почему в наше время без VPN в Интернет лучше не заходить

Трудности перевода

Значительная часть фишинговых кампаний подготовлена иностранными преступниками, которые не имеют представления о нашем языке. Они используют онлайн-сервисы для перевода содержимого электронных писем на русский или украинский языки, что часто оказывается довольно забавным. Такие сообщения не лишены грамматических ошибок, в них отсутствуют знаки препинания и куча неправильно написанных слов. Если вы заметили что-то подобное, можете без сомнений удалить сообщение.

Остерегайтесь вложений

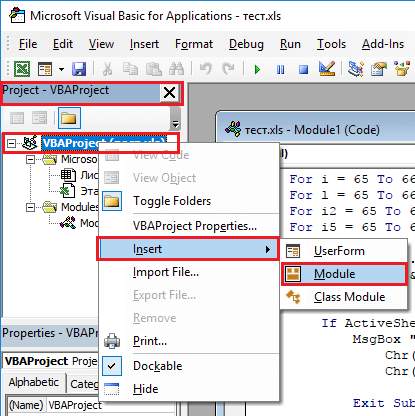

Преступники также используют вредоносные программы для захвата конфиденциальных данных или взлома компьютеров и целых сетей. Механизм действия тот же и ограничен попыткой убеждения жертвы открыть вредоносное вложение. Чаще всего они скрыты в архивах ZIP или RAR и имеют форму исполняемых файлов EXE или BAT

Однако они также могут скрыть вредоносный код в макросах документов программ Microsoft Office или Google Docs, поэтому вам следует обратить на них внимание и выполнить сканирование с помощью антивирусной программы перед запуском

Если вы обращаете внимание на эти элементы при анализе подозрительных сообщений, скорее всего вас не одурачат преступники

Выберите кредит

Фишинг в России

В сентябре 2019 года эксперты проекта ОНФ «За права заемщиков» назвали пять мошеннических схем, которые чаще всего применялись в 2019 году. На первом месте (34% упоминаний) оказался фишинг, цель которого — получить доступ к логинам и паролям пользователя. Классический пример фишинга — вредоносные ссылки. К его разновидностям также относятся реклама на видеохостингах, обещающая оплату за участие в опросах, и звонки от имени банков.

Сообщается, что всего авторы рейтинга проанализировали около 50 тысяч сообщений граждан и более 20 тысяч публикаций в СМИ и других открытых источниках.

В 2020 году во время пандемии коронавируса количество краж с банковских карт пользователей выросло в шесть раз, сообщала компания Group-IB, которая специализируется на предотвращении кибератак. По словам экспертов, мошенники заманивают пользователей на фишинговые сайты, где покупатели вводят платежные данные. Злоумышленники используют эти данные для обращения к публичным p2p-сервисам банков и перевода денег на свои счета.

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга

GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| «.`FirstName` | Имя |

| «.`LastName` | Фамилия |

| «.`Position` | Должность |

| «.`From` | Отправитель |

| «.`TrackingURL` | url для отслеживания |

| «.`Tracker` | Картинка для отслеживания |

| «.`URL` | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

За результатами компании можно следить на вкладке «Dashboard».

Отзывы о Konga (Конга)

Контактная информация

Условия займов в Конга Займ

Микрофинансовая организация Конга предлагает клиентам простые и понятные условия получения мини-кредита, которые отличаются полным отсутствием скрытых платежей и комиссий. Добросовестно выполняя обязательства по погашению займов, клиент может рассчитывать на получение дополнительных привилегий, увеличение максимального лимита ссуды и снижение процентной ставки. Приведем в таблице информацию об основных условиях мини-кредита от МФК Конга.

| Сумма займа | от 2000 до 70 000 р. |

| Срок займа | от 10 дней до 24 недель |

| Процентная ставка | от 0,5% |

| Время рассмотрения онлайн-заявки | 1 минута |

| Срок выдачи займа | Мгновенно |

| Документы | Паспорт, СНИЛС или ИНН |

| Возраст заемщика | от 21 года |

| Способ оплаты | Банковские карты, QIWI-кошелек, Яндекс.Деньги, наличными через Contact |

| Способ погашения | Банковские карты, переводом на счет, через кошелек и терминалы QIWI, Яндекс.Деньги |

| График работы | Круглосуточно |

| Возможность продления займа | Есть |

| Можно ли с плохой кредитной историей | Да |

Подробные условия

Страхование кредита

Потребительский кредит

К соискателям на рефинансирование потребительских кредитов в ГПБ предъявляются более высокие требования, чем к лицам, планирующим перекредитование ипотечного займа. Особого внимания потребительский кредит заслуживает тем, что, в отличие от ипотечного, не требует предоставления банку залога в виде квартиры, которая обеспечивает безопасность сделки.

Условия для одобрения заявки на перекредитование:

-

хорошая кредитная история потенциального клиента;

-

постоянная регистрация по месту жительства;

-

гражданство РФ;

-

возрастной ценз в Газпромбанке для физических лиц, пожелавших оформить рефинансирование, составляет 20-65 лет (последняя цифра рассматривается с учетом срока погашения займа);

-

общий стаж трудовой деятельности – не менее года;

-

на последнем предприятии соискатель должен проработать не менее 6-ти месяцев или 3 месяца, если физическое лицо получало зарплату на счет Газпромбанка;

-

доходы лица, подавшего заявку на рефинансирование, должны быть выше, чем ежемесячная процентная ставка.

-

плюсом является, если фирма-работодатель состоит в программе потребительского кредитования ГПБ.

Даже если вы подходите под все вышеперечисленные параметры, это не гарантирует на 100 %, что вам будет одобрена процедура рефинансирования. Свой отказ банк не обязан никак комментировать.

Газпромбанк всеми силами старается оградить себя от сотрудничества с неблагонадежными клиентами, поэтому рефинансирование потребительского кредита требует наличия хотя бы одного фактора, из перечисленных ниже:

соискатель должен работать в компании, зарплату в которой он получает через Газпромбанк (вы не попадаете под данные требования, если получаете зарплату через ГПБ по собственной инициативе, а ваши коллеги получают ее другим вариантом);

-

претендент должен быть сотрудником бюджетной организации;

-

фирма-работодатель включена в программу потребительского кредитования ГПБ;

-

безупречная кредитная история увеличивает шансы на одобрение заявки.

Если вы соответствуете хоть одному критерию, уверенно направляйтесь в Газпромбанк или подавайте заявку на рефинансирование в режиме онлайн. Шансы значительно выше, если вы удовлетворяете банк сразу по нескольким пунктам.

Защита от фишинга — основные правила

- Обязательно проверить URL-адрес, по которому рекомендуется перейти, на наличие незначительных ошибок в написании.

- Использовать лишь безопасные https-соединения. Отсутствие всего одной буквы “s” в адресе сайта обязано насторожить.

- С подозрением относиться к любым письмам с вложениями и ссылками. Даже если они пришли со знакомого адреса, это не дает гарантии безопасности: он мог быть взломан.

- Получив неожиданное подозрительное сообщение, стоит связаться с отправителем каким-либо альтернативным способом и уточнить, он ли его послал.

- Если все же необходимо посетить ресурс, лучше ввести его адрес вручную или воспользоваться ранее сохраненными закладками (увы, от фарминга это не убережет).

- Не использовать для доступа к онлайн-банкингу и другим финансовым сервисам открытые Wi-Fi сети: часто их создают злоумышленники. Даже если это не так, подключиться к незащищенному соединению не составляет сложности для хакеров.

- На всех аккаунтах, где это возможно, подключить двухфакторную аутентификацию. Эта мера может спасти положение, если основной пароль стал известен взломщикам.

Навигация

Что такое фут фишинг

Условия по дебетовым картам в Северном

Отзывы о кредитах в Газпромбанке

Помощник

Краткая история фишинга

Появившись еще в первые годы существования интернета, фишинговая атака как вид мошенничества набрала популярность не сразу. Этому способствовали объективные и психологические факторы:

- Хакеры и злоумышленники рубежа тысячелетий позиционировали себя, как людей с принципами и мессианскими идеями. Они часто считали ниже своего достоинства использование таких методов, как фишинговая атака;

- Первый интернет состоял преимущественно из пользователей, которые в среднем были неплохо продвинуты во владении компьютером. По меньшей мере, в эпоху коммутируемого соединения по телефонной линии через модем со скоростью 14 400 кбит/сек они представляли собой основную часть аудитории;

- Интернет еще не стал местом, где вращались миллионы долларов. Пока не существовало ни онлайн-банкинга, ни массового хранения средств пользователей даже в самых заметных платежных сервисах.

Появление криптовалют еще больше подлило масла в огонь. Безопасность площадок торговли цифровыми активами первоначально основывалась на той же паре «логин — пароль», взлом которой обещал одномоментное получение значительной суммы денег.

Сегодня фишингом занимаются уже не одиночки, как это было раньше, а целые сообщества с четким распределением ролей. Часто это интернациональные группировки, где одни занимаются сбором данных, другие — рассылками, а третьим достается изготовление фальшивого веб-контента.

Ежедневно в интернете создаются десятки тысяч новых фишинговых сайтов, и эта цифра постоянно увеличивается.

Требования к заемщикам

Программные решения для организацийSoftware solutions for organizations

-

Microsoft Edge и Защитник Windows Application Guard предлагают защиту от растущей угрозы целевых атак с помощью промышленного технологии Microsoft Hyper-V.Microsoft Edge and Windows Defender Application Guard offer protection from the increasing threat of targeted attacks using Microsoft’s industry-leading Hyper-V virtualization technology. Если просматриваемый веб-сайт считается ненадежным, контейнер Hyper-V будет изолировать это устройство от оставшейся части сети, предотвращая доступ к корпоративным данным.If a browsed website is deemed untrusted, the Hyper-V container will isolate that device from the rest of your network thereby preventing access to your enterprise data.

Как защитить себя

Для защиты от поставщиков фишинга основных интернет-браузеров, согласованных о приложении идентичных методов информирования пользователей, что они открыли подозрительный веб-сайт, который может принадлежать мошенникам. У новых версий браузеров уже есть такой потенциал, который соответственно называют “антифишингом”. Обычно, фишинговые атаки направляют получателя к веб-странице, разработанной так, чтобы это подражало реальному веб-сайту организации и собрало персональную информацию, и чаще всего пользователь даже не подозревает, что на нем атака такой была сделана. Чаще всего жертвы терпят огромные денежные убытки или кражу персональных данных в преступных целях.

У фишинга чужих паролей или другой уязвимой информации есть длинная история среди общества хакеров. Традиционно такие действия были выполнены посредством социальной разработки. В 1990-м, с ростом количества компьютеров, соединенных с сетью и популярностью Интернета, атакуя, учился автоматизировать этот процесс и атаковать рынок массового потребления. Термин фишинг (“рыбалка сбора урожая пароля” – ловля и набор паролей) описывает плутоватую уязвимую информацию освоения, когда отчет жертве абсолютно другая причина, по которой она должна сообщить об этих данных, и она даже не предполагает реальной цели. Фишинговые атаки обычно выполняются несколькими простыми инструментами и методами, позволяющими обмануть нет ничего, не подозревая пользователей.

Поскольку основная инфраструктура, поддерживающая fisherny сообщения обычно, служит странице HTML, скопированной на недавно сервер и часть сервера сценариев для обработки всех данных, введенных пользователем. И более сложные веб-сайты и перенаправление содержания могут быть включены, но в большинстве случаев цель всегда одна – чтобы снять поддельную работу подражания сервера реального бренда, который обеспечит все данные, введенные пользователем в руки преступника.

Используя современные утилиты редактирования HTML, создание поддельного веб-сайта не займет много времени, и ужасно защищенные веб-серверы могут быть легко запущены и взломаны, если атака предпримет сканирование диапазонов IP-адресов в поисках уязвимых узлов. Один раз даже домашние компьютеры могут вступить в силу узлы к фишерских веб-сайтов поэтому под видом нет только предприятия или академических систем. Атака часто не делает различий между целевыми компьютерами, глупо выбирая большие диапазоны IP-адресов для поискового случайного элемента или одной определенной уязвимости.

Для увеличения видимости того что сообщение подлинное фишер может использовать некоторые методы для улучшения усовершенствования попыток мошенничества:

Использование IP-адресов вместо доменных имен в ссылках к поддельной сети веб-сайт. Многие пользователи не проверят (или не будет знать, как проверить), принадлежит ли IP-адрес реальному узлу организации.Регистрация соответствующих доменов DNS.

Вставка ссылок от реального веб-сайта компании в сообщении на фишерном веб-сайте таким способом, которым браузер пользователя выполнит большинство соединений на реальном веб-сайте и минимуме от них – на фальшивке. Если клиент пользователя будет поддерживать по электронной почте автомобильный рендеринг содержания, то клиент попытается объединяться автоматически относительно поддельного веб-сайта, как только сообщение считано, и управляемый рукой браузер не может отметить небольшое количество соединений на злом сервере среди основной части соединений на подлинном сервере.

Кодирование ссылки в браузере. IDN, имитирующий с использованием Unicode, может быть одной из опций этого метода. Будет казаться, что ссылка продолжает подлинный веб-сайт, однако на самом деле соединение перейдет к поддельному серверу с другим адресом.

Возможно попытаться использовать уязвимости в веб-браузере пользователя для укрывательства допустимого объекта содержания сообщения. У приложений Microsoft Internet Explorer и Outlook есть ряд дыр (таких как спуфинг строки поиска или элемент IFrame)

Конфигурирование фишерного веб-сайта так, чтобы любые введенные данные (имена пользователей и паролей) зарегистрированный, и были зарезервированы, и затем направить пользователя к реальному веб-сайту. Возможно дать сообщение “неправильный пароль” тогда, пользователь обычно не будет подозревать неправильно и глупо введет все данные снова.

Довольно выполнимо запустить поддельный веб-сайт как прокси-сервер для реального веб-сайта, полностью регистрируя все данные, незакодированный SSL (или даже регистрируя допустимые сертификаты SSL для доменов)

Перенаправление жертв на фишерные веб-сайты, используя вредоносное программное обеспечение для установки вредоносного Объекта Помощника Браузера на локальном компьютере. BHO – Dll’ki, создаваемый для контроля браузера Internet Explorer и если они выполняются успешно, жертва может быть обманута, с тех пор будет думать, что это находится на реальном веб-сайте, и на самом деле будет на фальшивке.

Использование вредоносного программного обеспечения для редактирования файла hosts на PC жертвы, которая используется для хранения соответствий между DNS и IP-адресами. Вставкой поддельного DNS в этом файле возможно вынудить браузер жертвы соединиться на недопустимом сервере.

Благодаря сложному характеру многих приложений электронной коммерции или онлайновых банков, большинство которых часто использует фреймы HTML и sab-фреймы или другие структуры сложных страниц, которые для пользователя будет трудно определить, допустима ли определенная страница.

Условия по дебетовым картам

СПОСОБЫ ЗАЩИТЫ ОТ ФИШИНГА

Защита от фишинг атак требует принятия мер как пользователями, так и предприятиями. Защита от фишинга начинается с обучения пользователей распознавать фишинговые сообщения, но есть и другие тактики, которые могут сократить количество успешных атак.

Для пользователей бдительность является ключевым фактором. Поддельное сообщение часто содержит тонкие ошибки, которые раскрывают его истинную сущность.

Они могут включать орфографические ошибки или изменения в доменных именах. Пользователи и компании также должны остановиться и подумать, почему они получают такие электронные письма.

Для предотвращения фишинговых атак необходимо предпринять ряд шагов, направленных на минимизацию последствий.

Корпоративные почтовые серверы должны использовать хотя бы один стандарт аутентификации электронной почты для понимания того, что входящая электронная почта проверена. К ним относятся:

- протокол Senf Policy Framework (SPF), который может помочь уменьшить нежелательную почту ( спам );

- протокол DomainKeys Identified Mail (DKIM), который позволяет пользователям блокировать все сообщения, кроме тех, которые были криптографически подписаны

- протокол проверки подлинности, отчетности и соответствия сообщений на основе доменов (DMARC), который указывает, что SPF и DKIM должны использоваться для входящей электронной почты, и который также обеспечивает основу для использования этих протоколов для блокировки нежелательной электронной почты, включая фишинговую электронную почту, — более эффективно;

протокол проверки подлинности, отчетности и соответствия сообщений на основе доменов (DMARC), который указывает, что SPF и DKIM должны использоваться для входящей электронной почты, и который также обеспечивает основу для использования этих протоколов для блокировки нежелательной электронной почты, включая фишинговую электронную почту, — более эффективно.

Шлюз веб-безопасности также может обеспечить еще один уровень защиты, не позволяя пользователям достичь цели вредоносной ссылки. Они работают путем проверки запрошенных URL-адресов по постоянно обновляемой базе данных сайтов, подозреваемых в распространении вредоносного ПО.