Windows pe

Содержание:

- Новости российского отделения корпорации Майкрософт

- Step 2: Customize WinPE (Usually not needed)

- Kernel-mode debugging

- Windows 10 PE Live USB 64 — 32 bit портативная ОС на русском

- Шаг 2: настройка параметров загрузки и копирование файла BCDStep 2: Configure boot settings and copy the BCD file

- AvastPE

- Шаг 1: скопируйте исходные файлы Windows PEStep 1: Copy Windows PE source files

- Step 3: Create bootable media

- Подключение к WSUS машины не входящей в домен

- Удаление лишнего плагина из браузера

- Система для обслуживания компьютеров и серверов в локальной сети предприятия

- UFS Explorer Standard Recovery 4.9.1 32-bit/64-bit [2011, Восстановление данных]

- Сделать презентацию с поздравлениями от коллектива

- IPv6 наступает, пора действовать!

- Еще раз об установке DRUSH

- Установка глобального drush

- Установка локального drush

- Supasoft CRM Free Lite

Новости российского отделения корпорации Майкрософт

Опубликовано пн, 25/11/2013 — 11:31 пользователем serg kaac

Федеральная служба по техническому и экспортному контролю (ФСТЭК) вручила сертификаты для операционных систем Windows 8 и Windows Server 2012.

Вот полный список сертифицированных ОС на сегодняшний день:

— Все версии Windows — сертификат №2960;

— Windows Server 2012 Standard — сертификат №2949;

— Windows Server 2012 Datacenter — сертификат №2950;

— Windows Storage Server 2012 Standard — сертификат №2951;

— Windows Storage Server 2012 Workgroup — сертификат №2952;

— Windows Server Foundation 2012 — сертификат №2955.

— Windows Server Essentials 2012 — сертификат №2954;

Сертификаты подтверждают, что вышеуказанные продукты являются программными инструментами общего назначения и оснащены встроенной системой защиты от несанкционированного доступа к информации, не содержащей сведения, являющиеся государственной тайной, и соответствуют всем требованиям руководящего документа Гостехкомиссии России «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации», присущим 5-му классу защищенности при условии выполнения всех обязательных сертифицированных обновлений безопасности и выполнения указаний по эксплуатации, приведенных в соответствующих формулярах.

Это серьезно. А это просто улыбнуться:

Step 2: Customize WinPE (Usually not needed)

Note, when you add more packages to WinPE, it slows WinPE performance and boot time. Only add additional packages when necessary.

Common customizations

-

Add an update. If you’re going to be capturing an FFU at the end of the lab, apply KB4048955 to your WinPE image. To learn more, see: WinPE: mount and customize.

-

Add a video or network driver. (WinPE includes generic video and network drivers, but in some cases, additional drivers are needed to show the screen or connect to the network.). To learn more, see WinPE: Add drivers.

-

Add PowerShell scripting support. To learn more, see WinPE: Adding Windows PowerShell support to Windows PE. PowerShell scripts are not included in this lab.

-

Set the power scheme to high-performance. Speeds deployment. Note, our sample deployment scripts already set this scheme automatically. See .

-

Optimize WinPE: Recommended for devices with limited RAM and storage (for example, 1GB RAM/16GB storage). After you add drivers or other customizations to Windows PE, see WinPE: Optimize and shrink the image to help reduce the boot time.

Kernel-mode debugging

To debug in kernel-mode, you must enable kernel-mode debugging before the system is booted. The boot configuration file has a setting for kernel mode debugging, which is enabled by using the bcdedit.exe command-line tool to modify the Boot Configuration Data (BCD) store. Kernel debugging can only be performed by using bcdedit.exe. Bcdedit.exe is located in the \Windows\System32 directory of the Windows partition.

The default debugger settings are as follows:

For creating ISOs for VM environments, enable the kernel with BCD entries before creating the ISO.

For information about how to modify the default BCD store (default.bcd), see How to Modify the BCD Store Using Bcdedit.

To enable kernel-mode debugging

-

Locate the BCD store, which is contained in a file named bcd. This file is located within the boot directory in the root of the media containing the Windows PE image.

-

At the command prompt, type the following bcdedit command to set the debug flag of the BCD store used to boot the image to :

The might need to be replaced by the unique identifier (UID) of the boot option for Windows PE.

Alternatively, you can also enable kernel debugging by pressing F8 during boot and selecting the debug option.

Note

To use a symbol server from within Windows PE, use the command on the server’s symbols and file shares.

For more information about command-line options that control debugging, see BCDEdit Command-Line Options.

To enable network kernel-mode debugging

On a technician PC, run the following commands to create a Windows PE image with network kernel mode debugging settings:

-

Start the Deployment and Imaging Tools Environment as an administrator.

-

Run copype to create a working copy of the Windows PE files.

-

If the target PC is a UEFI system, run the following commands (The following PORT and key are examples. PORT can be set from 50000 to 50039. For the key, see ):

-

If the target PC is a legacy BIOS system, run the following commands (The following PORT and key are examples. PORT can be set from 50000 to 50039. For the key, see ):

-

Use MakeWinPEMedia with the /ISO option to create an ISO file containing the Windows PE files, run the following commands:

In the target PC, start with winpe_x64_debug.iso and run the following command:

Windows 10 PE Live USB 64 — 32 bit портативная ОС на русском

торрент обновлен — 10-04-2020, 11:12

| Версия: Windows 10 PE Live (x86/x64) USB by Ratiborus v2.2020 |

| Разработчик: Microsoft |

| Разрядность: 64 — 32 bit |

| Лечение: Не требует активации |

| Язык: Русский |

| Размер: 4.32 Гб |

Требования к системе:Процессор: от 1 Ггц Intel или AMDОперативная память: для 32 бит — 1,5 гб и 64 бит — 2,0 гб.Скриншоты:

Особенности образа:В основе лежит Windows 10 Enterprise версии 1809.Поддержка ReFS системы.Профессиональный набор утилит и программ.ПО, добавленное в сборку:• Hard Disk Sentinel — мониторинг состояния HDD в реальном времени. Отображает рабочую температуру, скорость передаваемых данных и другую полезную информацию.• Active@ Password Changer v6.0 — программа, сбрасывающая пароль Windows.• AOMEI Partition Assistant Unlimited Edition — работа с накопителями: форматирование, создание новых разделов, расширение томов и еще более 30 полезных функций.• Acronis Disk Director 12 — набор инструментов для работы с винчестером.• Acronis Truelmage 2017 — отличный инструмент, позволяющий создать образ системы, восстановить данные и сделать их резервную копию.• Aimp Portable 3.60 — музыкальный плеер.• AntiSMS 8.1.7 — утилита для удаления вирусов, которые блокируют Windows.• AntiWinLocker 4.0.8 — программа удаляющая баннеры и другую рекламу, которая блокирует систему.• Avz 4.43 — антивирус.• Bootlce 1.3.3 — программа, создающая загрузочные USB.• CPU-Z — утилита, отображающая параметры компьютера.• Crystal Disk Info 6.5.2 — тестировщик жестких дисков.• Defraggler 2.14.706 — дефрагментация жесткого диска.• Disk Recovery 8 — восстановление данных.• EasyBCD 2.2.0.182 — инструмент, позволяющий управлять Windows загрузчиком.• Everything 1.3.3.658 — удобная программа для поиска папок и файлов.• Explorer++ 1.3.5.531 — обозреватель на подобии обычного проводника Windows.• Far — файловый менеджер, запускаемый с консоли.• FileZilla FTP Client — клиент FTP для Windows.• HDD Low Level Format Tool — низкоуровневое форматирование жесткого диска.• ImageUploader — программа для выгрузки изображений в различные интернет ресурсы.• KMS Auto Net Console — активатор для ОС Windows.• Net Scan — сканер для интернет сети.• Ontrack EasyRecovery 10 Enterprise — еще одна программа-восстановщик удаленных файлов.• Mozilla Firefox — один из популярных браузеров.• Paragon Hard Disk Manager Professional — работа с HDD и SDD.• PStart 2.11 — удобная программа, красиво отображающая в специальном окне установленные на съемном носителе портативные программы.• Registry Workshop 5.0 — альтернативный редактор реестра.• Restoration 2.5.14 — восстановление удаленных файлов.• Process Monitor 3.20 — мониторинг запущенных процессов.• R-Studio 8.3.167546 — еще один инструмент, восстанавливающий данные.• Sargui 1.5.20 — дополнительная программа восстановления файлов.• Scanner 2.13 — сканер жестких дисков, анализирующий их содержимое, что позволит быстро удалить ненужные файлы.• Symantec Ghost — программа, которая способна создать 100% клон диска.• Teamviewer — программа для удаленного доступа к ПК.• Total Commander — всем известный файловый менеджер.• Video Memory stress test — тестировщик видеопамяти, установленной на компьютере.• Q-Dir — менеджер файлов с четырьмя панелями.• Recuva — среда для восстановления удаленных файлов.И это только малая часть софта в сборке.Консольное ПО:• Active Password Changer 5 версия — сбрасывает пароль администратора.• Hard Disk Manager Про 15 — менеджер жестких дисков.• HDD Regenerator 11 — восстановление поврежденных секторов диска.• MHDD — диагностика винчестера и его восстановление.• Victoria — тестирование и восстановление жесткого диска.• MeMTest86 — тестирование оперативной памяти.• EuroSoft Pc-Check 6 — тестировщик собранной системы.Советы по установке:Скачиваем образ Windows 10 PE Live USB торрентом. В раздаче присутствует специальная программка CopyToUSB.exe, которая может сделать флешку загрузочной. Перед этим подготовьте флеш накопитель, отформатировав его в файловой системы NTFS. В торренте помимо образа системы есть два патча, которые позволяют создать одноразрядный файл образа, т.е. 32 или 64 битный вариант.

Просмотрело: 30 244 | Комментариев: 0

+14

Шаг 2: настройка параметров загрузки и копирование файла BCDStep 2: Configure boot settings and copy the BCD file

-

Создайте хранилище BCD с помощью bcdedit.exe:Create a BCD store using bcdedit.exe:

-

Настройте параметры RAMDISK:Configure RAMDISK settings:

Последняя команда возвращает идентификатор GUID, например:The last command will return a GUID, for example:

Скопируйте этот идентификатор GUID для использования в следующих командах.Copy this GUID for use in the next set of commands. В каждой приведенной команде замените «GUID1» своим идентификатором GUID.In each command shown, replace «GUID1» with your GUID.

-

Создайте новую загрузочную запись приложения для образа Windows PE:Create a new boot application entry for the Windows PE image:

-

Настройте параметры BOOTMGR (не забудьте заменить GUID1 в третьей команде своим идентификатором GUID):Configure BOOTMGR settings (remember to replace GUID1 in the third command with your GUID):

-

Скопируйте файл BCD на свой TFTP-сервер:Copy the BCD file to your TFTP server:

Теперь ваш сервер PXE/TFTP настроен.Your PXE/TFTP server is now configured. Можно просмотреть установленные параметры BCD с помощью команды bcdedit /store <расположение файла BCD> /enum all.You can view the BCD settings that have been configured using the command bcdedit /store <BCD file location> /enum all. См. следующий пример.See the following example. Примечание. Ваш идентификатор GUID будет отличаться от приведенного ниже.Note: Your GUID will be different than the one shown below.

Совет

Если вы запустите процесс загрузки PXE, но получите сообщение об ошибке «Данные конфигурации загрузки для компьютера отсутствуют или содержат ошибки», убедитесь, что каталог \boot установлен в правильном корневом каталоге сервера TFTP.If you start the PXE boot process, but receive the error that «The boot configuration data for your PC is missing or contains errors» then verify that \boot directory is installed under the correct TFTP server root directory. В используемом здесь примере имя этого каталога — TFTPRoot, но сервер TFTP может быть другим.In the example used here the name of this directory is TFTPRoot, but your TFTP server might be different.

AvastPE

Опубликовано пт, 13/12/2013 — 15:31 пользователем Yellow Horror

В свежей версии антивируса Avast появилась возможность делать загрузочный диск для проверки ПК. Но делается он как-то криво: из двух моих ПК ни один с него не грузится (ни в варианте CD, ни с загрузочной USB-флэшки).

Поэтому я выковырнул из образа диска папку с исполняемыми файлами и сделал плагин для BartPE. Плагин самый примитивный, без упаковки и скриптов. База обновляется копированием определений вирусов из папки «defs» установленного Avast в папку «files\DEFS» плагина.

Буду благодарен любому, кто найдёт время усовершенствовать плагин (добавить упаковку и скрипты для обновления базы). Но думаю, что и в теперешнем виде плагин уже достаточно полезен, чтобы его опубликовать.

Фото:

Шаг 1: скопируйте исходные файлы Windows PEStep 1: Copy Windows PE source files

-

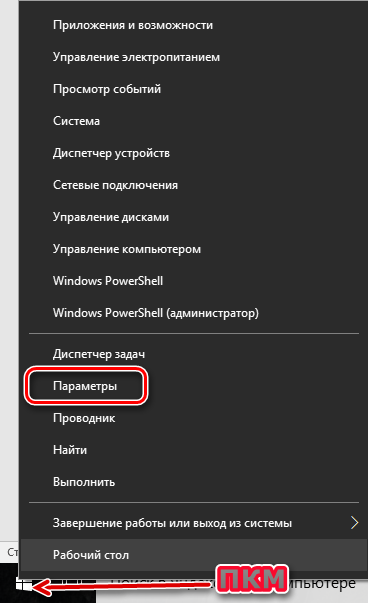

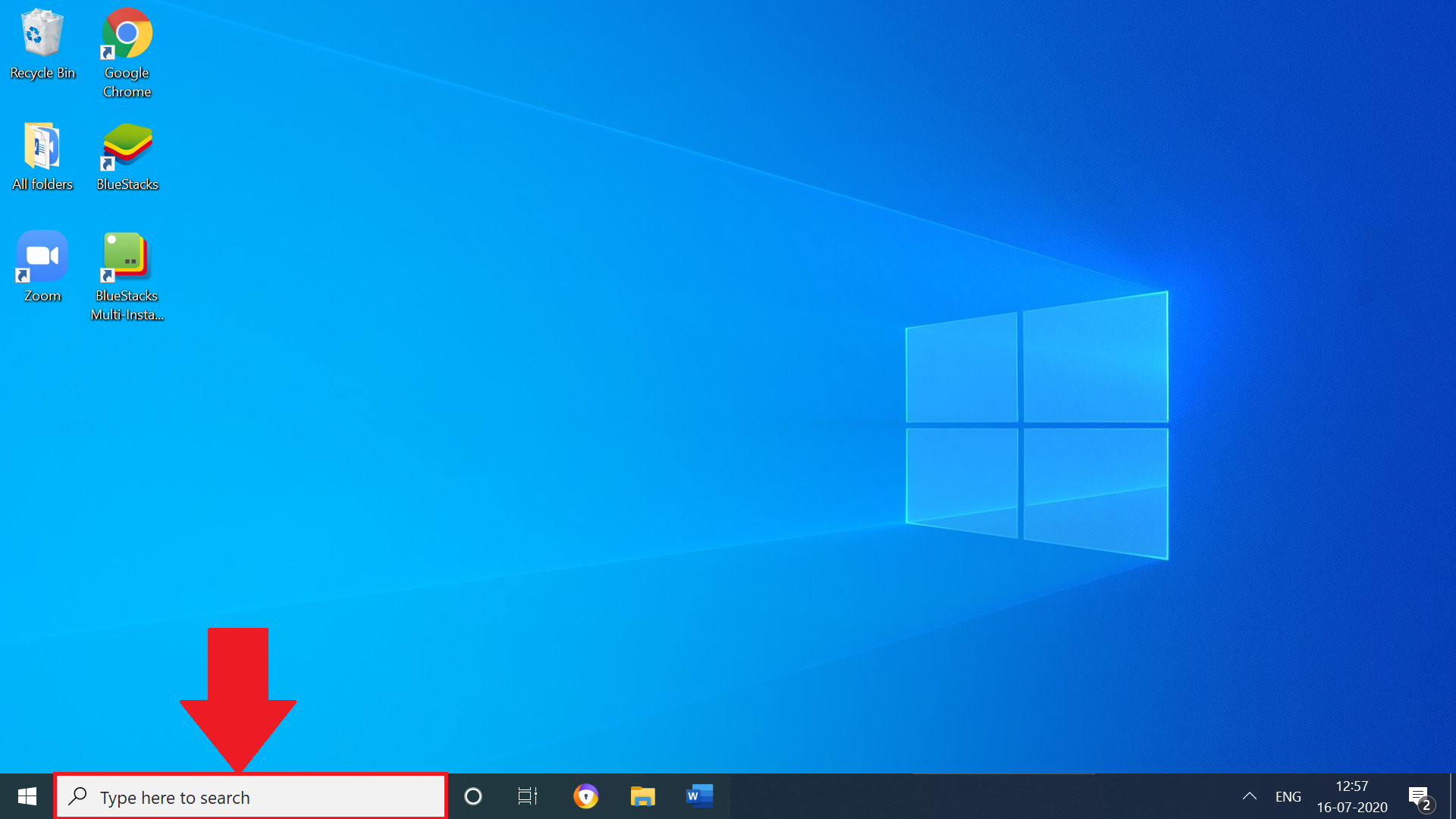

На компьютере развертывания: нажмите Пуск и введите развертывание.On the deployment computer, click Start, and type deployment.

-

Щелкните правой кнопкой мыши элемент Среда средств развертывания и работы с образами и затем нажмите Запуск от имени администратора.Right-click Deployment and Imaging Tools Environment and then click Run as administrator. Будет запущен ярлык среды средств развертывания и создания образов, который открывает окно командной строки и автоматически задает переменные среды таким образом, чтобы они указывали на все необходимые средства.The Deployment and Imaging Tools Environment shortcut opens a Command Prompt window and automatically sets environment variables to point to all the necessary tools.

-

Чтобы скопировать базовые файлы Windows PE в новую папку, выполните следующую команду.Run the following command to copy the base Windows PE files into a new folder. Сценарий требует два аргумента: архитектуру оборудования и целевое расположение.The script requires two arguments: hardware architecture and destination location. Значение <архитектуры> может быть x86, amd64 или arm, а <назначение> может соответствовать пути к локальному каталогу.The value of <architecture> can be x86, amd64, or arm and <destination> is a path to a local directory. Если каталог еще не существует, он будет создан.If the directory does not already exist, it will be created.

Например, следующая команда копирует файлы архитектуры amd64 в каталог C:\winpe_amd64:For example, the following command copies amd64 architecture files to the C:\winpe_amd64 directory:

Сценарий создает структуру каталогов назначения и копирует все необходимые файлы для этой архитектуры.The script creates the destination directory structure and copies all the necessary files for that architecture. В предыдущем примере создаются следующие каталоги:In the previous example, the following directories are created:

-

Подключите базовый образ Windows PE (winpe.wim) в каталог \mount с помощью средства DISM.Mount the base Windows PE image (winpe.wim) to the \mount directory using the DISM tool. При подключении файла образа его содержимое распаковывается в папку, что позволяет вносить изменения напрямую или с помощью таких программ, как DISM.Mounting an image file unpacks the file contents into a folder so that you can make changes directly or by using tools such as DISM. См. приведенный ниже пример.See the following example.

Убедитесь, что отображается сообщение «Операция завершена успешно».Verify that «The operation completed successfully» is displayed. Примечание. Чтобы просмотреть подключенные в настоящее время образы, введите dism /get-MountedWiminfo.Note: To view currently mounted images, type dism /get-MountedWiminfo.

-

Выполните сопоставление общего сетевого ресурса корневому каталогу TFTP на сервере PXE/TFTP и создайте папку \Boot.Map a network share to the root TFTP directory on the PXE/TFTP server and create a \Boot folder. Обратитесь к документации сервера TFTP, чтобы определить корневой каталог сервера TFTP, а затем включите общий доступ к этой папке и убедитесь, что она доступна в сети.Consult your TFTP server documentation to determine the root TFTP server directory, then enable sharing for this directory, and verify it can be accessed on the network. В следующем примере имя сервера PXE имеет значение PXE-1, а общий доступ к корневому каталогу TFTP предоставляется с помощью сетевого пути \\PXE-1\TFTPRoot:In the following example, the PXE server name is PXE-1 and the TFTP root directory is shared using a network path of \\PXE-1\TFTPRoot:

-

Скопируйте файлы загрузки PXE из подключенного каталога в папку \boot.Copy the PXE boot files from the mounted directory to the \boot folder. Пример.For example:

-

Скопируйте файл boot.sdi на сервер PXE/TFTP.Copy the boot.sdi file to the PXE/TFTP server.

-

Скопируйте загрузочный образ Windows PE (boot.wim) в папку \boot.Copy the bootable Windows PE image (boot.wim) to the \boot folder.

-

(Необязательно) Скопируйте в папку \boot шрифты true type(Optional) Copy true type fonts to the \boot folder

Step 3: Create bootable media

Now that you now have a set of working files, you can use MakeWinPEMedia to build bootable WinPE media.

Create a bootable WinPE USB drive

-

Attach a USB drive to your technician PC.

-

Start the Deployment and Imaging Tools Environment as an administrator.

-

Optional

You can format your USB key prior to running MakeWinPEMedia. MakeWinPEMedia will format your WinPE drive as FAT32. If you want to be able to store files larger than 4GB on your WinPE USB drive, you can create a multipartition USB drive that has an additional partition formatted as NTFS. See for instructions. -

Use MakeWinPEMedia with the option to format and install Windows PE to the USB flash drive, specifying the USB key’s drive letter:

Warning

This command reformats the partition.

See MakeWinPEMedia command line options for all available options.

The bootable WinPE USB drive is ready. You can use it to boot a PC into WinPE.

Create a WinPE ISO, DVD, or CD

-

Use MakeWinPEMedia with the option to create an ISO file containing the Windows PE files:

-

Optional Burn a DVD or CD: In Windows Explorer, right-click the ISO file, and select Burn disc image > Burn, and follow the prompts.

Create a WinPE VHD to use with Hyper-V

You can create a bootable VHD to use with Hyper-V.

Tip

When running Windows PE in Hyper-V, consider using an ISO file format instead of a VHD, to enable quick setup of the virtual PC.

To install Windows PE to a VHD:

-

Create a virtual hard drive (.vhdx):

-

Prepare the drive by using MakeWinPEMedia:

-

Detach the drive:

Troubleshooting

-

If Windows PE doesn’t appear, try the following workarounds, rebooting the PC each time:

-

To boot a PC that supports UEFI mode: In the firmware boot menus, try manually selecting the boot files: \EFI\BOOT\BOOTX64.EFI.

-

If your PC requires storage or video drivers to boot, try adding those same drivers to the Windows PE image. For more information, see WinPE: Mount and Customize.

-

-

If the PC doesn’t connect to network locations, see WinPE Network Drivers: Initializing and adding drivers.

Подключение к WSUS машины не входящей в домен

Опубликовано чт, 16/05/2013 — 11:45 пользователем serg kaac

Идем в ветку реестра

Экспортируем ее в файл и добавляем в реестр ПК в домен не входящих. Это приведет к обращению на сервер указанный в ветке. Для проверки запускаем в командной строке: wuauclt /detectnow Смотрим логи C:\windows\WindowsUpdate.log, идем в конец файла и находим строку вида:

2013-03-23 18:13:56:375 908 1074 PT +++++++++++ PT: Synchronizing server updates +++++++++++

2013-03-23 18:13:56:375 908 1074 PT + ServiceId = {3DA21691-E39D-4DA6-8A4B-B43877BCB1B7}, Server URL = http://192.168.0.10:8080/ClientWebService/client.asmx

где 192.168.0.10 — имя сервера, на котором у нас крутится WSUS. Если нет, проверяем значения ключей реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\WUServer HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\WUStatusServer

их значение должно соответствовать 192.168.0.10:8080. Если соответствует, перезагружаемся и проверяем еще раз, если не соответствует — правим значения, перезагружаемся, проверяем. Ветка реестра, отвечающий за настройку политики WindowsUpdate в общем виде выглядит приблизительно так:

"AcceptTrustedPublisherCerts"=dword:00000001 "WUServer"="http://192.168.0.10:8080" "WUStatusServer"="http://192.168.0.10:8080" "NoAutoUpdate"=dword:00000000 "AUOptions"=dword:00000003 "ScheduledInstallDay"=dword:00000000 "ScheduledInstallTime"=dword:00000010 "NoAutoRebootWithLoggedOnUsers"=dword:00000001 "DetectionFrequencyEnabled"=dword:00000001 "DetectionFrequency"=dword:00000008 "UseWUServer"=dword:00000001

Удаление лишнего плагина из браузера

Система для обслуживания компьютеров и серверов в локальной сети предприятия

Опубликовано сб, 19/10/2013 — 22:04 пользователем VA

Причины создания, краткое описание, общий принцип работы

Возникло желание уменьшить частоту пробежек между корпусами научно-технического центра (и время ожидания носильщиков при доставке техники) при поступлении заявок на появление проблем с компьютерами. Потому как пробежками занимался я сам.

Надоело тупо сидеть перед мониторами в ожидании окончания иногда небыстрых установок.

Состоялся полезный тандем в одном лице. Человек, который, занимаясь техподдержкой на крупном предприятии и желавший облегчить себе жизнь, знал потребности и выдавал идеи по улучшению обслуживания, и человек, который мог их претворить в жизнь.

Если более серъёзно, то — причинами для создания этой системы, которая работает непрерывно с февраля 2011 года и без помех для основной локальной сети, было:

-

Потребность привести в порядок установку программного обеспечения и драйверов на ПК организации и иметь под рукой самые свежие версии.

-

Уменьшить потери времени на ходьбу между зданиями для устранения неполадок в компьютерах пользователей.

-

В ходе автоматического процесса невозможно забыть или упустить что-либо.

-

Лечение от многих вирусов можно проводить не двигая компьютер, пользуясь сетевым соединением, в некоторых случаях без использования антивирусных программ. На лечение от простых и средней сложности вирусов уходило от 15 до 30 мин.

На базе локальной сети организации (более 500 персональных компьютеров, была сделана, опробована и работает система, которая предоставляет следующие возможности:

UFS Explorer Standard Recovery 4.9.1 32-bit/64-bit [2011, Восстановление данных]

Год выпуска: 2011Жанр: Восстановление данныхРазработчик: SysDevSoftware, the Development & Research division of SysDev Laboratories LLC.Сайт разработчика: http://www.ufsexplorer.com/Язык интерфейса: Русский + АнглийскийПлатформа: Windows 2000, XP, XP x64, 2003, 2003 x64, Vista, Vista x64, 2008, 2008 x64, 7, 7 x64Системные требования: CPU: Pentium-совместимые, 32 и 64 битные.Жесткий диск: 10MB свободного пространства.Оперативная память: не менее 256MB. Описание: UFS Explorer Standard Recovery — полнофункциональный продукт, созданный специально для восстановления данных. Включает весь н …

Программы / Системные приложения / Работа с данными, жестким диском и носителями информации

Подробнее

Сделать презентацию с поздравлениями от коллектива

Если у вас есть комната для совещаний с проектором, не поленитесь сделать забавную презентацию для любимого юбиляра.

Это могут быть коллективные видео-пожелания от разных отделов, руководства, соседей по кабинету. Или сделайте слайд-шоу из снимков ваших коллег, которые по-разному, но очень оригинально написали слово «Поздравляю» на капоте заснеженного автомобиля, монетками на столе, камешками на песке, листиками на асфальте, просто напечатали на принтере и держат в руках.

Такое задание сотрудникам можно дать заранее, потом просто соберите все фотографии в одну презентацию или стенгазету. Легко и очень приятно…

IPv6 наступает, пора действовать!

Опубликовано вт, 12/02/2019 — 19:29 пользователем serg kaac

В последнее время стали популярны всякие ресурсы приватного доступа к контенту. Все это в большинстве своем связано с не совсем адекватными действия Роскомнадзора и огромным количеством совсем не адекватных постановлений и т.п. пачками вылетающих из голов наших «добрых,голодающих» и т.п. и т.д. чиновников. Но это все лирика.

Понятно что блокировать сайт или сервер по IP или DNS не проблема, но это только в связи с тем, что сегмент ipv4 адресов изначально был «маленький». Толи дело ipv6 — как говориться ешь не хочу! Давайте прикинем серьезный европейский провайдер при аренде сервера выдает вам на халяву подсеть /64 из ipv6! Для одного сервера Карл! Прикидываем: 2 в 64 степени будет 18,446,744,073,709,551,616 айпи или 4,294,967,296 сетей /96. Например, можете создать там виртуалки и каждой свой ип дать )). вообще можно будет использовать везде где потребуется дополнительный айпи на вашей впске. Опуская возможность размещения «незаконного» контента на одном сервере просто зададимся вопросом как ТАКИЕ количества будет банить наш геройский Роскомнадзор?

А теперь по делу — мне стало интересно много ли провайдеров,хостингов,компаний,серверов,сайтов (далее сами) поддерживают и работают с протоколом ipv6? Для себя я подобрал несколько сайтов и инструментов чтобы это понять и с удовольствием решил поделиться с вами (и чтоб не забылось). Итак:

Фото:

Еще раз об установке DRUSH

Опубликовано вс, 29/11/2020 — 12:28 пользователем serg kaac

Установка drush бывает глобальной, то есть чтобы все пользователи сервера могли им пользоваться, и локальной этот вариант больше подходит для шаред хостингов, когда пользователь, который установил сможет им пользоваться.

Установка глобального drush

Для начала необходимо установить composer, для это выполняем команды:

sudo apt-get install curl php7-cli cd ~ curl -sS https://getcomposer.org/installer sudo php installer --version=*.*.* --install-dir=/usr/local/bin --filename=composer php composer self-update

Установка drush с помощью composer

# Создаем директорию для установки Drush и переходим в нее. mkdir --parents /opt/drush cd /opt/drush # Инициализация проекта Composer, с указанием зависимости Drush. composer init --require=drush/drush:8.* # Настраиваем путь для бинарных файлов Drush. composer config bin-dir /usr/local/bin # Установка Drush. composer install

Для обновления drush необходимо указать версию drush в файле /opt/drush/composer.json и выполнить команды:

cd /opt/drush composer update

Установка локального drush

Для начала требуется установить composer командами:

cd ~

php -r "readfile('https://getcomposer.org/installer');" | php

mv composer.phar bin/composer.phar

php composer self-update

Для установки drush выполняем команду: