Сравнение протоколов vpn: pptp vs openvpn vs l2tp vs sstp

Содержание:

- Отличие от других протоколов

- Как узнать технологию соединения, которую использует мой провайдер?

- Как удалить таблицу используя верхнее меню

- Информация о PPTP

- Типы подключения VPN

- Как увеличить скорость кулера на ноутбуке HP?

- Недостатки протокола PPTP

- Ищете надёжный VPN-Сервис?

- Подытожим

- OpenVPN

- Что такое протокол L2TP?

- Настройка L2TP

- Что такое MAN

- Обеспечение защиты соединения

- Как работает PPTP

- Вопрос безопасности и надежности протокола

- Реализация PPTP

- Как удалить таблицу используя правую кнопку мыши

- Допустимые значения параметров излучений, генерируемых мониторами, отражены в следующей таблице.

- Настройка

- L2TP и L2TP/IPsec

- Как работает и процесс подключения

- Не горит индикатор WAN: возможные причины

- Вместо послесловия

Отличие от других протоколов

Чтобы оценить подключение PPPoE, стоит сравнить его с прочими протоколами – PPTP и L2TP.

В сравнении с PPTP соединение PPPoE имеет преимущества:

- более высокая скорость;

- повышенная надежность;

- для PPPoE нужно одно подключение, для PPTP – два (для получения информации и для служебных данных);

- проще настраивается: для авторизации требуются только логин и пароль.

L2TP – более безопасное соединение, чем PPPoE, так как требует двухфакторной идентификации в виде сертификата, устанавливаемого на роутер или ПК, и ввода логина и пароля. Но это преимущество нуждается в большей мощности роутера для установки бесперебойного соединения на высокой скорости.

Среди преимуществ PPPoE в сравнении с L2TP:

- проще настроить на ПК или роутере;

- дешевле в работе для провайдера;

- протокол менее требователен к техническим параметрам устройства.

Из всех перечисленных протоколов PPPoE – оптимальный. Он предлагает лучшую защиту в сравнении с PPTP, но проигрывает по этому показателю L2TP. В то же время PPPoE проще настраивается и обслуживается.

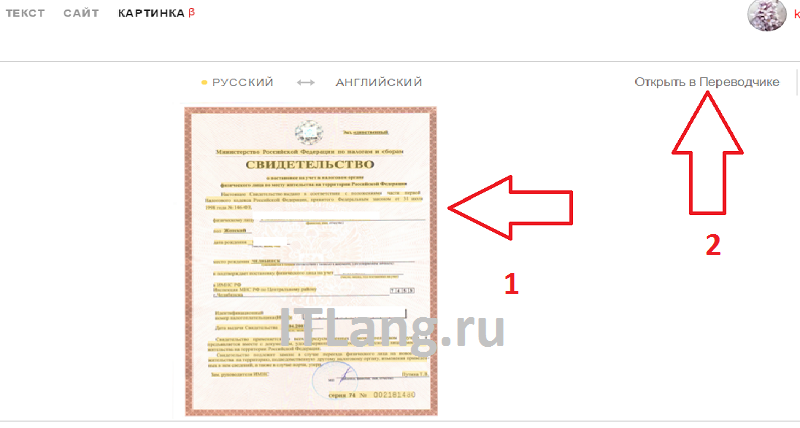

Как узнать технологию соединения, которую использует мой провайдер?

В России, Украине, и наверное в других странах СНГ, чаще всего провайдеры используют такие технологии: Динамический IP, Статический IP, PPPoE, PPTP, L2TP.

- Динамический IP – самая нормальная технология:) . Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию.

- Статический IP – не очень популярная технология. Что бы настроить такое подключение на роутере, вы должны знать IP адрес, который вам должен выдать интернет провайдер.

- PPPoE – популярная технология (в России), которая требует создания специального высокоскоростного соединения. Если ваш провайдер работает по технологии PPPoE, то на компьютере у вас скорее всего было создано такое соединение. В настройках маршрутизатора нужно будет выбрать PPPoE, указать логин и пароль, которые вам выдает провайдер. Так же, возможно, нужно будет задать статический IP адрес.

- PPTP и L2TP – похожие протоколы, при настройке которых нужно так же указывать имя и логин. А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

Написал уже много, а на главный вопрос, так и не ответил.

Перед тем, как приступить к настройке роутера, обязательно узнайте, какую технологию использует ваш интернет-провайдер.

Как узнать? Позвоните в поддержку провайдера и спросите. Зайдите на сайт провайдера и найдите там инструкции по настройке оборудования. Или посмотрите в документах, которые вы получили при подключении.

Если будете звонить в поддержку, то спросите еще, делает ли провайдер привязку по MAC адресу, и какое значение MTU, лучше указать в настройках маршрутизатора.

Если вы уже знаете технологию соединения, то вы так же должны знать необходимые параметры. Если у вас Динамический IP, то как я уже писал выше, никаких параметров не нужно, но если у вас например Статический IP, PPPoE, PPTP, или L2TP, то вы должны знать логин, пароль, статический IP (если нужно), адрес сервера. Или только определенные параметры (все зависит от соединения).

Как правило, эта информация указана в договоре по подключению к интернету.

Как удалить таблицу используя верхнее меню

Самый простой способ в ворде удалить таблицу без необходимости использовать сочетания клавиш или выделения определенных областей – это использовать верхнее меню.

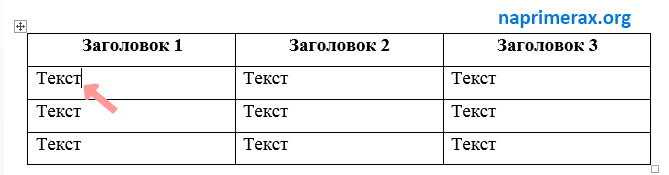

- Щелкните в любом месте таблицы, которую вы хотите удалить.

Как удалить таблицу в Word – Таблица в ворде, которую нужно удалить

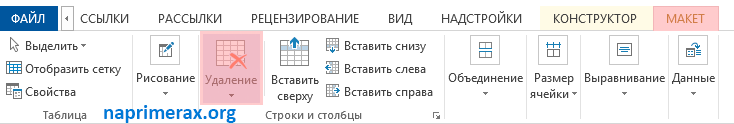

- Перейдите на вкладку « Макет » и в группе « Строки и столбцы » нажмите на команду «Удаление».

Как удалить таблицу в Word – Команда Удалить в ворде

- Откроется контекстное меню с возможностью удалить всю таблицу в ворде или удалить строки, столбцы, ячейки. Нажмите вариант «Удалить таблицу».

Как удалить таблицу в Word – Удалить таблицу в ворде

- Выбранная таблица ворде будет удалена.

Информация о PPTP

PPTP, что это такое и для чего предназначено?

PPTP, созданный в 1999 году, является одним из старейших протоколов VPN и используется до сих пор. Разработанный Microsoft, он использовался во всех версиях Windows с момента создания Windows 95. Сегодня почти все устройства, настольные и мобильные платформы поддерживают PPTP.

С PPTP туннели VPN поддерживают сетевое соединение, а также шифруют любые данные, которые передаются по этой сети. За прошедшие годы технология продвинулась вперед, PPTP развился в направлении поиска новых способов сбора данных для того, чтобы оставаться по-прежнему передовой разработкой в области шифрования данных.

В конце концов, PPTP наиболее популярен, потому что это самый быстрый, самый распространенный и самый простой протокол VPN для настройки.

- Поддерживаются: Windows, MacOSX, Linux, iOS, Android, DD-WRT, на смартфонах, планшетах и маршрутизаторах.

- Шифрование: MPPE-128 бит

- Скорость: 70 Мбит/с при широкополосном соединении 100 Мбит/с.

- Безопасность: PPTP не является абсолютно безопасным, однако его трудно расшифровать. PPTP хорош для использования в качестве резервной системы безопасности.

Типы подключения VPN

В сегодняшнем материале мы поговорим о двух наиболее часто используемых типах подключения к VPN. Речь пойдёт об удаленном доступе к корпоративной сети (remote access) и соединении «точка — точка» (site-to-site)

Удаленный доступ позволяет сотрудникам компании безопасно подключаться к корпоративной сети через интернет

Особенно это важно в том случае, когда сотрудник работает не в офисе и подключается через незащищенные точки доступа, например Wi-Fi в кафе. Для организации этого соединения, устанавливается туннель между клиентом на гаджете пользователя и VPN-шлюзом в сети компании

Шлюз проводит аутентификацию, а затем предоставляет (или ограничивает) доступ к ресурсам сети.

Чтобы защитить соединение чаще всего используются протоколы IPsec или SSL. Также возможно применение протоколов PPTP и L2TP.

Site-to-site VPN служит объединения разных локальных сетей. В этом случае устройства пользователей работают без VPN-клиентов — всю работу выполняет шлюз. Такой тип подключения применяется тогда, когда у компании есть несколько удаленных офисов, которые нужно объединить в одну частную сеть. А также в том случае, если у организации есть партнер, к сети которого требуется подключение. Это позволяет компаниям вместе работать в защищенном общем пространстве.

Для защиты соединения «точка – точка» чаще всего используется IPsec. Также применяется вариант операторского MPLS-облака без публичных сетей. В этом случае появляется возможность организовать соединения Layer3 (MPLS IP VPN) или Layer2 (VPLS).

Напоследок хотелось бы отметить, что имеются еще несколько вариантов использования VPN-соединений:

- Установление соединения между двумя серверами в дата-центрах. Полезно в том случае, если по какой-то причине нет возможности наладить безопасный канал с помощью стандартной корпоративной сети.

- Подключение к сервису IaaS.

- Размещение VPN-шлюза в облаке.

Подробнее о них и технологии VPLS мы планируем рассказать в одном из последующих материалов.

Как увеличить скорость кулера на ноутбуке HP?

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 30 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Подытожим

Как видно, протоколы и стандарты имеют разные характеристики; некоторые предлагают высокий уровень защиты, в то время как другие демонстрируют большую производительность. Здесь все зависит исключительно от ваших потребностей и задач, так как вы можете жертвовать производительностью ради получения большего уровня защиты и наоборот.

У каждого протокола есть преимущества и недостатки, и поэтому вам необходимо найти тот, что наиболее вам подходит. Большинство поставщиков VPN-услуг предлагают не более 3 VPN-протоколов, то есть зачастую выбор невелик. Но CactusVPN предлагает 6 VPN-протоколов (OpenVPN, L2TP/IPSec, IKEv2, SSTP, SoftEther и PPTP) на всех серверах, а значит у вас будет возможность выбрать то, что действительно подойдет вам лучше всего.

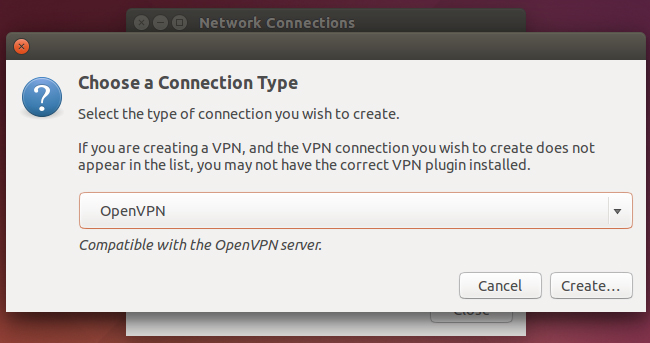

OpenVPN

OpenVPN это технологии с открытым (доступным) исходным кодом, использующий библиотеки шифрования OpenSSL и протоколы SSL v3 / TLS v1. Он может быть настроен для работы на абсолютно любом порту, что является одним из его плюсом. Трафик OpenSSL VPN будет практически неотличим от стандартного трафика HTTPS, который возникает при подключении к защищенному веб-сайту.

Этот протокол достаточно гибкий, имеет большее количество настроек чем PPTP и наиболее безопасен, если он настроен на использование шифрования AES вместо более слабого шифрования Blowfish. OpenVPN стал популярным стандартом. Это достаточно хорошая анонимность, которою тяжело вычеслить.

Поддержка OpenVPN не интегрирована в популярные настольные или мобильные операционные системы. Для подключения к сети OpenVPN требуется сторонние приложения. Также вы можете использовать мобильные приложения для подключения к сетям OpenVPN.

Итог: OpenVPN является отличным, современным, безопасным протоколом, но вам потребуется установить дополнительное ПО. Именно его советуем к использованию.

Что такое протокол L2TP?

L2TP или протокол туннелирования уровня 2 (L2TP) является результатом партнерства между Cisco и Microsoft. Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP – это протокол туннелирования, такой как PPTP, который позволяет пользователям получать удаленный доступ к общей сети.

L2TP VPN – это комбинированный протокол, который имеет все функции PPTP, но работает по более быстрому транспортному протоколу (UDP), что делает его более дружественным к брандмауэрам. Он шифрует данные с использованием 256-битного шифрования и поэтому использует больше ресурсов ЦП, чем PPTP. Однако повышенные издержки, необходимые для управления этим протоколом безопасности, заставляют его работать медленнее, чем PPTP.

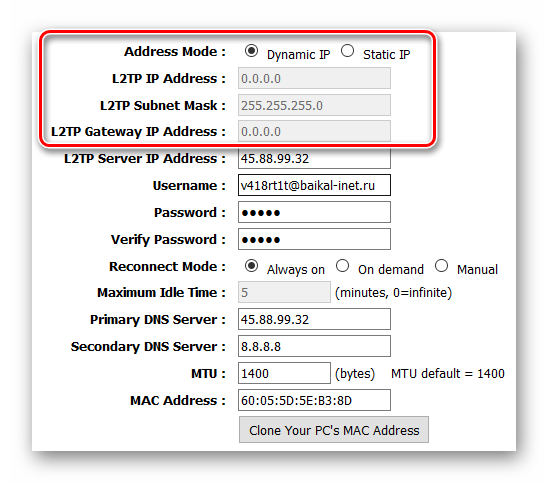

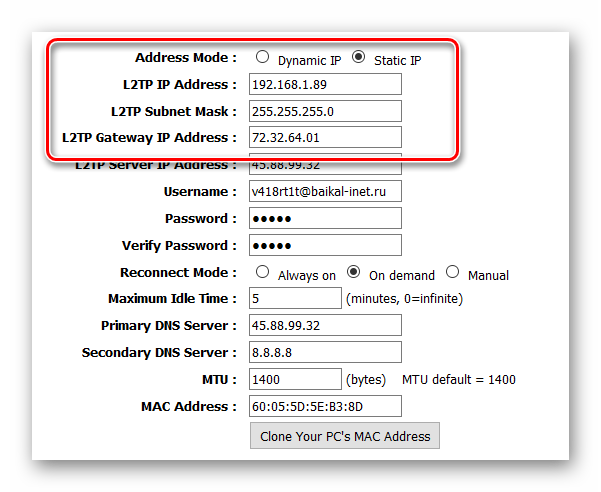

Настройка L2TP

L2TP — ещё один VPN-протокол, он даёт большие возможности, поэтому имеет широкое распространение среди моделей роутеров.

- В самом начале настройки L2TP можно определиться, какой должен быть IP-адрес: динамический или статический. В первом случае настраивать его не придётся.

Во втором — необходимо прописать не только сам IP-адрес и иногда его маску подсети, но и шлюз — «L2TP Gateway IP-address».

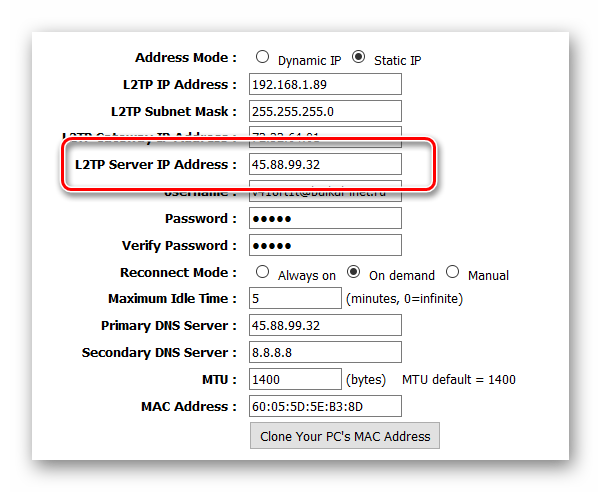

Затем можно указать адрес сервера — «L2TP Server IP-Address». Может встречаться как «Server Name».

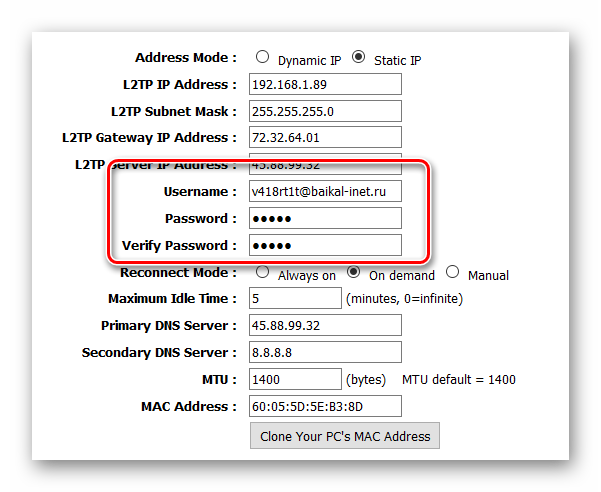

Как и полагается VPN-соединению, нужно указать логин или пароль, взять которые можно из договора.

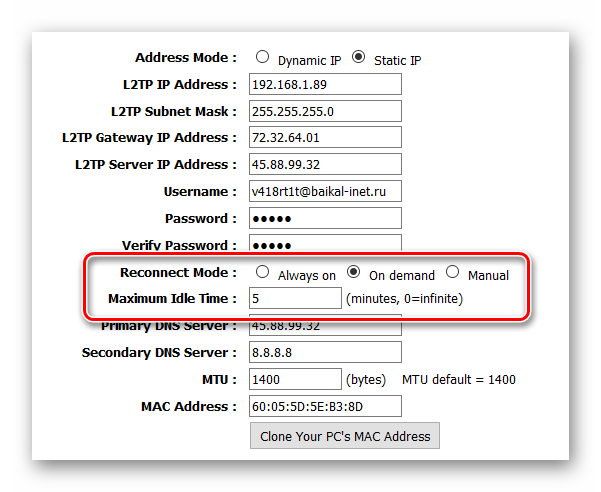

Далее настраивается подключение к серверу, которое происходит в том числе после обрыва соединения. Можно указать «Always on», чтобы оно всегда было включено, или «On demand», чтобы подключение устанавливалось по требованию.

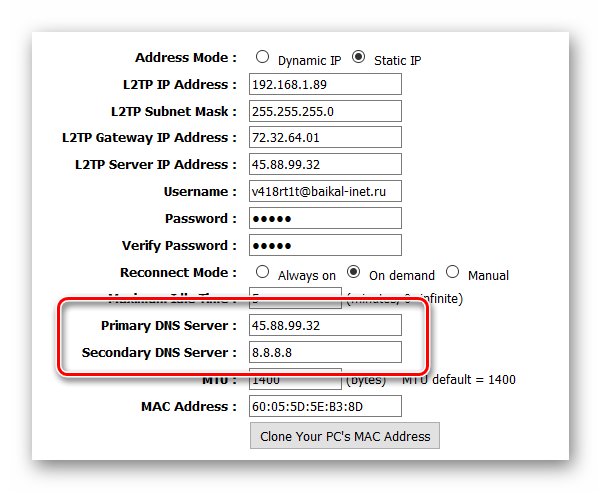

Настройку DNS нужно выполнять в том случае, если этого требует провайдер.

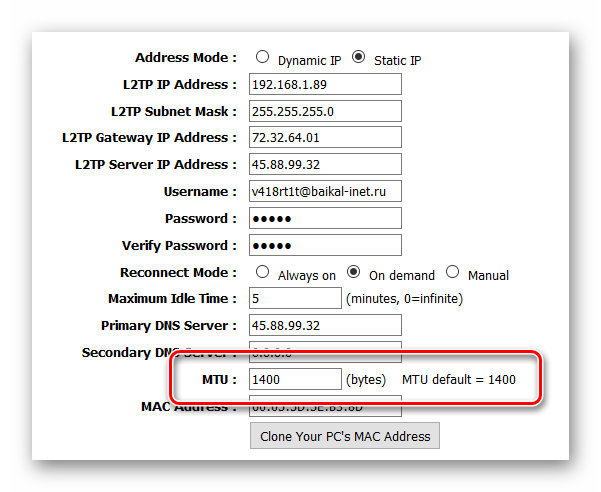

Параметр MTU обычно менять не требуется, в противном случае интернет-провайдер указывает в инструкциях, какое значение нужно поставить.

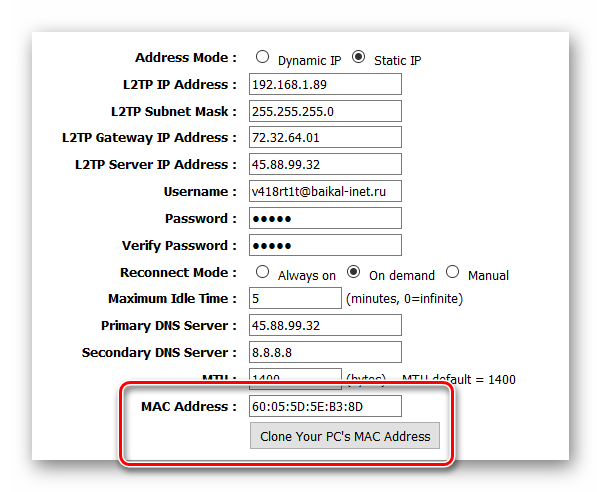

Указывать MAC-адрес требуется не всегда, а для особых случаев существует кнопка «Clone your PC’s MAC Address». Она назначает маршрутизатору MAC адрес компьютера, с которого выполняется настройка.

Что такое MAN

MAN – это сеть крупного города или metropolitan area network. Обладает высокоскоростным подключением

в отличие от всемирной. Она отличается от первых двух тем, что соединяет между собой устройства, находящиеся в разных зданиях. Разумеется, она меньше, чем глобальная паутина, но больше, чем локалка.

Расстояние

, которая покрывает эта сетка составляет от одного километра до десяти. Диаметр такой сетки может составлять от 5 до 50 километров. MAN не принадлежит одной компании, обычно в нее входят несколько групп или провайдеры, которые оплачивают оборудование.

Сегодня речь пойдет о том, что представляет собой WAN-порт роутера. Как настроить WAN порт? Чем он отличается от LAN порта? Давайте попробуем разобраться… Данное решение активно применяется для подключения маршрутизаторов и роутеров к интернету. Стабильную работу оборудования может обеспечить правильная конфигурация канала.

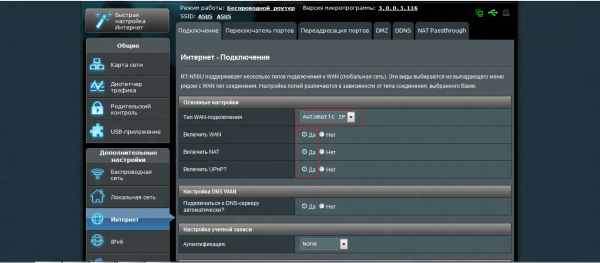

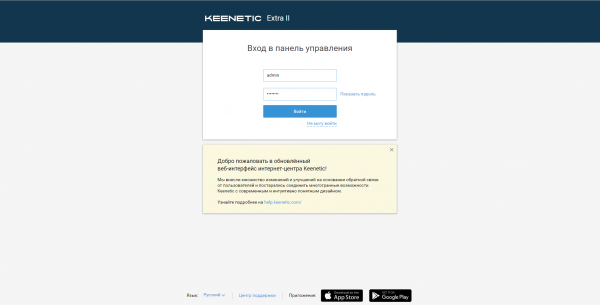

Последовательность действий

Разберемся с настройками WAN порта. Прежде всего, нужно подключить маршрутизатор в сеть. При помощи сетевого кабеля, который обычно входит в комплект, необходимо соединить LAN порт маршрутизатора с сетевой картой ноутбука или стационарного компьютера. После этого можно включить оба устройства. Дождитесь завершения загрузки ПК. Теперь открываем окно интернет-браузера. Здесь необходимо будет ввести IP адрес вашего маршрутизатора. Уточнить значение IP адреса можно в руководстве по эксплуатации. После этого нажмите на кнопку Enter. Начнется загрузка WEB-интерфейса оборудования. Когда она завершиться, необходимо будет выполнить некоторые действия в браузере.

Работа с интернет-браузером

Для настройки WAN порта нужно будет ввести логин и пароль. Это позволит получить доступ к настройке параметров маршрутизатора. Откройте меню WAN. Оно в некоторых случаях может также называться Setup или Internet. Здесь нужно будет заполнить все поля предложенной таблицы. Выберите тип протокола передачи данных, например, L2TP или PPTP.

Укажите тип шифрования. Это необходимо в том случае, если ваш провайдер поддерживает данную функцию. Введите IP интернет-сервер или точку доступа. Заполните поля «Логин» и «Пароль». Эту информацию можно получить у провайдера интернета. Установите галочку напротив пункта, используемого для автоматического получения адреса DNS-сервера. При необходимости ввести для маршрутизатора статический IP-адрес нужно заполнить графу Static IP.

Сохранение параметров

Чтобы активировать функции DHCP, NAT и Firewall, нужно установить флажки напротив соответствующих пунктов. Можно не использовать некоторые параметры в том случае, если вы не планируете подключать к оборудованию более одного ПК. Для того чтобы настроить WNA порт, нужно нажать «Сохранить». После этого перезагрузите маршрутизатор. Для этой цели можно использовать специальную функцию в меню или просто перезапустить устройство. После этого соедините кабель от провайдера с портом WAN и проверьте работоспособность устройства. Теперь можно запустить браузер и открыть в нем несколько страниц.

В чем разница?

Ну вот мы и разобрались с настройкой. Теперь давайте проверим, чем отличается WAN порт от LAN порта. Обычно на роутере имеется один порт первого типа и несколько портов второго типа. Выглядят они совершенно одинаково

Чтобы обеспечить корректную работу устройства, важно не перепутать эти два типа портов. WAN подразумевает подключение к глобальной вычислительной сети, охватывающей множество компьютерных систем по всему миру, а LAN – это обычное локальное соединение, которое включает в себя еще несколько персональных компьютеров

Таким образом различие между этими двумя портами заключается в предназначении. WAN используется для подключения к внешней сети. Ее участники взаимодействуют между собой с учетом скорости передачи информации. Интернет на сегодняшний день является самой известной WAN-сетью. Именно по этой причине на роутерах сегодня довольно часто можно встретить порт с такой аббревиатурой. Для подключения к локальной сети используется порт LAN. При использовании LAN-подключения используется прямая топология. Сеть WAN построена на основе смешанной иерархической топологии. Также данные каналы отличаются используемыми протоколами передачи данных.

Обеспечение защиты соединения

Хоть данные и отсылаются в виде зашифрованного пакета, считать полностью защищённой сеть VPN, базирующуюся на PPTP, нельзя. В процессе шифрования участвуют EAP-TLS, MSCHAP-v1, MSCHAP-v2 и MPPE (полный перечень можно увидеть в настройках созданного подключения). Дополнительно с целью повышения безопасности PPTP применяют ответные звонки (дозвоны), когда стороны выполняют подтверждение установления связи и передачи данных программным образом, что позволит убедиться в целостности переданных пакетов.

СОВЕТ. Рассматривая задействованные протоколы защиты, отметим, что MSCHAP-v1 не может похвастать высоким уровнем надёжности, поскольку для извлечения данных могут применяться определённые утилиты. MSCHAP-v2 уже усовершенствован в этом плане, но уязвим к словарным атакам на перехваченную информацию, с этой целью также используются программные средства. Они достаточно быстро обрабатывают и расшифровывают данные, иногда время на это может составить и несколько часов.

Знатоки методов дешифровки информации, не имея доступа к ключу, способны расшифровать также исходные данные из MPPE, использующего алгоритм RSA RC4, например, с применением способа подмены битов. Так, протоколы шифрования даже с высокой степенью защищённости, используемые поверх PPTP, можно обходить, по этой причине для усиления безопасности коннекта и информации существует необходимость в дополнительной защите при создании и настройки PPTP на Windows 10, 7 или другой ОС.

Как работает PPTP

PPTP шифрует, аутентифицирует и согласовывает PPP, любые данные, которые проходят и инкапсулируют данные в IP-конверте. Когда данные собраны, они перемещается по «туннелю». Каждый маршрутизатор или машина, через которые проходят данные, будут восприниматься как IP-пакет. Эти туннели обеспечивают безопасное использование для локальных сетей или для WAN. Даже если вы подключились к публичной сети, информация будет безопасно передана.

PPTP туннели

Существует два типа туннелей:

- Самостоятельное туннелирование — инициируется клиентом.

- Обязательное туннелирование — инициируется сервером PPTP.

Туннели создаются, когда пользователь запускает клиент PPTP, который подключается к их интернет-провайдеру (ISP), это и есть вариант добровольного туннелирования. Когда туннелирование инициируется сервером, это называется принудительным туннелированием. Для принудительного туннелирования должен обязательно быть запущен маршрутизатор. Добровольное туннелирование не нуждается в маршрутизаторах, мостах или поддержке ISP.

Добровольное туннелирование создает соединение протокола управления передачей (TCP) между клиентом и сервером. После установления VPN туннель PPTP может поддерживать два разных типа потока информации:

- Контролирующие сообщения для управления VPN-соединением. Эти сообщения передаются непосредственно между клиентом и сервером.

- Пакеты данных, которые проходят через туннель к клиенту или от него.

Вопрос безопасности и надежности протокола

- MSCHAP-v1 совершенно ненадёжен. Существуют утилиты для лёгкого извлечения хэшей паролей из перехваченного обмена MSCHAP-v1;

- MSCHAP-v2 уязвим к словарной атаке на перехваченные challenge-response пакеты. Существуют программы, выполняющие данный процесс;

- В 2012 году было показано, что сложность подбора ключа MSCHAP-v2 эквивалентна подбору ключа к шифрованию DES, и был представлен онлайн-сервис, который способен восстановить ключ за 23 часа;

- При использовании MSCHAP-v1, MPPE применяет одинаковый RC4 сессионный ключ для шифрования информационного потока в обоих направлениях. Поэтому стандартным методом является выполнение XOR’а потоков из разных направлений вместе, благодаря чему криптоаналитик может узнать ключ;

- MPPE использует RC4 поток для шифрования. Не существует метода для аутентификации цифробуквенного потока, и поэтому данный поток уязвим к атаке, делающей подмену битов. Злоумышленник легко может заменить некоторые биты для изменения исходящего потока без опасности своего обнаружения. Данная подмена битов может быть зафиксирована с помощью протоколов, считающих контрольные суммы.

Реализация PPTP

Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft.

PPTP удалось добиться популярности благодаря тому, что это первый протокол туннелирования, который был поддержан корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер.

Некоторое время в Linux-дистрибутивах отсутствовала полная поддержка PPTP из-за опасения патентных претензий по поводу протокола MPPE. Впервые полная поддержка MPPE появилась в Linux 2.6.13 (2005 год). Официально поддержка PPTP была начата с версии ядра Linux 2.6.14. Тем не менее, сам факт применения MPPE в PPTP фактически не обеспечивает безопасность протокола PPTP.

Операционная система FreeBSD поддерживает PPTP протокол, используя в качестве сервера PPTP порт mpd (/usr/ports/net/mpd5), используя подсистему netgraph; можно также использовать программу PoPToP (/usr/ports/net/poptop). В качестве клиента PPTP в системе FreeBSD может выступать либо порт pptpclient (/usr/ports/net/pptpclient), либо порт mpd, работающий в режиме клиента.

Операционные системы Mac OS X и iOS поставлялись со встроенным PPTP клиентом, однако начиная с версиий macOS Sierra и iOS 10 встроенный клиент удален по соображениям безопасности. Cisco и Efficient Networks продают реализации PPTP клиента для более старых версий Mac OS. КПК Palm, имеющие поддержку Wi-Fi, поставляются с PPTP клиентом Mergic.

Microsoft Windows Mobile 2003 и более новые также поддерживают PPTP.

Как удалить таблицу используя правую кнопку мыши

Допустимые значения параметров излучений, генерируемых мониторами, отражены в следующей таблице.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Создать GRE-туннель. Укажем параметр «keepalive«, который определяет находится ли туннель в рабочем состоянии. Если параметр не включен, то даже, если второй маршрутизатор будет выключен интерфейс все равно будет показывать рабочее состояние, что не удобно для диагностики. Мы рекомендуем использоваться значение 10 попыток по 10 секунд. т. е., если в течении 100 секунд не будет никаких сигналов с противоположной стороны туннель перейдет в нерабочее состояние. При этом он автоматически включится, если противоположная сторона попытается установить соединение. Мы рекомендуем выбирать имя интерфейса, которое бы позволяло однозначно идентифицировать кто находится на противоположной стороне туннеля. Если филиалов 1-2, то достаточно и простых идентификаторов. А вот если их число начнет расти, то идентификаторы вроде filial1, filial2, filial3 и т. д. будут не самыми удобными. В отличии от настройки GRE без IPSec в этой конфигурации должна быть отключена опция «Allow Fast Path«, а параметр «Local Address:» является обязательным потому что без него не получится создать автоматические настройки IPsec.

При указании параметра «IPsec Secret:» будут автоматически созданы необходимые настройки IPsec. При этом надо учитывать, что внести изменения в эти настройки не будет возможности.

На картинке имеется опечатка. Значения параметров Local Address и Remote Address надо поменять местами.

Назначить IP-адрес GRE-туннелю, созданному на предыдущем шаге.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

Настройки второго маршрутизатора полностью идентичны настройкам на первом. Поэтому комментировать их мы не будем.

Через консоль

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

L2TP и L2TP/IPsec

Протокол туннелирования уровня 2, в отличие от других протоколов VPN, не шифрует и не защищает данные. Из-за этого часто используются дополнительные протоколы, в частности IPSec, с помощью которого данные шифруются еще до передачи. Все современные устройства и системы, совместимые с VPN, имеют встроенный протокол L2TP/IPSec. Установка и настройка совершаются легко и не занимают много времени, однако может возникнуть проблема с использованием порта UDP 500, который блокируется файрволами NAT. Так что, если протокол используется с брандмауэром, может потребоваться переадресация портов.

Не известно о каких-либо крупных уязвимостях IPSec, и при правильном применении, этот протокол обеспечивает полную защиту конфиденциальных данных. Тем не менее, Эдвард Сноуден также отмечает, что и этот протокол не так безопасен. Джон Гилмор, основатель и специалист по безопасности Electric Frontier Roundation, заявляет, что Агентство национальной безопасности США намеренно ослабляет протокол. Более того, двукратное капсулирование данных делает протокол не столь эффективным, как, например, решения на основе SSL, но при этом он работает медленнее других протоколов.

Плюсы

- Считаются относительно безопасными протоколами

- Доступны в большинстве систем и почти на всех устройствах

- Простая настройка

Минусы

- Медленнее, чем OpenVPN

- Защита протокола нарушена Агентством национальной безопасности США

- Сложно использовать при наличии блокировки со стороны брандмауэра

- Вероятнее всего, Агентство национальной безопасности США намеренно ослабляет протокол.

Как работает и процесс подключения

Работает следующим образом:

- PPTP организуетPPPсессию. Используется протокол Generic Routing Incapsulation.

- Происходит еще одно соединение по порту 1723. Оно нужно для перехода и управления GRE.

- Используется протоколMPPE. Он защищает данные при передаче.

- Аутентификация клиентов происходит за счет MSCHAPv2,EAP—TLS.

- На другом конце провода информация извлекается из пакетаIPX.

- Отправляется на обработку собственным протоколом системы.

Для получения переданных данных на человеческом уровне пользователь использует логин и пароль.

Важно! Во время отправки информации канал может быть взломан подбором логина и пароля. Но, когда происходит передача данных, взлом совершить невозможно!

Не горит индикатор WAN: возможные причины

- Проблемы на стороне оборудования интернет-провайдера.

- Повреждение кабеля, который проложен от оборудования провайдера к вашему роутеру.

- Вышел из строя WAN-порт на роутере. Они не редко перегорают. Особенно во время грозы.

- В настройках роутера неправильно заданы параметры для подключения к интернету. Правда, индикатор WAN все равно должен гореть. Но проверить не помешает. Возможно, на вашем роутере эта лампочка ведет себя иначе.

- Сбой в прошивке, или вышел из строя сам индикатор. Такое тоже бывает. Индикатор не горит, но интернет работает.

Исключаем проблемы на стороне провайдера и проверяем кабель

Нам нужно выяснить в чем причина. Первым делом я рекомендую позвонит в поддержку интернет-провайдера. Вполне возможно, что у ни что-то случилось с оборудованием, или они проводят ремонты работы на линии. Если провайдер говорит, что у них все хорошо, то можно подключить кабель от провайдера напрямую к компьютеру в LAN-порт.

В зависимости от провайдера, возможно понадобится настроить подключение к интернету. Если компьютер дает какую-то реакцию на подключение кабеля – значит он его видит. Но не редко бывают случаи, когда компьютер видит кабель, а роутер нет. Очень часто это говорит о том, что плохой контакт, или проблемы на оборудовании интернет-провайдера. Ну или на роутере сломан порт.

Если вы подключили интернет напрямую к ПК/ноутбуку и он работает, при этом WAN-порт на роутере исправен (как это выяснить, я расскажу ниже), значит нужно заново обжать сетевой кабель. При чем как со стороны роутера (в первую очередь), так и со стороны оборудования провайдера. Лучше всего, конечно, чтобы это сделал специалист от вашего интернет-провайдера. Можно попробовать самому, по этой инструкции, или по этой (без специального оборудования).

Выполните визуальный осмотр кабеля возле коннектора.

Так же можете посмотреть, не поврежден ли кабель в подъезде. Может кто-то его просто обрезал. Если проблем появилась после ремонта, перемещения мебели и т. д., то возможно кабель повредили внутри квартиры/дома. При этом явных повреждений может не быть, верхняя изоляция может остаться целой.

Если есть еще один роутер (у многих валяется старая модель) – попробуйте подключить кабель к нему.

Проблемы с роутером: сломался WAN-порт

Да, WAN-порт на роутере может просто сгореть. После чего он никак не будет реагировать на подключение кабеля. Индикатор WAN не будет гореть, либо же наоборот – он будет гореть даже когда кабель не подключен. Если лампочка горит когда кабель не подключен – точно сгорел порт. Тут либо сдавать его в ремонт, либо покупать новый.

Есть один способ, которым можно проверить работоспособность WAN-порта. Так как мы не знаем, исправен кабель от провайдера или нет – нам нужно в WAN-порт роутера подключить другой кабель. Для этого нам понадобится сетевой кабель (который обычно есть в комплекте с роутером) и компьютер или ноутбук с Ethernet-портом (сетевой картой).

Один конец кабеля подключаем к компьютеру, а другой в WAN-порт на роутере.

Если индикатор горит (даже оранжевым/красным) – значит с портом скорее всего все в порядке и нужно искать проблему на стороне кабеля/провайдера.

Отдельная статья на эту тему: Роутер не видит интернет кабель. Не работает WAN порт

Проверяем настройки роутера

Как правило, лампочка «Интернет» должна гореть (хоть каким-то цветом) даже если роутер не подключен к интернету из-за неправильных настроек. Но он видит, что кабель в порт подключен. В любом случае, зайдите в настройки роутера и в разделе «WAN» или «Интернет» проверьте параметры подключения к интернет-провайдеру. Выберите правильный тип подключения. Все эти параметры вы можете посмотреть в договоре о подключении к интернету, или узнать их у своего провайдера.

Можете посмотреть универсальную инструкцию: Как подключить и настроить Wi-Fi роутер? Пошаговая инструкция для всех моделей, или найти инструкцию конкретно для своей модели на нашем сайте. В разделе «Настройка роутера», или через поиск по сайту.

Интернет работает, а лампочка «Интернет» не горит

Не редко, но бывает, что индикатор не горит, а интернет через роутер работает. Так же бывает, что выходит из строя сама светодиодная лампочка (которая подсвечивает соответствующий индикатор).

Я видел случаи, когда роутер видит кабель подключенный в WAN-порт, интернет работает, но индикатор не светится из-за программной ошибки. Как будто бы роутер не видит соединение через определенный протокол. В таком случае можно попробовать обновить прошивку роутера

Или просто не обращать внимание на этот индикатор. Главное, что подключение к интернету работает на всех подключенных устройствах

Сергей

Ошибки и поломки

Вместо послесловия

Вот, собственно, и все, что касается протокола PPTP, а также создания, настройки и использования туннельного соединения на его основе. Что касается его использования, для рядового пользователя оно не оправдано. Просто возникают законные сомнения в том, что кому-то может понадобиться защищенный канал связи. Если уж и требуется защитить свой IP, лучше использовать анонимные прокси-серверы в интернете или так называемые анонимайзеры.

Зато для обеспечения взаимодействия между локальными сетями коммерческих предприятий или любых других структур, установка PPTP-соединения может стать самым простым выходом. И хоть такое подключение на все сто безопасность не обеспечит, тем не менее доля здравого смысла в его задействовании есть.