Настройка vpn через mikrotik

Содержание:

- Настройка OpenVPN по логину и паролю

- MacOS

- Настройка PPTP клиента на Mikrotik

- Создаем сертификаты для OpenVPN

- Связанные статьи:

- Настройка GRE IPSEC

- Вариант 5. Замена файла глобального шаблона Normal.dot или Normal.dotm

- Немного общей информации

- Регламент настройки сервера PPTP

- Настройка

- Где купить шаблоны резных наличников на окнах. Инструменты для работы. Основные правила для изготовления наличника

- Защитное стекло Cafele

- Опасность переменного и постоянного тока

- Настройка интернета в микротик

- Настройка интернета для VPN клиентов PPTP в MikroTik

- VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

- Создание VPN подключения PPTP Windows

- VPN туннель: необходимость настройки соединения

Настройка OpenVPN по логину и паролю

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, чтобы убедиться, что они друг друга видят. В реальной жизни один из них должен иметь белый (публичный) IP, а именно тот, кто будет выполнять роль сервера.

Создание сертификата центра сертификации

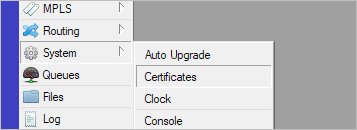

На московском роутере открываем System — Certificates.

В данном разделе находятся все сертификаты на Mikrotik. Для настройки сервера нам необходимо сделать следующее:

- Создать сертификат центра сертификации;

- Создать сертификат сервера.

Нажимаем плюс и задаем параметры согласно скриншоту:

Name – имя в списке Mikrotik;

Country, Sate, Locality, Organization, Unit – произвольные поля для заполнения;

Common Name – самое важное. Указываем уникальное имя;

Key Size – длина ключа

Выбирается в выпадающем списке;

Days Valid – срок годности.

На данный момент мы создали шаблон.

Ничего страшного в этом нет, т.к. мы не собираемся его использовать для других сервисов. Выбираем наш шаблон, и в контекстном меню выбираем Sign.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя.

Нажимаем Start и ждем окончания процесса.

Создание сертификата сервера OpenVPN

Открываем Certificates и нажимаем на плюс.

Указываем уникальные имя и Common Name.

Открываем Key Usage, снимаем галочки с:

- crl sign;

- data encipherment;

- key sert sign;

- ставим галочку на tls server.

Сохраняем. Переходим к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Конфигурирование сервера

Но для начала создадим профиль. PPP – Profiles – жмем +.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Далее переключаем:

- Change TCP MSS в yes.

- Use UPnP переключаем в no.

Protocols:

- no для Use MPLS;

- yes для Use Compression;

- yes для Use Encryption.

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем +.

Задаем произвольные логин и пароль. Выбираем Service – ovpn, Profile – General-OVPN, Remote Address – 172.16.25.2 т.к. я планирую подключать одного пользователя (рекомендую использовать привязку по IP если хотите гибко управлять Firewall в отношении каждого пользователя). Если вам нужно больше одного, то необходимо создать DHCP Pool. Apply и Ok.

Открываем PPP – Interfaces – OPENV Server.

- Ставим галочку Enable;

- Задаем порт (не забываем, что это TCP);

- Mode – ip;

- Default Profile – созданный ранее профайл General-OVPN;

- Certificate – сертификат сервера ServerOVPN;

- Cipher – aes256.

Apply и Ok.

Настройка Firewall

Далее нужно разрешить OpenVPN трафик на роутере.

Добавляем правило.

Action – accept.

Сохраняем и переходим к клиентской части.

Конфигурирование клиента

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client.

Задаем имя интерфейса.

Открываем Dial Out и заполняем обязательные параметры.

Сохраняем и открываем вкладку Status.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-и идут, а значит с соединением все хорошо.

MacOS

Работа L2TP/IPSec на устройствах Apple может не заработать в виду разной трактовки протоколов.

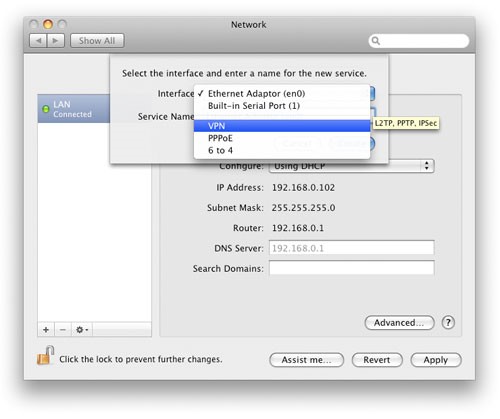

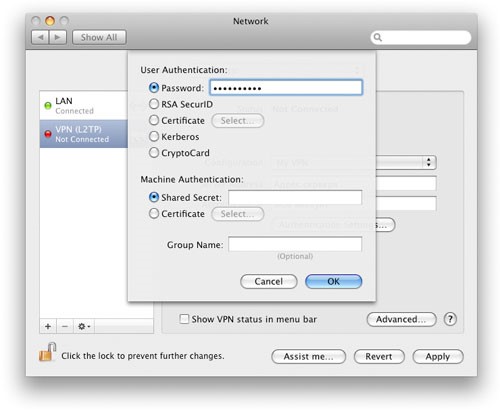

Первое, что Вам необходимо сделать, это открыть меню «Apple», затем перейти в меню «System Preferences» («Системные настройки»), где выбрать пункт «Network» («Сеть»). Если вдруг окажется, что у Вас нет прав настраивать сеть, то в этом случае нужно кликнуть по иконке замка и ввести имя и пароль администратора компьютера. Затем в меню «Network» («Сеть») слева внизу следует нажать знак плюса, после чего на экране откроется диалоговое окно для создания подключения, где Вы должны выбрать пункт «VPN».

- В следующем окне выбираете следующие параметры:

- в строке «Interface» выбираете «VPN»;

- в строке «VPN Type» («Тип VPN») выбираете «L2TP over IPSec» («L2TP через IPSec»);

- строке «Service Name» («Имя службы») присваиваете имя создаваемому подключению.

После того, как параметры выбраны, нажимаете кнопку «Create» («Создать»).

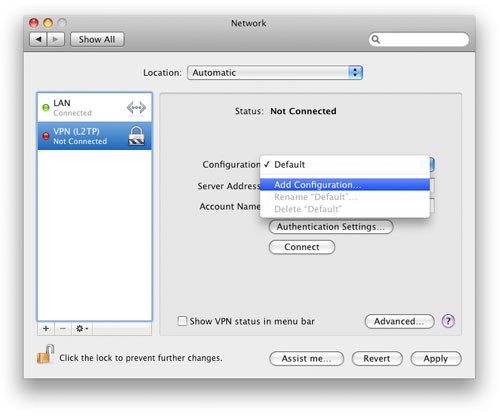

Теперь, когда подключение VPN Вы создали, Вам необходимо его правильно настроить, для чего слева выбираете только что созданное VPN- подключение и в меню справа кликаете по параметру «Configuration» («Конфигурация»). В появившемся списке Вы должны выбрать «Add Configuration» («Добавить конфигурацию»).

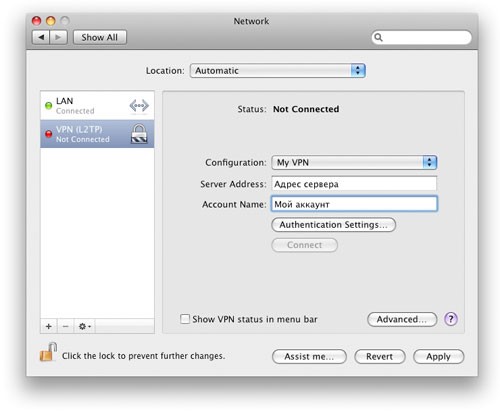

После того, как Вы выбрали строку «Add Configuration» («Добавить конфигурацию»), Вам нужно ввести имя конфигурации, которое можно выбрать произвольное. В строке «Server Address» («Адрес сервера») вводите адрес сервера, к которому будет осуществляться подключение, в строке «Account Name» («Имя учетной записи») вводите свой логин на сервере L2TP. Все эти данные вы можете получить у своего VPN провайдера.

Затем нужно нажать кнопку «Authentication Settings» («Настройки аутентификации») и в новом окне задать пароль, а также при необходимости группу и шифрование трафика. Password – пароль L2TP. Shared Secret – пароль ipsec.

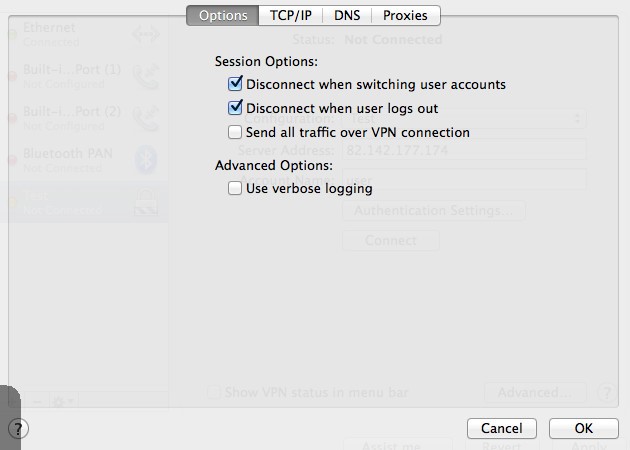

После того, как ввод параметров завершен, проверьте закладку «Advanced» («Параметры»).

На этом настройка VPN-соединения завершена, Вам осталось нажать применить изменения, нажав «Apply («Применить»)», после чего можно нажимать кнопку «Connection» («Подключиться»).

Внимание! При включении галочки в поле Send all traffic over VPN connection весь сетевой трафик, включая трафик в Интернет, будет направляться (маршрутизироваться) в VPN-подключение. Включайте только в случае необходимости.

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

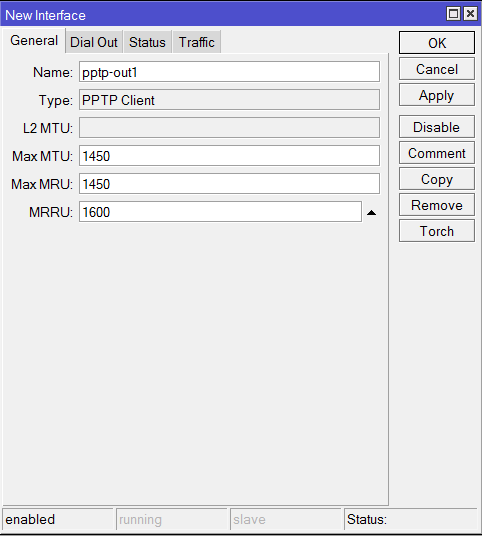

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

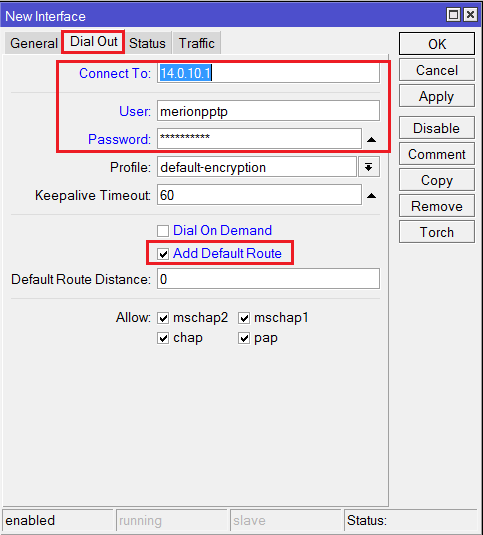

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

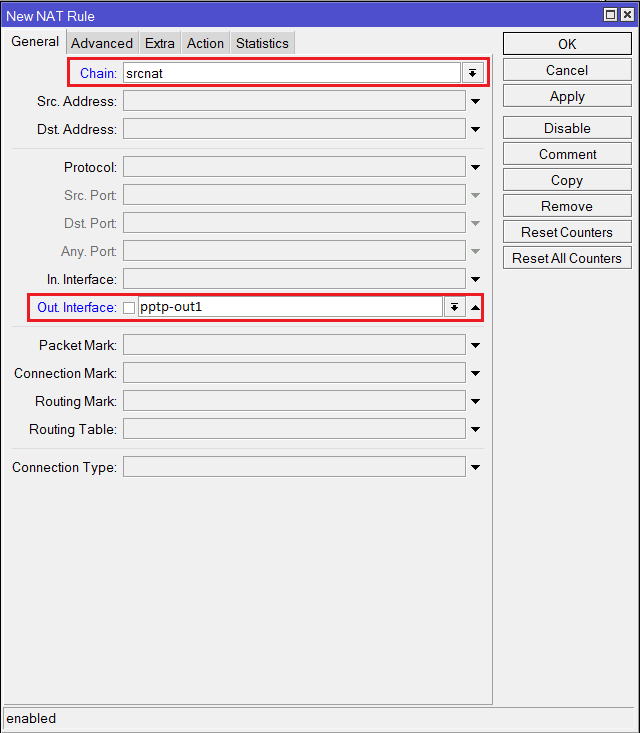

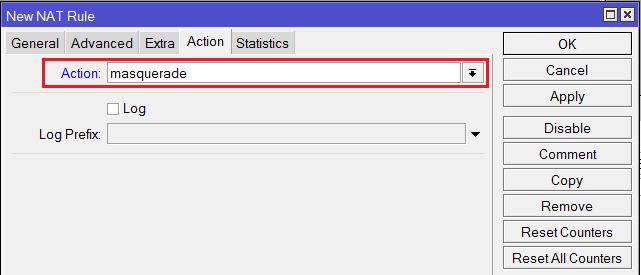

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Создаем сертификаты для OpenVPN

Сертификаты мы можем создать несколькими способами. Разберем 2 — на роутере Mikrotik и с помощью утилиты на компьютере с Windows.

Способ 1. На Mikrotik’е.

Проще и быстрее всего сгенерировать сертификаты на самом роутере.

1. Открываем терминал и создаем последовательность для центра сертификации:

> /certificate add name=template-ca country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»CA» key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

> /certificate sign template-ca ca-crl-host=127.0.0.1 name=»ca»

* первая команда создает файл-шаблон запроса, на основе которого мы генерируем сертификаты второй командой. В шаблоне мы указываем опции для сертификата — так как сам сертификат самоподписный, можно указать любые значения и это никак не отразится на его использовании (стоит только указать корректные значения для стойкости шифрования key-size и срока действия сертификата days-valid).

2. Генерируем сертификат сервера OpenVPN:

> /certificate add name=template-server country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»SERVER» key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

> /certificate sign template-server ca=»ca» name=»server»

* как и в примере выше, мы сначала создали файл запроса и на его основе — сам сертификат. В качестве центра сертификации мы указываем созданный ранее сертификат ca.

Способ 2. На Windows.

Если по каким-либо причинам нам не подходим первый способ создания сертификатов (например, нужны особые опции, которые не поддерживаются роутером), воспользуемся способом, описанным ниже.

Нам нужно будет установить утилиту для генерирования сертификатов, создать их и скопировать на роутер.

Генерация сертификатов

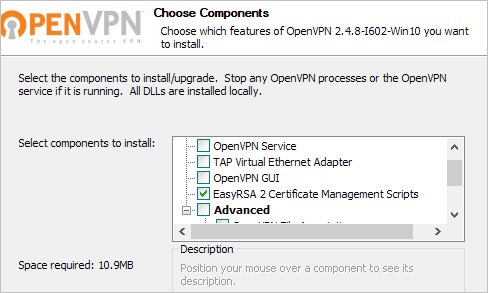

И так, заходим на сайт OpenVPN и переходим на страницу загрузки. Скачиваем openvpn-install для нашей операционной системы, например, Windows 7 или 10:

Запускаем установку клиента — снимаем все галочки, оставляем EasyRSA 2 Certificate Management Scripts:

Завершаем установку. После чего в папке C:\Program Files\OpenVPN\easy-rsa создаем файл vars.bat со следующим содержимым:

* где для нас имеют значение:

- HOME оставляем, если не меняли путь установки программы по умолчанию.

- KEY_DIR — каталог, куда будут генерироваться сертификаты.

- KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa.

- KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

- опции KEY_COUNTRY, KEY_PROVINCE, KEY_CITY, KEY_ORG, KEY_EMAIL, KEY_CN, KEY_OU — атрибуты для сертификата. Их можно оставить, как в данном примере или задать свои собственные.

В этой же папке C:\Program Files\OpenVPN\easy-rsa создаем каталог keys — в нем будут создаваться сертификаты.

Запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Запускаем vars.bat:

vars.bat

Чистим каталоги от устаревшей информации:

clean-all.bat

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Теперь генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter (по умолчанию, будут подставлены значения, которые мы указали в файле vars.bat).

Генерируем сертификат для сервера:

build-key-server.bat server

* где server — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

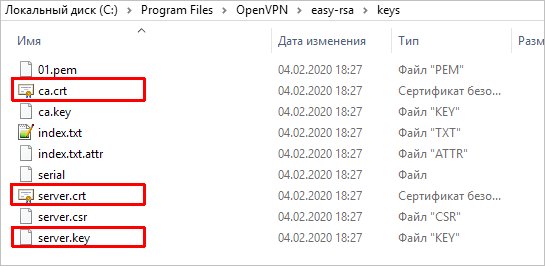

Готово — в каталоге C:\Program Files\OpenVPN\easy-rsa\keys мы найдем 3 сертификата — ca.crt, server.crt. server.key:

Их мы будем использовать для настройки OpenVPN.

Импорт сертификатов

Заходим в настройки роутера — переходим в раздел Files — кликаем по Upload и выбираем наши 3 сертификата:

Кликаем по OK. Нужные нам файлы окажутся на роутере.

Переходим в System — Certificates:

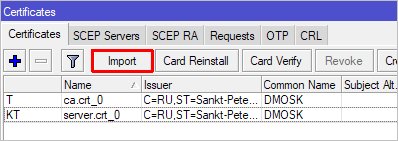

Кликаем по Import:

… и по очереди импортируем:

- ca.crt

- server.crt

- server.key

* импорт делаем именно в такой последовательности.

Связанные статьи:

Настройка GRE IPSEC

Вариант 5. Замена файла глобального шаблона Normal.dot или Normal.dotm

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Регламент настройки сервера PPTP

Настройка канала VPN по протоколу PPTP на устройствах MikroTik не характеризуется технологическими сложностями, однако, производиться в несколько этапов:

- Изначально создаётся на маршрутизаторе MikroTik сервер PPTP.

- После создания сервера формируется список профилей, согласно которым пользователи будут иметь доступ к ресурсам.

- Дальше устанавливаются правила в Firewall, необходимые для беспрепятственного подключения пользователей через брандмауэр к каналу связи.

Настройка PPTP сервера на аппарате MikroTik выполняется через утилиту WinBox: потребуется в правом окне развернуть меню PPP, после чего в открывшемся разделе перейти во вкладку Interface, развернуть список нажатием кнопки «+» в верхней строке экрана, где выбрать ветку PPTP Server. В открывшемся окне потребуется задать параметры создаваемого сервера:

- Поставить флажок напротив надписи Enabled.

- Активировать необходимые шифры для идентификации клиента в разделе Authentication, проставив флажки напротив всех четырёх пунктов.

- Подтвердить настройки клавишей «ОК».

Дальше потребуется вернуться в раздел Interface и развернуть параметр PPTP Client. В открывшемся окне будет выполняться дальнейшая настройка нового рабочего профиля. Регламент выполнения задачи имеет следующий порядок:

- В окне New Interface откроется вкладка General: в графе Name будет автоматически прописано имя, под которым создан PPTP клиент, а также заполнены графы Type, MRRU, Max RTU и MRU. Специалисты не советуют в этой вкладке вносить изменения, можно изменять только параметр Name, но лучше всё оставить в первозданном виде с целью недопущения ошибок.

- Пользователю надо перейти во вкладку Dial Out, где выполняется настройка сервера, и задаются логин и пароль для входа в локальную сеть. В графе Connect To надо прописать адрес сервера, а в полях User и Password задать логин и пароль для соединения с сервером.

- Напротив надписи Add Default Route проставляется флажок. Подтверждаются внесённые данные нажатием клавиши Enabled, расположенной в левом нижнем углу окна.

Для корректной работы туннельного канала остаётся только создать правила, согласно которым будет выполняться соединение VPN по протоколу PPTP:

- Для этого необходимо найти и открыть раздел IP в списке меню Interface, открыть страницу для создания нового правила посредством перехода в категорию Firewall и меню NAT.

- В окне New NAT Rule во вкладке General вносятся следующие данные: в строке Chain прописывается слово INPUT, в графе «Протокол» из выпадающего списка выбирается пункт TCP, а напротив надписи Dst. Port проставляется код 1723, соответствующий порту тоннеля VPN.

- Во вкладке Action необходимо проставить значение accept.

- Аналогично задаются допуски для протокола GRE: в графе Protocol вместо TCP проставляется значение GRE, остальные параметры прописываются согласно предыдущим пунктам, с подтверждением установок в меню Action.

- Чтобы созданные правила вступили в силу, стали приоритетными, их потребуется переместить в списке регламентных предписаний работы VPN соединения на первые две позиции.

На этом работу по настройке VPN соединения посредством канала PPTP на MikroTik можно считать завершённой. Остаётся проверить результат, настроив на стороне клиента VPN с соответствующим адресом IP, и подключиться к созданной локальной сети через заданный ранее логин и пароль. Если все пункты выполнены корректно, пользователь сможет войти в новый сетевой тоннель с любого места и вида аппарата. Добавление пользователей локальной сети можно осуществить через вкладку Secret в PPP, посредством прописывания логина и пароля входа для конкретного абонента, с заполнением поля Local Address данными IP маршрутизатора, выступающего в роли сервера, указав в строке Remove Address адрес регистрируемого юзера.

Настройка

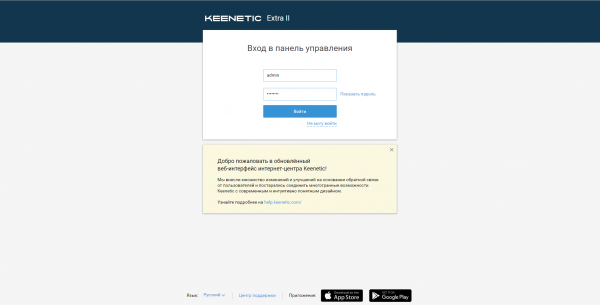

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

Где купить шаблоны резных наличников на окнах. Инструменты для работы. Основные правила для изготовления наличника

Защитное стекло Cafele

Опасность переменного и постоянного тока

Известно, что электроток бывает постоянный и переменный, но не каждый житель понимает между ними разницу и знает, какой оказывает более серьезное воздействие на организм. На вопрос, какой ток опаснее, специалисты отвечают – переменный.

Объясняется это тем, что постоянный электроток должен быть в три раза мощнее переменного, чтобы быть смертельно опасным для человеческого здоровья. Переменный – более быстрый и сильный, что больше сказывается на нервных окончаниях и мышечной ткани (в первую очередь, сердечной). Электрическое сопротивление людей покрывает мощность постоянного тока (силой не выше 50 милиампер). В случае с переменным электротоком граница опускается до 10 милиампер. Если электрическое напряжение достигает 500 вольт, то оба вида тока оказывают одинаковый вред. Если показатель повышается, более опасный в такой ситуации постоянный электроток.

Биологическое действие электричества напрямую зависит от того, с какой интенсивностью организм ему подвергается, а это важный фактор, из-за которого возникает фибрилляция желудочков сердца. Смертельный электрический ток для человека – длительное прикосновение к электропроводникам с силой 0.25-80 мА. При этом вызываются судороги дыхательных мышц и как следствие – острая асфиксия.

Электричество распространяется по организму лишь в том случае, если есть точка входа и выхода тока. То есть одновременно нужно прикоснуться к двум электродам. Речь идет о двуполюсном включении или соприкосновении с одним электродом. Если часть тела человека заземлена, то такое включение называют однополюсным. Бывает и частичное включение, при котором изолированный от земли человек прикасается к разноименным полюсам. В таком случае он пройдет через включенный отрезок руки, а это, как правило, не опасный ток. Если имеет место высокое напряжение, то электротоком может поразить, даже если нет прямого контакта с проводником: то есть на расстоянии, посредством дугового контакта, который возникает, если к нему приблизиться. Ионизация воздуха является причиной того, что человек контактирует с установками или проводами, по которым проходит электроэнергия. Ток электричества опасный для человека особенно в сырую погоду, так как электропроводимость воздуха повышена. В случае со сверхвысоким напряжением величина электрической дуги достигает длины в 35 см.

Электрический ток опасен для человеческого организма, поэтому нужно соблюдать элементарные требования техники безопасности. Сам он бывает постоянным и переменным, каждый по-своему воздействует на человека. Безопасная работа с электроустановками – соблюдение всех правил и использование средств защиты.

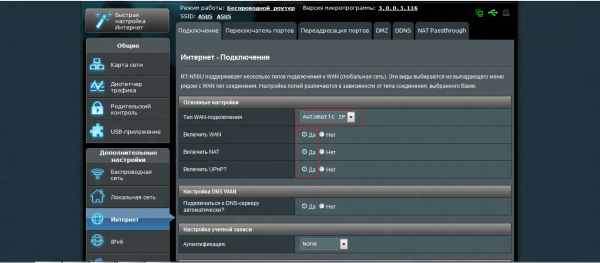

Настройка интернета в микротик

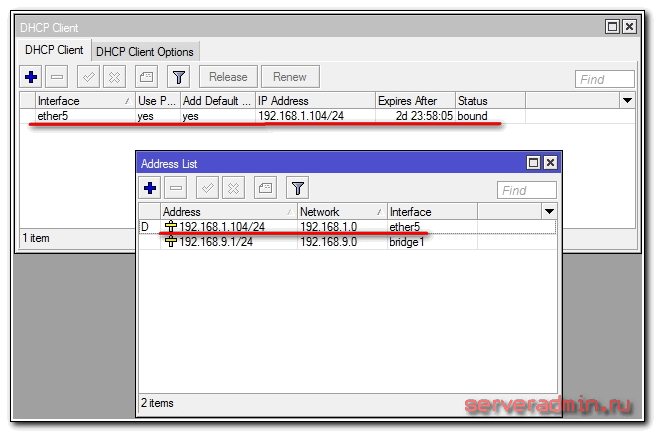

Сейчас самое время подключиться к провайдеру и настроить интернет. Тут трудно охватить все возможные варианты подключения. Их может быть много. Я рассмотрю два самых популярных способа:

- Вы получаете настройки от провайдера автоматически по dhcp.

- Провайдер дал вам готовые настройки и вы их вводите вручную.

Как я уже писал ранее, для подключения к провайдеру мы будем использовать 5-й порт. Подключайте провод провайдера.

Для получения настроек по dhcp переходите в winbox в раздел IP -> DHCP Client и жмите плюсик. Выбираете интерфейс ether5 и жмете ОК.

Если вы все сделали правильно, то увидите, какой IP адрес получили. В разделе IP -> Addresses будет информация о настройках.

Рассмотрим вариант, когда провайдер выдал все настройки и вам нужно самим их задать. Будем считать, что наши настройки интернета следующие:

| IP адрес | 192.168.1.104 |

| Маска | 255.255.255.0 |

| Шлюз | 192.168.1.1 |

| DNS | 192.168.1.1 |

Сначала укажем IP адрес. Делаем все то же самое, что и в предыдущем пункте при настройке статического IP. Только теперь вместо интерфейса bridge1 указываем ether5 и вводим соответствующий адрес — 192.168.1.104/24. Тут мы сразу указали и адрес и маску подсети.

Дальше нам нужно установить шлюз по-умолчанию. Без этого обязательного шага интернет не заработает. Идем в раздел IP -> Routes и жмем плюсик для добавления шлюза по-умолчанию. В Dst. Address оставляем как есть 0.0.0.0/0, а в поле Gateway вписываем шлюз провайдера и жмем ОК.

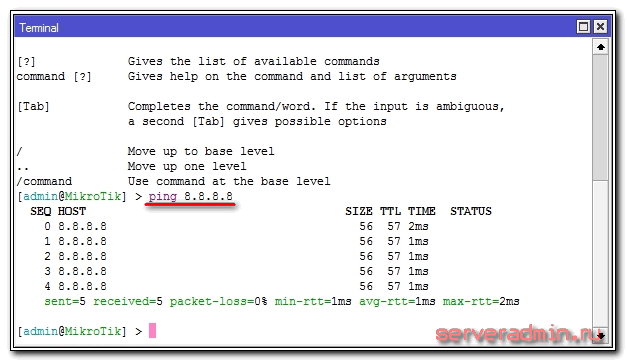

Уже сейчас интернет должен заработать, но без указания DNS сервера обращаться можно только по прямым ip адресам. Например можно пропинговать ip адрес серверов гугла. Открываем New Terminal и проверяем.

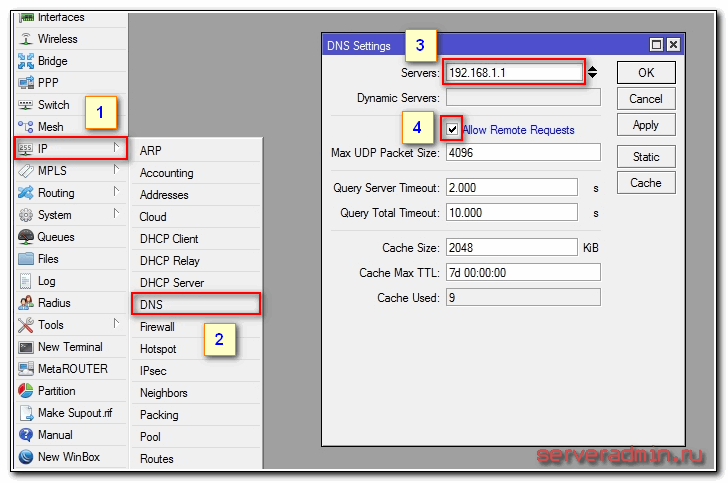

Теперь установим DNS сервер. Для этого идем в IP -> DNS, в поле Servers вводим адрес dns сервера провайдера. Если у вас их два, то нажав на треугольничек, направленной вершиной вниз, вы можете ввести еще одно значение. Обязательно ставите галочку напротив Allow Remote Requests.

Если у вас внешний IP адрес и вы разрешили удаленные DNS запросы, обязательно выполните настройку firewall и заблокируйте все входящие соединения. Если этого не сделать, то ваш роутер может стать жертвой поддельных dns запросов, которые используют для ddos атак.

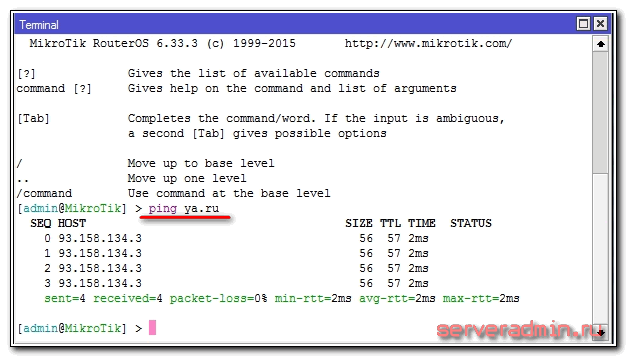

На этом все, мы полностью установили настройки интернета провайдера. Можно проверить и пропинговать привычный адрес сайта.

На самом маршрутизаторе уже есть выход в интернет. На нам нужно его настроить для пользователей. Для этого продолжаем настройку mikrotik.

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! →

VPN туннель: необходимость настройки соединения

Наиболее распространённым в мире видом интернет-связи класса «точка-точка» выступает VPN туннель. Простыми словами, при присутствии у пользователя оборудования MikroTik есть возможность через роутер настроить виртуальную, защищённую магистраль внутри основного канала связи. Потребность настроить такой канал на оборудовании MikroTik может возникнуть в ситуациях:

- При необходимости предоставления доступа к групповой сети работникам организации, если предполагается их частый выезд за пределы офиса, длительные командировки, причём с возможностью входа не только с портативного или персонального компьютера, но и с мобильного аппарата.

- Для осуществления доступа пользователя к домашней компьютерной технике, при нахождении вне дома.

- Для соединения двух удалённых агентов по безопасному каналу, к которому не будет доступа у сторонних пользователей, не имеющих доступа к порталу. В качестве агентов могут выступать как обычные пользователи, так и организации.

Преимущественной особенностью канала VPN в противовес стандартной сети, является защищённость информации, передаваемой по туннелю. Критерии защищённости данных зависят непосредственно от выбранного вида соединения, которых в нынешнее время есть несколько типов.