Что такое dns и какова роль днс-серверов в функционировании интернета

Содержание:

- Добавление домена и управление им

- Как всё начиналось

- Проблемы с безопасностью

- DNS-резолвер

- Типы DNS-запросов

- DNS и интернет

- Дополнительные ссылкиAdditional References

- Структура пакета

- Как работает DNS?

- Их деятельность сегодня

- Зачем нужен DNS

- Как поменять DNS при переносе сайта на другой хостинг?

- Как выключить значок

- Настройка Яндекс.DNS на Wi-Fi роутере (точке доступа)

- Записи DNS

- Конвертер резервных копий

- Что такое NS серверы

- Записи DNS

- Исправление неправильной кодировки шрифта в Windows 10: иероглифы (кракозябры) вместо русских букв. Ремонт в СПб

- Навигация

- Заключение

Добавление домена и управление им

Зайдите в панель управления my.selectel.ru либо зарегистрируйтесь в ней.

Для добавления домена нажмите кнопку Добавить домен. В открывшемся окне введите имя домена и завершите действие кнопкой Добавить домен.

Для удаление домена выберите домен, отметьте его галочкой и нажмите Удалить. Можно выбрать и удалить несколько доменов одновременно.

Делегирование домена на NS-серверы Selectel происходит по умолчанию.

При необходимости добавьте новые DNS-записи к домену. Для этого выберите нужный домен из списка и нажмите кнопку Добавить запись.

Заполните поля Тип, Имя записи, TTL и Значение. Нажмите Добавить запись.

DNS-записи можно редактировать и удалять.

Для редактирования настроек домена откройте домен и перейдите на соответствующую вкладку. Внесите необходимые изменения и нажмите Сохранить.

Как всё начиналось

Продажа компьютеров в середине 90-х — очень прибыльный бизнес. И если жители европейской части России возили комплектующие из Европы, то на Дальнем Востоке прибыль определялась знанием японского рынка. После дефолта состоялось юридическое открытие компании ДНС, что было вызвано сменой основной парадигмы — вместо сбора компьютеров было решено заняться розничными продажами электроники.

Успешный опыт повлиял на развитие компании, уже через два года в состав сети входило 15 магазинов (не только на Дальнем Востоке). К 2011 году было открыто 185 магазинов, к 2013 — 700. При этом компания запустила производство собственной техники. Помимо небольших магазинов, в городах России стали появляться и крупные супермаркеты с большим ассортиментом. В данный момент количество магазинов превышает 1,5 тысячи.

С 1998 по 2005 год ДНС был максимально локальным явлением, осуществляя продажи в одном магазине.

Проблемы с безопасностью

Первоначально проблемы безопасности не были основными соображениями при разработке программного обеспечения DNS или любого программного обеспечения для развёртывания в раннем Интернете, поскольку сеть не была открыта для широкой общественности. Однако рост Интернета в коммерческом секторе в 1990-х годах изменил требования к мерам безопасности для защиты целостности данных и аутентификации пользователей.

Несколько уязвимостей были обнаружены и использованы злоумышленниками. Одной из таких проблем является отравление кэша DNS, в котором данные распространяются на кэширующие преобразователи под предлогом того, что они являются авторитетным сервером происхождения, тем самым загрязняя хранилище данных потенциально ложной информацией и длительными сроками действия (время жизни). Впоследствии, запросы легитимных приложений могут быть перенаправлены на сетевые хосты, контролируемые злоумышленником.

DNS-ответы ранее не имели криптографической подписи, что давало возможность для множества вариантов атаки. Современные расширения системы безопасности доменных имен (DNSSEC) изменяют DNS, чтобы добавить поддержку криптографически подписанных ответов. Другие расширения, такие как TSIG, добавляют поддержку криптографической аутентификации между доверенными одноранговыми узлами и обычно используются для авторизации передачи зоны или операций динамического обновления.

Некоторые доменные имена могут использоваться для достижения эффектов спуфинга. Например, paypal.com и paypa1.com — это разные имена, но пользователи могут не различать их в графическом пользовательском интерфейсе в зависимости от выбранного шрифта пользователя. Во многих шрифтах буква l и цифра 1 выглядят очень похожими или даже идентичными. Эта проблема остро стоит в системах, которые поддерживают интернационализированные доменные имена, поскольку многие коды символов в ISO 10646 могут отображаться на типичных экранах компьютеров. Эта уязвимость иногда используется в фишинге.

Для подтверждения результатов DNS также могут использоваться такие методы, как обратный DNS с подтверждением прямых записей, но криптографически достоверными они не являются; при этом не учитывается вариант подмены маршрутной информации (англ. BGP hijacking).

DNS-резолвер

Это компьютеры, которые провайдеры используют для поиска в их базе данных конкретного узла, запрашиваемого пользователем. Когда данные получены, пользователь перенаправляется на соответствующий IP-адрес. Резолверы играют крайне важную роль в DNS.

Интенсив «Напишите первую модель машинного обучения за 3 дня»

7–9 декабря, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

DNS-резолвер кэширует информацию. К примеру, сайт расположен на машине с IP-адресом . Поэтому кэши резолверов со всего мира будут содержать следующее соответствие: →.

Считается, что в будущем сайт может переместиться на любой другой хост с другим IP, скажем, . Кэши DNS-резолверов по всему миру некоторое время будут хранить прежний IP-адрес. Это может привести к недоступности сайта, пока изменения не дойдут до всех DNS.

Его можно установить в панели управления сервиса, на котором приобретался домен.

Типы DNS-запросов

Существует 3 типа DNS-запросов:

- Рекурсивный: подобные запросы выполняют пользователи к резолверу. Собственно, это первый запрос, который выполняется в процессе DNS-поиска. Резолвером чаще всего выступает ваш интернет провайдер или сетевой администратор.

- Нерекурсивные: в нерекурсивных запросах резолвер сразу возвращает ответ без каких-либо дополнительных запросов на другие сервера имён. Это случается, если в локальном DNS-сервере закэширован необходимый IP-адрес либо если запросы поступают напрямую на авторитативные серверы, что позволяет избежать рекурсивных запросов.

- Итеративный: итеративные запросы выполняются, когда резолвер не может вернуть ответ, потому что он не закэширован. Поэтому он выполняет запрос на корневой DNS-сервер. А тот уже знает, где найти фактический TLD-сервер.

К примеру, если вы пытаетесь получить IP-адрес medium.com, то корневой доменный сервер выдаст адрес TLD-сервера для . Этот адрес корневой сервер вернёт резолверу. После этого резолвер опросит TLD-сервер. TLD-сервер может не знать нужный IP-адрес, зато он может дать адрес авторитативного DNS-сервера для .

Попробуем рассмотреть этот процесс на рисунке:

Разберём рисунок выше:

- Пользователь выполняет запрос к резолверу для поиска IP-адреса. Это рекурсивный запрос.

- Резолвер по возможности просматривает свой кэш на наличие необходимого IP-адреса.

- Если у резолвера есть необходимый IP-адрес, то он возвращает его.

- В противном случае резолвер выполняет итеративный запрос на корневой DNS-сервер. Корневой DNS-сервер ищет нужный TLD для запрашиваемого адреса. К примеру, если хост — , то TLD — . Корневой DNS-сервер находит адрес .com-домена и возвращает ответ резолверу.

- Теперь резолвер выполняет итеративный запрос на TLD-сервер, чтобы получить необходимый IP-адрес. TLD-сервер возвращает адрес авторитативного сервера для запрашиваемого хоста.

- Авторитативный сервер хранит фактические записи сопоставления имени хоста с IP-адресом, который возвращается резолверу (тот, в свою очередь, возвращает его пользователю).

- Если на авторитативном сервере нужной записи не существует, то возвращается ошибка «».

- Для всех серверов, через которые проходит запрос, результат кэшируется, и в случае повторного запроса результат уже будет на сервере.

- В среднем для DNS-поиска потребуется около 4 запросов, но время этого поиска будет составлять всего несколько миллисекунд.

DNS и интернет

То, что я описывал выше, – всего лишь очень простой пример, где было несколько переменных: пользователь и его браузер, DNS-сервер, который распределяет домены и адреса, и некий удаленный сервер, на котором хранится информация. В реальности же эта схема может быть намного сложнее, потому что на весь мир не может быть одного DNS-сервера. Их тысячи, миллионы, а может, еще больше. Все они связаны между собой и постоянно обмениваются информацией.

Если какой-то пользователь хочет подключиться к сайту, то его компьютер сначала обращается к ближайшему DNS-серверу, чтобы тот сделал переадресацию к корневому – тому, где хранятся данные о других серверах (их, напомню, очень много и все они определенным образом связаны).

Корневой сервер может сделать еще несколько запросов, прежде чем он доберется до нужного DNS, где и будет храниться сам искомый адрес. Схема действительно довольно сложная, потому что сам интернет очень обширен, можно сказать, безграничен.

Также при обмене данными очень важную роль могут играть NS-серверы хостинга, на котором расположен тот или иной сайт. NS-серверы могут отдавать информацию об IP-адресах всех сайтов, которые есть на хосте. Хостинги могут содержать в себе колоссально огромное количество сайтов. Порой это количество исчисляется сотнями и тысячами. К каждому такому сайту ведет собственная ниточка, которую и проводят NS-серверы хостинга.

Рассмотрим простой пример с iklife.ru. Когда вы вводите этот адрес в строку своего браузера, происходит примерно это.

Рассмотрим этот процесс более подробно.

- Сначала ваш компьютер или любое другое устройство подключается к DNS-серверам провайдера. Туда он передает домен, в нашем случае это iklife.ru.

- Далее, этот домен передается от DNS провайдера к корневому серверу, где уже, в качестве выдачи, будут NS-адреса хостинга, к которым был привязан домен. Об этом я уже рассказывал, домен можно привязать к NS-серверам.

- Далее, домен передается к этим самым NS-серверам, которые мы получили от корневого DNS-сервера. Уже от NS мы получаем IP-адрес нужного нам сервера.

- Этот самый адрес передается к компьютеру, после чего этот компьютер подключается к серверу. От сервера передается информация в виде содержимого сайта или чего-то еще.

Примерно так работает вся эта система, когда мы говорим про работу веб-ресурсов. В принципе, ничего сложного здесь нет. Достаточно просто понять суть.

Дополнительные ссылкиAdditional References

Структура пакета

Сообщение mDNS — это многоадресный UDP-пакет, отправленный с использованием следующей адресации:

- IPv4-адрес 224.0.0.251 или IPv6-адрес ff02 :: fb

- UDP-порт 5353

- При использовании Ethernet кадров , то 01: 00: 5E: 00: 00: FB (для IPv4 ) или 33: 33: 00: 00: 00: FB (для IPv6 )

Структура полезной нагрузки основана на , состоящем из двух частей — заголовка и данных.

Заголовок идентичен заголовку в одноадресной DNS, как и подразделы в части данных: запросы, ответы, авторитетные серверы имен и дополнительные записи. Количество записей в каждом подразделе соответствует значению соответствующего поля * COUNT в заголовке.

Запросы

Формат передачи для записей в разделе запроса немного отличается от формата одноадресного DNS, добавляя однобитовое поле UNICAST-RESPONSE.

| Поле | Описание | Биты длины |

|---|---|---|

| QNAME | Имя узла, к которому относится запрос | Переменная |

| QTYPE | Тип запроса, т.е. тип RR, который должен быть возвращен в ответах. | 16 |

| UNICAST-RESPONSE | Логический флаг, указывающий, требуется ли одноадресный ответ | 1 |

| QCLASS | Код класса, 1 или «IN» для Интернета и IP-сетей. | 15 |

Как и в одноадресной DNS, поле QNAME состоит из серии подполей длины / значения, называемых «метками». Каждая метка представляет одну из разделенных точками подстрок в полном доменном имени (FQDN). Список завершается одним нулевым байтом, представляющим «корень» DNS.

Поле UNICAST-RESPONSE используется для минимизации ненужных широковещательных рассылок в сети: если бит установлен, респонденты ДОЛЖНЫ отправлять направленный одноадресный ответ непосредственно запрашивающему узлу, а не широковещательно рассылать ответ по всей сети.

Поле QCLASS идентично полю одноадресного DNS.

Ресурсы

Все записи в разделах ответов, авторитетных серверов имен и дополнительных записей имеют один и тот же формат и вместе известны как записи ресурсов (RR).

Записи ресурсов в mDNS также имеют несколько измененный общий формат по сравнению с одноадресным DNS:

| Поле | Описание | Биты длины |

|---|---|---|

| RRNAME | Имя узла, к которому относится запись | Переменная |

| RRTYPE | Тип записи ресурса | 16 |

| КЭШ-ПРОМЫВКА | Логический флаг, указывающий, следует ли очищать устаревшие кэшированные записи | 1 |

| RRCLASS | Код класса, 1 или «IN» для Интернета и IP-сетей. | 15 |

| TTL | Интервал времени (в секундах), в течение которого RR должен быть кэширован | 32 |

| ДЛИНА | Целое число, представляющее длину (в октетах) поля RDATA | 16 |

| RDATA | Данные о ресурсах; внутренняя структура зависит от RRTYPE | Переменная |

Бит CACHE-FLUSH используется для указания соседним узлам, что запись должна перезаписывать, а не добавляться к любым существующим кэшированным записям для этих RRNAME и RRTYPE.

Форматы полей RDATA такие же, как и в одноадресном DNS. Тем не менее, обнаружение службы DNS (DNS-SD), наиболее распространенный вариант использования mDNS, предусматривает небольшие изменения некоторых их форматов (особенно записей TXT).

Как работает DNS?

Принцип работы DNS похож на поиск и вызов контактов из телефонной книги смартфона. Ищем имя, нажимаем «позвонить», и телефон соединяет нас с нужным абонентом. Понятно, что смартфон в ходе звонка не использует само имя человека, вызов возможен только по номеру телефона. Если вы внесете имя без номера телефона, позвонить человеку не сможете.

Так и с сайтом. Каждому имени сайта соответствует набор цифр формата 000.000.000.000. Этот набор называется IP-адресом, примером реального IP-адреса является 192.168.0.154 или 203.113.89.134. Когда пользователь вводит в адресной строке браузера имя сайта, например google.com, компьютер запрашивает IP-адрес этого сайта на специальном DNS-сервере и после получения корректного ответа открывает сам сайт.

Их деятельность сегодня

Производитель техники DEXP в определенный момент решил покорить рынок не качеством, а количеством. Ежегодно на производстве выпускались смартфоны, которые не пользовались особым успехом у потребителей. Предприятие закупало китайские модели мобильных устройств, на которые работники приклеивали именной логотип фирмы.

В 2011 году компания произвела сборку около 200 тысяч компьютеров, поэтому сумела выйти на первое место среди российских сборщиков. Благодаря налаженному производству под марками DNS, DEXP выпускаются ноутбуки, стационарные компьютеры, мониторы, мобильные телефоны и другая техника. Также основной доход фирма получает от продажи компьютерных аксессуаров.

С каждым годом улучшается качество производимой продукции. Это сказывается на прибыли производства. Так, выручка от продаж в 2013 году составила 110 миллиардов рублей, а в 2017 году – 233 миллиарда рублей. Среди крупных бизнес-организаций DNS заняла 46 место в рейтинге, по мнению журнала Forbes, в 2017 году.

В 2013 году в компании было зарегистрировано 700 магазинов по продаже компьютерной и цифровой техники, функционирующих в 240 городах России. В 2018 году произошла реорганизация, все юрлица объединились в торговую сеть «ДНС Ритейл».

Зачем нужен DNS

Система доменных имен позволяет использовать вместо ip-адресов понятные для человека символьные имена компьютера, она также позволяет по этому символьному имени определить ip-адрес.

Важным преимуществом системы DNS является возможность изменять сетевую инфраструктуру, например, если компания Яндекс захочет перенести свой веб-сервер на другой компьютер, у которого будет другой ip-адрес, то ничего страшного не произойдет, так как доменное имя не изменится. Люди будут обращаться по тому же самому доменному имени, которые теперь будет отображаться в другой ip-адрес.

DNS по английский Domain Name System — это протокол прикладного уровня стека протоколов tcp-ip.

Как поменять DNS при переносе сайта на другой хостинг?

Именно благодаря системе распределенных DNS-серверов, например, при переезде сайта на другой хостинг (а из-за этого ведь меняется его фактический IP адрес, как вы понимаете) он по-прежнему будет доступен пользователям, как только новая информация (о смене АйПи адреса данным доменом) пропишется во всех ДНС интернета (это правда может занять от нескольких часов до пары суток).

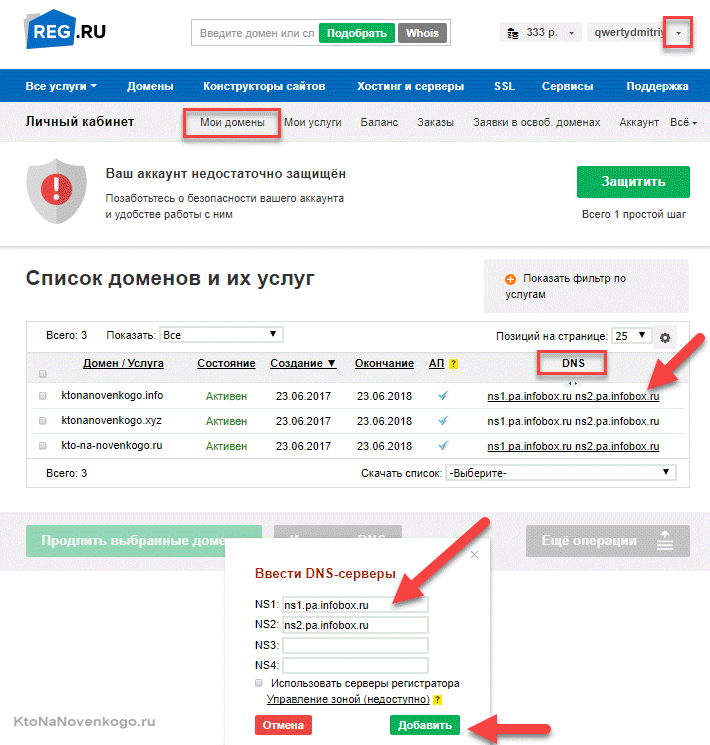

Новая информация (о смене соответствия данного домена и физического IP адреса сайта) в первую очередь прописывается на NS-серверах вашего нового хостинга. Вы же идете в панель регистратора домена (где его покупали) и меняете там адреса NS-серверов старого хостинга, на те, что получили от нового хостера.

- Из выпадюащего списка с адресом вашей почты в правом верхнем углу выбираете пункт «Личный кабинет»

- Переходите на вкладку «Мои домены»

- В столбце «DNS» напротив нужного домена кликаете по строке с текущими адресами НС-серверов

- Во всплывающем окне стираете адреса старых НС-серверов и вместо них прописываете новые (полученные от нового хостера)

- Жмете на кнопку «Добавить»

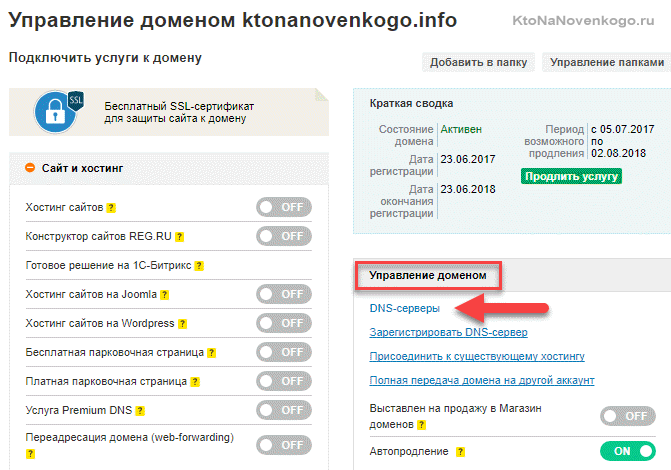

То же самое можно сделать кликнув по названию домена (в первом столбце) и выбрав на открывшейся странице в области «Управление доменом» пункт «DNS-серверы»:

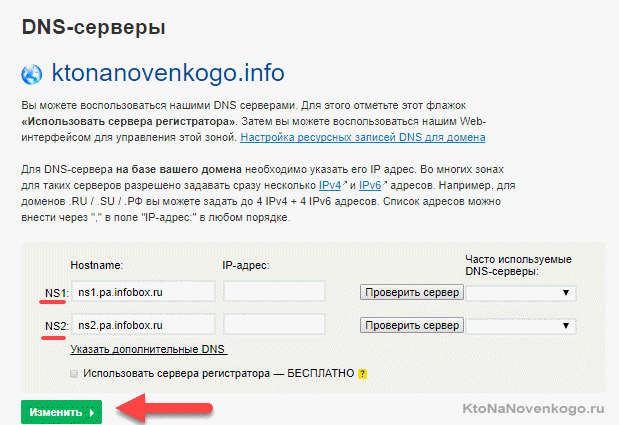

На открывшейся вкладке нужно будет лишь заменить старые адреса на новые и нажать на кнопку «Изменить».

В любом случае, изменения не вступят с силу сразу. Лишь с течением времени (потихоньку — до двух суток) вся структура ДНС-серверов пропишет эти изменения и пользователи со всех концов света будут попадать на ваш сайт уже живущий на новом хостинге.

Понятно, что на эти один-два дня (пока информация об изменении IP адреса сайта расходится по всей структуре доменной системы имен) на старом хостинге должна находиться рабочая копия сайта, чтобы не было перебоев в его работе. Кстати, не примените ознакомиться с материалом про то, что такое виртуальные хостинг и выделенный server, и что из них лучше выбрать.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Использую для заработка

Как выключить значок

Если и на вашем телефоне возникла такая проблема, есть сразу несколько вариантов ее решения.

Чистка и просушка разъема для наушников

Хотя этот способ и кажется самым простым, но именно с его помощью решается половина проблем, связанных с механическими повреждениями смартфона.

Даже если визуально кажется, что внутри чисто и сухо, – это может быть не так. Мельчайшие капли влаги и пыли проникают в глубокие щели, и зачастую разглядеть их в узком пространстве если не невозможно, то достаточно трудно.

Для чистки вам понадобится зубочистка или спичка и какая-либо ткань, которая не будет крошиться. Ни в коем случае не используйте металлические принадлежности, ведь они могут повредить контакты порта. Также стоит воздержаться от ваты, бумаги, марли и бинта, так как их волокна могут остаться внутри гаджета, и проблема лишь усугубится. Лучше использовать небольшой кусочек хлопчатобумажной или любой другой натуральной ткани.

Обмотайте ее вокруг зубочистки и аккуратно введите в разъем. После нескольких круговых движений ее можно вынимать. Теперь возьмите наушники и несколько раз вставьте и достаньте штекер.

Однако если же вы попали под дождь, уронили телефон в лужу или неудачно приняли ванну, этот способ вам не подойдет, так как он лишь ухудшит вашу проблему. Для того чтобы устранить дальнейшее проникновение влаги в смартфон, возьмите фен и включите его на минимальную мощность. Направьте поток горячего воздуха на разъем и просушивайте его таким образом в течение 10-15 минут. После окончания процесса возьмите кусочек ткани или безворсовую салфетку и при помощи зубочистки уберите оставшиеся крупные капли воды.

Некоторые специалисты также рекомендуют изъять из телефона и просушить в течение 3-4 часов аккумулятор.

Ну и напоследок стоит отметить, что новые модели флагманских смартфонов, которые снабжены защитой от попадания воды в корпус, не подвержены этому роду проблем. Поэтому, скорее всего, искать причину неполадки придется в программном обеспечении девайса.

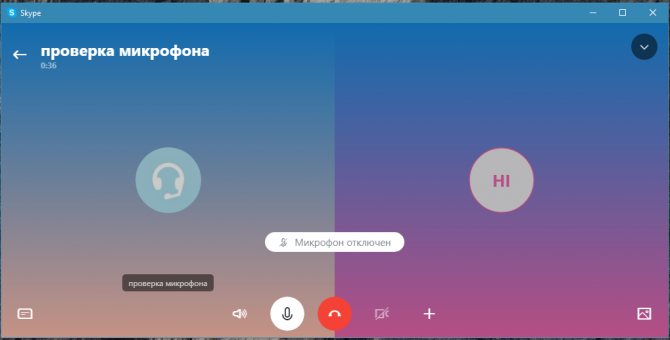

Специальная комбинация клавиш

Зачастую ошибка появления значка наушников обоснована глюком программы. Однако простая перезагрузка устройства тут вряд ли поможет. В этом случае на помощь придут нехитрые манипуляции с кнопками смартфона:

- Сперва подключите наушники к устройству и убедитесь, что оно включено, видит наушники и полностью функционирует. Разблокируйте экран.

- На гарнитуре и корпусе телефона зажимаем кнопки принятия вызова и питания соответственно. После 5-6 секунд резко отпускаем.

- Теперь быстро выдерните штекер наушников из разъема.

В некоторых случаях этот способ помогает, но если проблема в программном обеспечении каких-либо приложений на смартфоне, простое нажатие кнопок не поможет, и придется использовать метод посерьезнее.

Сброс данных

Очистка данных – операция, производимая в программной части устройства.

Для надежности стоит очистить кэш всех приложений, использующих динамики или наушники:

- Зайдите в меню «Настройки» (обычно изображается иконкой в виде шестеренки) и найдите пункт «Приложения».

- Выберите в списке приложения, использующие гарнитуру. Обычно это «Музыка», «Радио», различные игры и прочее.

- Нажмите на одно из них.

- В открывшемся окне приложения нажмите кнопку «Очистить кэш».

Обратите внимание на то, что во время очистки удаляются все данные о пользователе, устройстве, учетных записях в рамках приложения. Проделайте то же самое с другими приложениями

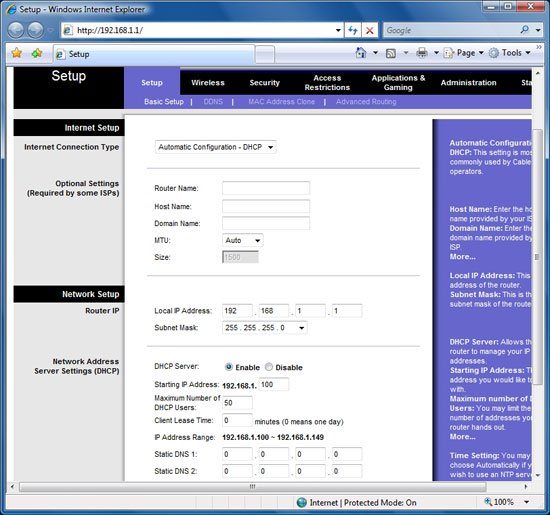

Настройка Яндекс.DNS на Wi-Fi роутере (точке доступа)

Все очень просто. Показываю на примере роутера TP-Link TL-WR841N. Заходим в настройки роутера. Наберите в адресной строке браузера адрес 192.168.1.1 (если этот адрес не работает, то посмотрите снизу роутера, там есть информация).

Введите логин и пароль для доступа к настройкам, по умолчанию это admin и admin. Нам нужно указать свой DNS, точнее DNS Яндекса. Для этого переходим на вкладку “Network” – “WAN”.

Ставим галочку возле Use These DNS Servers и в первой строчке напротив Primary DNS пропишите один из DNS от Яндекса. Во второй строчке, напротив Secondary DNS ничего указывать не нужно. Если там у Вас были уже прописаны DNS, то Вы можете их удалить. Но советую записать их куда нибудь, на всякий случай. После этого нажмите кнопку “Save” для сохранения изменений.

Вот и все настойка роутера закончена. У меня все работало даже без перезагрузки роутера. Опасные сайты блокировались.

Если Вы захотите убрать DNS от Яндекса, тем самым отключить блокировку сайтов, то просто на этой же странице удалите адрес и уберите галочку возле пункта Use These DNS Servers. А если у Вас провайдер выдает статичные DNS, то пропишите их, Вы же их сохранили?

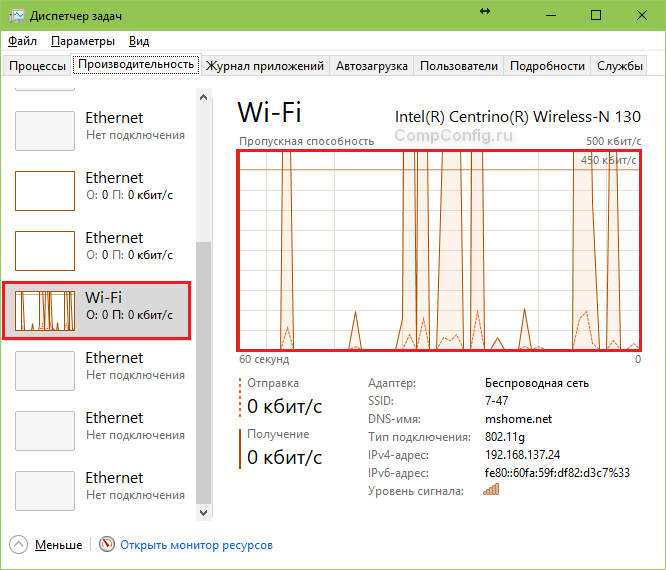

Настройка Яндекс.DNS на компьютере (ноутбуке, нетубке и т. д.)

Если Вы хотите установить защиту от опасных сайтов только на одном компьютере, или например Вы подключаетесь к интернету напрямую по сетевому кабелю, или по технологии 3G, то нужно указать DNS адрес в настройках сетевого соединения. На панели уведомлений нажмите правой кнопкой мыши на значок интернет подключения и выберите “Центр управления сетями и общим доступом”.

Выбираем “Изменение параметров адаптера”.

Теперь внимание! Если Вы подключаетесь к интернету по Wi-Fi, то нажимаем правой кнопкой на “Беспроводное сетевое соединение” и выбираем “Свойства”. Если же Вы подключаетесь по кабелю, то выбираем “Подключение по локальной сети” и свойства

Выделяем пункт «Протокол интернета версии 4 (TCP/IPv4)», затем нажимаем “Свойства”. Ставим метку возле “Использовать следующие адреса DNS-серверов “. Напротив “Предпочитаемый DNS-сервер” указываем DNS от Яндекса. Нажимаем “Ок” и еще раз “Ок”.

Все готово, защита на компьютере настроена.

Указываем Яндекс.DNS на мобильном устройстве

Я покажу на примере HTC One V, который работает на Android 4.0.

Заходим в настройки и выбираем Wi-Fi. Затем нажимаем на сеть к которой подключены и держим несколько секунд, пока не появится меню. Выбираем “Изменить сеть”.

Устанавливаем галочку возле “Расширенные параметры” и прокручиваем окно. Нажимаем кнопку “DHCP”. Выбираем “Статический”.

Прокручиваем список, и там где “DNS 1” пишем выбранный Вами DNS от Яндекса. Нажимаем “Сохранить”.

Теперь опасные сайты будут заблокированные на телефоне.

Проверка Яндекс.DNS в работе

Для того, что бы проверить работает ли блокировка опасных сайтов, нужно просто зайти на сайт с плохим содержанием, или на сайт взрослой тематики (если Вы установили DNS с фильтром сайтов для взрослых).

Для проверки я попытался зайти на один из таких сайтов, и вот что увидел:

Проблемы при работе через Яндекс.DNS

Скорее всего, без проблем при работе через эти DNS не обойтись. Тем более, что сервис Яндекс.DNS пока что работает в режиме бета тестирования (по состоянию на 03.04.2013). Что стоит понимать под словом “проблемы”? Прежде всего, это блокировка нужных и не опасных сайтов. Поскольку для блокировки Яндекс будет использовать свою базу “плохих” сайтов, то казусы будут. Я как вебмастер, знаю, что Яндекс может ошибочно отнести хороший и чистый сайт к числу вредоносных.

Заключение

Мне нравится то, что делает Яндекс. Его старания сделать интернет безопасным и чистым, заслуживают внимания. Самое главное, что есть хорошая возможность защитить детей от сайтов, которые содержат информацию для взрослых.

Ну а я свое дело сделал, я рассказал Вам как это все настроить :). Всего хорошего!

Записи DNS

Основная статья: Ресурсные записи DNS

Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

- тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

- класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети,

- TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера,

- длина поля данных (RDLEN),

- поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей:

- Запись A (address record) или запись адреса связывает имя хоста с адресом протокола IPv4. Например, запрос A-записи на имя referrals.icann.org вернёт его IPv4-адрес — 192.0.34.164.

- Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя K.ROOT-SERVERS.NET вернёт его IPv6-адрес — 2001:7fd::1.

- Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя.

- Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

- Запись NS (name server) указывает на DNS-сервер для данного домена.

- Запись PTR (pointer) обратная DNS-запись или запись указателя связывает IP-адрес хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP-адрес хоста в reverse-форме вернёт имя (FQDN) данного хоста (см. ). Например (на момент написания), для IP-адреса 192.0.34.164 запрос записи PTR 164.34.0.192.in-addr.arpa вернёт его каноническое имя referrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR-записи для хоста, с которого происходит отправка. В этом случае PTR-запись для IP-адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP-сессии.

- Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги (параметры времени) кеширования зонной информации и взаимодействия DNS-серверов.

- SRV-запись (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber и Active Directory.

Конвертер резервных копий

Но если у вас не получается открыть файл способами, приведёнными выше, значит, файл повреждён или удалён и здесь уже необходимо использовать конвертер резервных копий. Он установлен вместе с Office, но иногда его надо активировать вручную.

- Нажимаем на «Пуск», заходим в «Панель управления».

- Выбираем категорию «Программы», «Удаление программ».

- Находите «Microsoft Office» и нажимаете «Изменить».

- Далее, выбираем «Добавить компоненты» в окне, которое открылось и продолжаем.

- Переходим в «Общие средства Office» — «Конвертеры и фильтры» — «Конверторы текстовых файлов» — «Конвертер восстановления текста».

- Выбираем опцию «Запускать с компьютера», начинается установка. Это займёт какое-то время.

- Когда установка будет завершена, открываем word.

- Кликаем на логотип Office и выбираем «Параметры».

- Во вкладке «Дополнительно» находим блок «Общие».

- И ставим галочку в «Подтверждать преобразование формата».

Поздравляем, теперь эта опция у вас включена. Если же она была и до этого включена, то ничего из вышеописанного делать не надо, приступаем сразу к её пользованию. Итак, как восстановить удалённый документ word:

- Запускаем word, «Файл» — «Открыть».

- Вводим путь к резервной копии и нажимаем на неё.

- В поле над кнопкой «Отмена» задаём параметр «Восстановление текста».

- Нажимаем на стрелочку возле «Открыть» и выбираем «Восстановление».

Готово, мы «вернули» удалённый/повреждённый файл с помощью конвертера.

Что такое NS серверы

В распределенной системе иерархической доменных имен выделяются NS-сервера, на которых хранится наиболее полная информация о конкретном интернет-ресурсе. Эти NS-сервера являются конечными (делегированными) во всей адресной цепочке по отношению к конкретному сайту.

Для обеспечения надежности и бесперебойности функционирования сайта информация о нем записывается обязательно не менее чем на двух DNS-серверах.

На этом скриншоте мы видим, что мой домен seoslim.ru, который я был получен у партнера-регистратора Link-Host записан сразу на четырех NS-серверах. Один из этих NS-серверов назначается основным (Master), остальные подчиненные (Slave).

В качестве хостинг-провайдера, который и осуществляет бесперебойную работу сайта и который предоставляет бесплатные SSL сертификаты я выбрал McHost, чего и всем советую.

Записи DNS

Записи DNS, или Ресурсные записи (англ. Resource Records, RR) — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

- тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

- класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети,

- TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера,

- длина поля данных (RDLEN),

- поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей:

- Запись A (address record) или запись адреса связывает имя хоста с адресом протокола IPv4. Например, запрос A-записи на имя referrals.icann.org вернёт его IPv4-адрес — 192.0.34.164.

- Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя K.ROOT-SERVERS.NET вернёт его IPv6-адрес — 2001:7fd::1.

- Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя.

- Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

- Запись NS (name server) указывает на DNS-сервер для данного домена.

- Запись PTR (point to reverse) или запись указателя связывает IP-адрес хоста с его каноническим именем. Запрос в домене in-addr.arpa на IP-адрес хоста в reverse-форме вернёт имя (FQDN) данного хоста (см. Обратный DNS-запрос). Например (на момент написания), для IP-адреса 192.0.34.164 запрос записи PTR 164.34.0.192.in-addr.arpa вернёт его каноническое имя referrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR-записи для хоста, с которого происходит отправка. В этом случае PTR-запись для IP-адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP-сессии.

- Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги (параметры времени) кеширования зонной информации и взаимодействия DNS-серверов.

- SRV-запись (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber и Active Directory.

Интернациональные доменные имена

Доменное имя может состоять только из ограниченного набора ASCII-символов, позволяя набрать адрес домена независимо от языка пользователя. ICANN утвердил основанную на Punycode систему IDNA, преобразующую любую строку в кодировке Unicode в допустимый DNS набор символов.

Исправление неправильной кодировки шрифта в Windows 10: иероглифы (кракозябры) вместо русских букв. Ремонт в СПб

Одной из возможных ошибок, с которыми пользователи могут столкнуться поле установки Виндовс 10, являются кракозябры. Они появляются в интерфейсе программ вместо русских букв, могут встречаться в документах. Зачастую кириллица неправильно отображается в изначально англоязычных вариантах и не полностью лицензированных версиях ОС, но случаются и исключения.

В данной инструкции мы рассмотрим различные способы, как исправить иероглифы (кракозябры), а точнее – отображение в Виндовс 10 кириллицы.

Внимание! Мы не несем ответственности за ваши действия. Обратитесь за помощью к профессионалам в сервисный центр, как наш

Навигация

Заключение

Итак, теперь мы знаем, что если возникла необходимость настроить свой DNS сервер, то нужно определиться — какой именно DNS сервер нам нужен, поскольку существуют различные варианты.

Ваш выбор будет в значительной степени зависеть от потребностей вашей организации и от того, выбрано ли в качестве главного приоритета более быстрое получение ответов на DNS запросы (в этом случае нужен кэширующий или перенаправляющий серверы) или же DNS сервер для обслуживания ваших доменов и зон в Интернете в целом (авторитативные серверы). Либо для решения сразу обеих групп задач вам нужен комбинированный сервер, которые тоже весьма распространены.

Перенаправляющий/кэширующий DNS-сервер можно настроить даже на домашнем компьютере Linux. Такой сервер может полностью заменить файл /etc/hosts для обращения к ресурсам локальной сети. А при поступлении запросов для получения IP доменных имён, этот сервер будет получать данные от внешнего кэширующего сервера (например, 8.8.8.8 и 8.8.4.4 — DNS-серверы от Google) и сохранять полученные ответы в своём кэше — это в том случае, если вы настроили перенаправляющий DNS-сервер. Если же вы выберите рекурсивный кэширующий DNS-сервер, то он будет делать несколько запросов, начиная с корневых DNS-серверов и получать в конечном счёте ответы исключительно от авторитативных DNS-серверов (а не от сторонних кэширующих серверов, как это обычно происходит). Полученные данные также будут храниться в кэше. В случае повторных запросов этих имён, локальный DNS сервер их будет брать из кэша, что может немного ускорить работу сети.

В наших следующих руководствах (смотрите ссылки ниже) мы покажем, как начать работу с некоторыми из этих конфигураций. Мы начнём с обучения настройке кэширующего и перенаправляющего DNS-сервера. Позже мы расскажем о том, как обслуживать ваши домены, настроив пару DNS серверов с только авторитативной функцией (Authoritative-Only).