Аутентификация: это что? основные понятия

Содержание:

- Двухфакторная аутентификация (2FA) – что это такое простыми словами

- Что это такое?

- Аутентификация с авторизация OAuth

- Доступ к API с помощью токенов доступа

- Что такое идентификация?

- Литература

- Авторизация

- Парольная аутентификация

- Расчёт собственных средств (капитала)

- Способы решения подобных проблем

- Протоколы аутентификации

- Верификаторы

- См. также

- Ссылки

- Определение

- Архитектура ESET Secure Authentication

- Быстрые способы решения возникшей проблемы на смартфоне или планшете

- Универсальный календарь

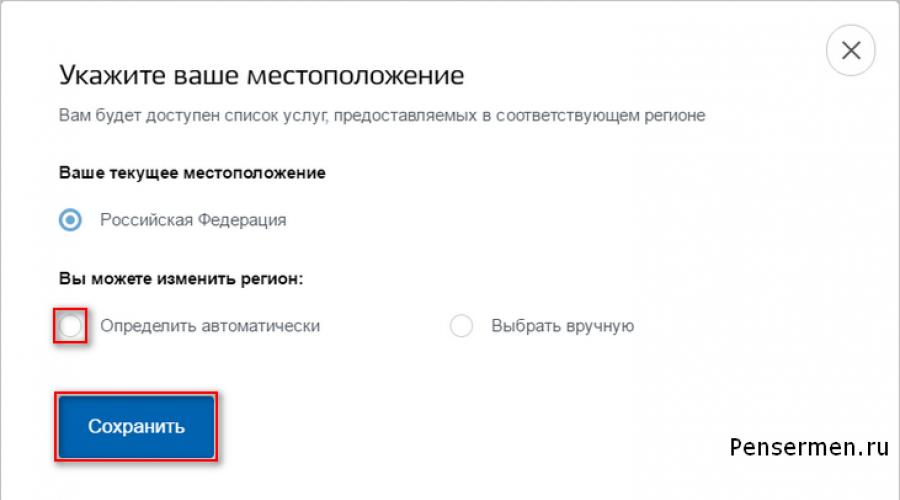

- Инструкция по решению подобной проблемы

- Факторы аутентификации

- Сервисы с множественными точками входа

Двухфакторная аутентификация (2FA) – что это такое простыми словами

Данное словосочетание заимствовано из английского языка и пишется в оригинале как «two-factor authentication». Существует сокращенное наименование – аббревиатура 2FA.

Онлайн идентификация сама по себе – это передача индивидуальных данных конкретного пользователя во всемирную сеть или его верификация. А двухфакторная идентификация – это усиление мер безопасности процесса выхода в интернет соответственно в 2 раза.

Двухфакторная идентификация используется:

- При регистрации в социальной сети или создании учетной записи на сайте, при создании электронных почтовых ящиков;

- Участии в виртуальных играх;

- Операциях в банке (интернет-банкинге);

- Оформлении визы;

- При замене, выдаче паспорта нового поколения.

В отличии от стандартной идентификации, при которой достаточно ввести только логин и пароль, двухфакторная защита при считывании личных технических данных подразумевает ввод дополнительной информации. Другими словами, это способ защиты своего аккаунта, основанный на двух ключах.

К дополнительной информации относятся:

- Технические индивидуальные данные – номер телефона, код, ключ, паспорт, токен безопасности, смарт-карта, USB-ключи, диск;

- Личные данные, которые знает только пользователь – кодовое слово или ответ на секретный вопрос – формируются, например, в процессе оформления банковской карты;

- Биометрия – отпечатки пальцев, радужная оболочка, сетчатка глаза, геометрия лица, голос, динамика нажатия клавиш, речевые шаблоны, походка – эти данные формируются в банке или консульстве.

Двухэтапная проверка применятся все более широко и повсеместно и считается достаточно надежной. Ее используют многие ведущие мировые компании. Если пользователь передает важную информацию через интернет или ее хранит в облачных сервисах – однозначно такой тип защиты необходимо установить.

Работает на любых видах электронных устройств:

- Мобильных телефонах (смартфонах);

- Планшетном компьютере;

- Ноутбуке;

- Стационарном компьютере.

Такие компании, как Apple, Twitter, Gmail, Google, Facebook, Microsoft, ВКонтакте, Yandex, Dropbox, сервис Advcash (электронный кошелек), криптовалютные биржи и многих другие сайты предоставляют технологию усиленной аутентификации. В некоторых случаях сайты устанавливают требование о двухфакторной аутентификации в обязательном порядке.

Что это такое?

Идентификация и аутентификация имеют разные функции. Первая предоставляет субъекту (пользователю или процессу, который действует от его имени) возможность сообщить собственное имя. При помощи аутентификации уже вторая сторона окончательно убеждается в том, что субъект действительно представляет собой того, за кого он себя выдает. Нередко в качестве синонимов идентификация и аутентификация заменяются словосочетаниями «сообщение имени» и «проверка подлинности».

Сами они подразделяются на несколько разновидностей. Далее мы рассмотрим, что собой представляют идентификация и аутентификация и какими они бывают.

Аутентификация с авторизация OAuth

Это разновидность единой точки входа с упрощением процесса регистрации/входа пользователя в ваше приложение. Используется при регистрации/входе в приложение через социальные сети.

Преимущество: пользователи могут войти в ваше приложение одним кликом, если у них есть аккаунт в одной из соцсетей. Им не нужно помнить логины и пароли. Это сильно улучшает опыт использования вашего приложения. Вам как разработчику не нужно волноваться о безопасности пользовательских данных и думать о проверке адресов почты — они уже проверены соцсетями. Кроме того, в соцсетях уже есть механизмы восстановления пароля.

Большинство соцсетей в качестве механизма аутентификации используют авторизацию через OAuth2.

Соцсеть — это сервер ресурсов, ваше приложение — клиент, а пытающийся войти в ваше приложение пользователь — владелец ресурса. Ресурсом называется пользовательский профиль / информация для аутентификации. Когда пользователь хочет войти в ваше приложение, оно перенаправляет пользователя в соцсеть для аутентификации (обычно это всплывающее окно с URL’ом соцсети). После успешной аутентификации пользователь должен дать вашему приложению разрешение на доступ к своему профилю из соцсети. Затем соцсеть возвращает пользователя обратно в ваше приложение, но уже с токеном доступа. В следующий раз приложение возьмёт этот токен и запросит у соцсети информацию из пользовательского профиля.

Для реализации такого механизма вам может понадобиться зарегистрировать своё приложение в разных соцсетях. Вам дадут app_id и другие ключи для конфигурирования подключения к соцсетям.

Доступ к API с помощью токенов доступа

Что такое идентификация?

Предположим, что есть определенная система или база данных, где содержится ряд из параметров (идентификаторов), например:

- ID пользователя;

- ФИО (фамилия, имя и отчество);

- номер телефона;

- IMEI-устройства;

- адрес электронной почты;

- логин (никнейм);

- реквизиты банковской карты;

- номер автомобиля;

- серийный номер (штрих-код);

- трек-номер;

- смарт-карта;

- адрес веб-сайта;

- и т. д.

Каждый раз, когда что-либо покупаете в Интернете, где-либо регистрируетесь, Вы получаете идентификатор — определенный параметр позволяющий взаимодействовать с системой. Как правило, он является уникальным — не пересекается с другими информационными системами, участниками и пользователями. Таким образом, при необходимости получить доступ к системе или узнать какие-либо сведения, потребуется предоставить один или несколько идентификаторов. Исходя из этого, можно сказать, что идентификации — процесс позволяющий однозначно определить (распознать) субъект или объект, по его идентификатору, в той или иной системе.

Для большего понимания давайте рассмотрим на примере простой ситуации. Вы находитесь дома, занимаетесь своими делами: смотрите фильмы для взрослых, делаете физические упражнения или читаете статью про кибербезопасность на моём сайте. В один момент Вы слышите звонок в дверь, прекращаете заниматься своей деятельностью и направляетесь открывать. Подойдя к двери смотрите в глазок, но никого не видите, спрашиваете: «Кто там?» и слышите в ответ: «Это я, ИМЯ человека!». Имя человека по ту стороны двери, в данной ситуации, является идентификатором. Правильный или неправильный ответ на вопрос — процесс идентификации.

Рассмотрим на примере другой ситуации. Вы совершаете звонок в банк с целью получить какую-либо информацию по Вашей банковской карте. Сотрудник, отвечающий на Ваш звонок, прежде чем предоставить информацию, обязан Вас идентифицировать. Помимо номера телефона, он может запросить у Вас другой идентификатор, например, номер банковской карты или ФИО. Ваш ответ, в данном случае — идентификация.

Литература

- Ричард Э. Смит. Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: Вильямс, 2002. — С. 432. — ISBN 0-201-61599-1.

- под. редакцией А.А. Шелупанова, С.Л. Груздева, Ю.С. Нахаева. Аутентификация. Теория и практика обеспечения доступа к информационным ресурсам. = Authentication. Theory and practice of ensuring access to information resources.. — М.: Горячая линия – Телеком, 2009. — С. 552. — ISBN 978-5-9912-0110-0.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- Linn J. Common Authentication Technology Overview,.

- Bellovin S. and M. Merritt. Limitations of the Kerberos Authentication System.

- Kaufman, C. Distributed Authentication Security Service (DASS).

- Anderson, B.,. TACACS User Identification Telnet Option. — December 1984.

- Tardo J. and K. Alagappan. SPX: Global Authentication Using Public Key Certificates. — М.California, 1991. — С. pp.232-244.

- А.А. Гладких, В.Е. Дементьев. Базовые принципы информационной безопасности вычислительных сетей.. — Ульяновск: УлГТУ, 2009. — С. 156.

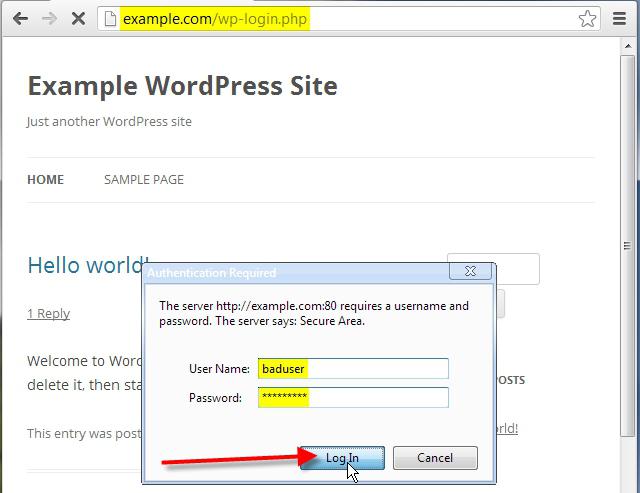

Авторизация

Авторизация – наименее простой способ, обеспечивающий доступ к определенным функциям или ресурсам различных систем путем введения, к примеру, логина и пароля. В данном случае различие между понятиями состоит в том, что при авторизации пользователю всего лишь предоставляются определенные права, в то время как аутентификация — это как раз-таки сравнение того же логина и пароля с данными, зарегистрированными в самой системе, после чего можно получить доступ к расширенным или скрытым функциям того же интернет-ресурса или программного продукта (использование кода авторизации).

Наверное, многие сталкивались с ситуацией, когда загрузку файла с сайта невозможно произвести без авторизации на ресурсе. Вот именно после авторизации и следует процесс аутентификации, открывающий такую возможность.

Парольная аутентификация

Главным достоинством такой системы является то, что она является предельно простой и привычной для большинства. Пароли уже давным-давно используются операционными системами и другими сервисами, и при грамотном использовании ими обеспечивается уровень безопасности, который является вполне приемлемым для большинства организаций. Но с другой стороны, по общей совокупности характеристик подобные системы представляют собой самое слабое средство, которым может осуществляться идентификация/аутентификация. Авторизация в таком случае становится достаточно простой, так как пароли должны быть запоминающимися, но при этом простые комбинации нетрудно угадать, особенно если человек знает пристрастия конкретного пользователя.

Иногда бывает так, что пароли, в принципе, не держатся в секрете, так как имеют вполне стандартные значения, указанные в определенной документации, и далеко не всегда после того, как устанавливается система, их меняют.

При вводе пароль можно посмотреть, причем в некоторых случаях люди используют даже специализированные оптические приборы.

Пользователи, основные субъекты идентификации и аутентификации, нередко могут сообщать пароли коллегам для того, чтобы те на определенное время подменили владельца. В теории в таких ситуациях будет правильнее всего применять специальные средства управления доступом, но на практике это никем не используется. А если пароль знают два человека, это крайне сильно увеличивает шансы на то, что в итоге о нем узнают и другие.

Расчёт собственных средств (капитала)

Форма 134

2015 год

2014 год

2013 год

2012 год

2011 год

2010 год

на 1 января

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 января

на 1 февраля

на 1 марта

на 1 апреля

на 1 мая

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

на 1 июня

на 1 июля

на 1 августа

на 1 сентября

на 1 октября

на 1 ноября

на 1 декабря

Способы решения подобных проблем

В случае появления уведомления «нет данных для вашей аутентификации» нужно подключить 3D-Secure, мобильный банк, проверить срок действия пластика или получать новую карту Сбербанка.

Мнение эксперта

Анастасия Яковлева

Банковский кредитный эксперт

Подать заявку

Прямо сейчас вы можете бесплатно подать заявку на займ, кредит или карту сразу в несколько банков. Предварительно узнать условия и рассчитать переплату на калькуляторе. Хотите попробовать?

Подключение 3D-Secure

Технология защищает от несанкционированного доступа к платежам и работает по схеме:

Система оповестит вас, если постороннее лицо попытается расплатиться картой. Подключить 3D-Secure можно на официальном сайте банковского учреждения. Адрес легко найти в интернете. Если появится уведомление о невозможности активации защиты, значит, карта устарела. Необходимо обратиться в банковский офис с заявлением на перевыпуск.

Активация услуги «Мобильный банк»

Сервис немного напоминает 3D-Secure: при приобретении товаров на интернет-площадках на телефон высылают сообщение с кодом. Его указывают в специальном окошке.

Активирование «Мобильного банка»:

- В банкомат поместить платёжный инструмент.

- Пройти авторизацию.

- Найти в меню пункт «Подключить мобильный банк».

- Выбрать оптимальный тариф из появившегося списка.

- Подтвердить действие.

Опрос: довольны ли Вы качеством услуг предоставляемых Сбербанком в целом?

ДаНет

Проверка срока действия карты

На передней стороне банковского продукта обозначен период его действия. Если он истёк или подходит к концу, посетите ближайшее отделение финансового учреждения, чтобы получить новую карточку.

Другие способы решения проблемы

Если появилось уведомление, что нет данных для вашей аутентификации, сделайте звонок в колл-центр Сбербанка по номеру 900 (это бесплатно). Сообщите оператору о проблеме, и он активирует опцию «мобильный банк» для подключённого к услуге пластика.

Раньше владельцы карт, которые оказались заблокированы, получали через банкомат одноразовые пароли. Их использовали для подтверждения платежей в интернете. Этот способ отменили, так как информация легко попадала в руки мошенников.

Если при попытке оплатить что-либо через интернет вы получили оповещение: «к сожалению, нет ваших данных для аутентификации» и не знаете, что это значит и что делать, не паникуйте. Система может блокировать платёж, так как невозможно подтвердить вашу личность. Пластик не предназначен для подобных расчётов или не действует опция «мобильный банкинг». Позвоните в колл-центр Сбербанка и сообщите оператору о проблеме.

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Таким образом, можно выделить несколько семейств аутентификации:

Аутентификация пользователя на PC:

- Шифрованное имя (login)

- Password Authentication Protocol, PAP (связка логин-пароль)

- Карта доступа (USB с сертификатом, SSO)

- Биометрия (голос, отпечаток пальца/ладони/радужки глаза)

Аутентификация в сети:

- Secure SNMP с использованием цифровой подписи

- SAML (Security Assertion Markup Language)

- Cookie сессии

- Kerberos Tickets

- Сертификаты X.509

- OpenID Connect аутентификационная надстройка над протоколом OAuth 2.0

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

Верификаторы

В любой аутентифицированной онлайн-транзакции верификатор — это сторона, которая удостоверяет, что заявитель владеет и контролирует токен, подтверждающий его или ее личность. Претендент подтверждает свою личность верификатору с помощью токена и протокола аутентификации. Это называется доказательством владения (PoP). Многие протоколы PoP спроектированы таким образом, что верификатор, не знающий токена до запуска протокола аутентификации, ничего не узнает о токене во время выполнения. Проверяющий и CSP могут быть одним и тем же объектом, проверяющий и проверяющая сторона могут быть одним и тем же объектом или все три могут быть отдельными объектами. Для верификаторов нежелательно изучать общие секреты, если они не являются частью того же объекта, что и CSP, который зарегистрировал токены. Если проверяющая сторона и проверяющая сторона являются отдельными объектами, проверяющая сторона должна передать результат протокола аутентификации проверяющей стороне. Объект, созданный верификатором для передачи этого результата, называется утверждением.

См. также

Ссылки

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

- ввод логина и пароля от учетной записи в социальной сети;

- использование ПИН-кода для снятия денег с карточки в банкомате;

- вход в систему компьютера;

- снятие блокировки с экрана телефона;

- применение кодового слова для подтверждения банковских операций в телефонном режиме;

- ввод кода доступа для подключения к интернету через Wi-Fi;

- подключение одного устройства к другому, например, телефона к компьютеру для передачи информации.

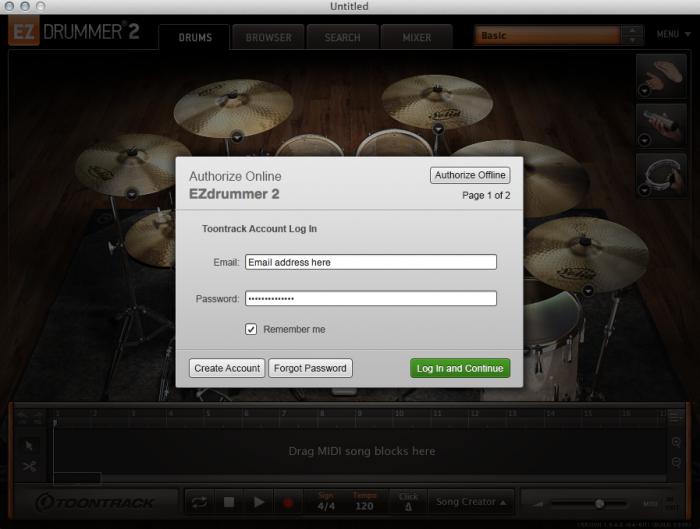

Архитектура ESET Secure Authentication

ESET Secure Authentication является полностью самостоятельным программным продуктом, предназначенным для корпоративного использования, и представляет собой набор отдельных модулей, которые позволяют внедрять двухфакторную аутентификацию.

В ESET Secure Authentication 2.8 можно выделить серверную и клиентскую часть, взаимодействие которых и обеспечивает реализацию двухфакторной аутентификации.

Серверная часть продукта поддерживает только операционные системы семейства Windows Server. При работе с учетными записями пользователей используется Microsoft Windows Active Directory или собственная база данных. Использование API позволяет внедрять ESA в любые системы аутентификации, такие как веб‑порталы, системы CRM, различные бухгалтерские системы и т. д., а использование пакета SDK позволяет встраивать двухфакторную аутентификацию в собственное программное обеспечение. Управление серверной частью продукта возможно при помощи веб-консоли ESA.

Клиентская часть ESET Secure Authentication совместима с актуальными мобильными платформами и устанавливается на мобильное устройство пользователя, что позволяет ему принимать push-уведомления и генерировать одноразовые пароли доступа. Если по каким-либо причинам использование клиентской части невозможно, то ESET Secure Authentication позволяет использовать аппаратные токены, работающие по стандарту OATH (Open Authentication), и аутентификаторы, соответствующие стандарту FIDO2.

Один из вариантов построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8 показан на рисунке 1.

Рисунок 1. Пример построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8

В состав ESET Secure Authentication 2.8 входят следующие компоненты:

- модуль ESA Web Application;

- модуль ESA Remote Desktop;

- модуль ESA Windows Login;

- сервер защиты ESA RADIUS Server;

- служба ESA Authentication Service;

- средство управления ESA Management Tools.

Каждый компонент реализует строго определенный набор функций, о чем мы поговорим далее в статье.

Быстрые способы решения возникшей проблемы на смартфоне или планшете

Многие владельцы смартфонов и планшетов на Android сталкивались с таким неприятным явлением, как проблемы с аутентификацией.

На первый взгляд может показаться, что данная проблема может возникнуть из-за набора неправильного пароля при входе в сеть.

Но это на первый взгляд, а при дальнейших действиях всё может оказаться еще более не понятнее.

Дальнейшие попытки подключиться к беспроводной сети могут оказаться бесполезными, и устройство может выдать уведомление – «Сохранено, защита WPA/WPA2», либо же просто появится сообщение с ошибкой аутентификации.

Что нужно делать в случае возникновения ошибки «Сохранено, защита WPA/WPA2»?

Если пользователь мобильного устройства, работающего на операционной системе Android 7.0 N и выше, столкнулся с данной ошибкой, то перво-наперво нужно произвести следующие действия:

- Для начала нужно удостовериться, что вы подключаетесь к «Не скрытой сети» Вай-Фай. Скрытая или открытая сеть назначаются в настройках роутера;

- Если сеть «Не скрытая» – вторым этапом следует перезагрузить маршрутизатор. Данное нехитрое действие более чем в 50 процентах устраняет проблемы с аутентификацией и многие другие;

- Следующим полезным действием, в случае если два предыдущих не привели к успеху, будет удаление сети из списка, определение ее по новой и повторное подключение. Удаление сети производится в меню;

- Большое значение в успешной аутентификации имеет написание названия сети Вай-Фай. Название должно состоять из латинских букв и по возможности не иметь других символов – дефисов и прочих;

- Для удобства настройки роутера конфигурационный файл, который правильно сформирован, лучше сохранить на своём компьютере, чтобы при последующих настройках маршрутизатора долго не вспоминать параметры настроек;

- Если не помогло всё вышесказанное, в таком случае следует перепрошить роутер более новой прошивкой, которая ОБЯЗАТЕЛЬНО должна скачиваться с сайта производителя маршрутизатора, и должна быть самой последней версии. Перепрошивка маршрутизатора также помогает избавиться от ошибок аутентификация в большинстве случаев, и в дальнейшем избежать подобных неурядиц.

Более детальные способы устранения ошибки аутентификации

В данном разделе рассмотрим наиболее распространенные действия, которые применимы в большинстве случаев и для широкого круга моделей Вай-Фай роутеров.

Что ещё следует проверить, и при необходимости перенастроить в настройках маршрутизатора?

Пароль

Для начала нужно убедиться, что пароль на Wi-Fi правильно задан. Желательно пароль задавать одними цифрами, так как очень много случаев, когда ошибка аутентификации связана со сложностью пароля. Установив пароль из одних цифр можно в разы уменьшить вероятность набора неправильного пароля и возникновения проблем с аутентификацией.

Шифрование

Шифрование также играет большую роль в работе беспроводной сети, и смена его типа также может устранить ошибку аутентификации для устройств, работающих на Android 7.0. N и выше.

Старые версии с типом шифрования AES попросту не работают. В данном случае шифрование можно поменять на TKIP. В большинстве своем это решает проблему с аутентификацией.

WPA-PSK – как способ решения проблемы

Установка данного типа безопасности также очень успешно решает проблему с аутентификацией. WPA-PSK эффективно работает, как с новыми версиями Android, так и с устаревшими.

Если устройства на Android 7.0 N и выше по каким-то причинам вызывают ошибку аутентификации, то скорее всего данная ошибка возникает из-за устаревшей прошивки роутера. В большинстве случаев перепрошивка полностью устраняет проблемы.

Убираем идентификацию по 802.11N

Как показала практика, с типом идентификации 802.11N также могут работать не все устройства. В настройках маршрутизатора следует отключить данную функцию, перезагрузить роутер, и повторить попытку подключения к Вай-Фай сети.

Заключение

Всё вышеперечисленное практически всегда решает проблему с аутентификацией устройств на Android 7.0 N и выше. Но есть ещё один момент который может затруднить вход в беспроводную сеть Wi-Fi.

Настраивайте свои маршрутизаторы правильно, задавайте несложный, но надёжный пароль, и ошибки с аутентификацией покинут вас навсегда.

Универсальный календарь

Инструкция по решению подобной проблемы

Сразу стоит отметить, что подобная неприятность практически всегда возникает на мобильной технике, работающей за счет ОС Android. То есть, дальнейшее рассмотрение проблемы будет касаться именно такого вопроса:

Ошибка аутентификации при подключении к wifi на Андроид – что делать?

Прежде всего, не нужно раньше времени волноваться, что любимый гаджет вышел из строя. Иногда лечения оказывается очень простым и крайне действенным.

Если возникает ошибка аутентификации Вай Фай, то первым этапом станет перезагрузка роутера:

- На каждом подобном устройстве есть специальная кнопочка «ВКЛ/ВЫКЛ».

- Ее следует нажать, подождать секунд десять-пятнадцать.

- Активировать оборудование и проверить результат.

Иногда этого вполне достаточно, чтобы ошибка аутентификации Вай Фай Андроид полностью перестала себя проявлять. Если подобного не произошло, то следует перейти ко второму этапу – проверки правильности вводимого пароля:

- Перейти в параметры используемого оборудования.

- Выбрать в них раздел, посвященный беспроводному подключению к сети.

- В списке предложенных точек найти ту, которую обычно использует владелец мобильного устройства.

- На некоторое время нажать пальцем на названии – пока не всплывет дополнительное меню.

- Требуется выбрать вариант, имеющий название «Забыть сеть».

- После этого запускается поиск доступных точек подключения.

- Система обнаруживает опять тот же вариант и просит человека ввести пароль.

- Чтобы удостовериться в правильности вводимых символов, следует изначально поставить галочку, позволяющую делать их видимыми.

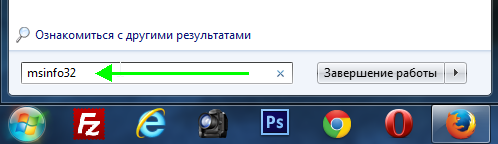

Если все выполнено правильно, а ошибка «ошибка аутентификации» все равно продолжает напоминать о себе, то остается заключительный, третий этап – выставление правильного типа шифрования передаваемых данных. Для этой цели желательно использовать стационарный компьютер или ноутбук, подключенный к той же сети:

- В трее операционной системы правой кнопкой мышки нажать на иконке подключения к интернету.

- Выбрать «Центр управления сетями».

- В новом окошке найти пункт «Подключение» в категории активных сетей.

- Нажать на него и перейти в «Сведения».

- В новом окошке следует узнать IP адреса используемого шлюза по умолчанию.

- Открывается любой интернет-браузер.

- Вводится в строку полученный адрес. Подтверждается действие. Если все правильно, юзер получит доступ к настройкам роутера.

- Обычно требуется ввести пароль и логин. По умолчанию дважды используется слово «Admin», конечно, если кто-то не успел внести личные изменения.

- Общий вид рабочего окна каждого оборудования подобного типа может немного отличаться, тем не менее, дальнейшие действия схожи. Необходимо совершить несколько переходов: расширенные настройки-WiFi-настройки безопасности.

- Если все правильно, то на экране можно будет лицезреть пункт под названием «Сетевая аутентификация». В нем необходимо выставить WPA-PSK/WPA2-PSK2 mixed. Это именно тот вариант, который подходит практически для всех гаджетов, работающих за счет мобильной операционной системы от Android.

Остается только сохранить изменения и еще раз инициировать перезапуск роутера. Практически всегда один из трех вышеописанных методик приводит к положительному результату.

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищённости и стоимости внедрения. Выделяют 3 фактора аутентификации:

Нечто, что нам известно, например, какая-либо секретная информация. Это тайные сведения, которыми должен обладать только авторизованный субъект. Секретом может быть некая фраза или пароль, например в виде устного сообщения, текстового представления, комбинации для замка или личного идентификационного номера (PIN). Парольный механизм может быть довольно легко воплощён и имеет низкую стоимость. Но имеет существенные недостатки: сохранить пароль в тайне зачастую бывает сложно, злоумышленники постоянно придумывают новые способы кражи, взлома и подбора пароля (см. бандитский криптоанализ, метод грубой силы). Это делает парольный механизм слабозащищённым.

Нечто, чем мы обладаем, например, какой-либо уникальный физический объект

Здесь важно обстоятельство обладания субъектом каким-то неповторимым предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику

Характеристика часто встраивается в особое устройство аутентификации, например, пластиковая карта, смарт-карта. Для злоумышленника заполучить такое устройство становится более сложно, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищённым, чем парольный механизм, однако стоимость такой системы более высокая.

Нечто, что является неотъемлемой частью нас самих — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный способ является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но, несмотря на свои недостатки, биометрика остается довольно перспективным фактором.

Сервисы с множественными точками входа

Возьмем для примера Gmail.

В Gmail можно войти как с веб интерфейса, так и с мобильного. Как можно произвести авторизацию пользователя с андроид приложения, если AppID нашего приложения и AppID сервиса будут различаться?

Для этого есть фасеты (facets).

Фасеты — это JSON файл со списком всех ID, которым разрешается производить аутентификацию для выбранного сервиса. Для примера, вот фасеты Google:

Фасеты должны быть в том же доменном пространстве что и AppID. Например, если наше AppID это https://example.com/facets.json, то https://**security**.example**.com пройдет проверку, а https://security.example.net **нет.

Для мобильных приложений фасеты имеют URI схему вида “OS:TYPE:ID”. Для андроида вычисляется SHA-1 сертификата подписи apk. Для IOS это bundle ID.

Фасеты обязаны раздаваться по HTTPS!