Что такое active directory

Содержание:

- Физическая структура

- socket()¶

- Структура папок для пользователей

- Active Directory — что это простыми словами

- Аctive directory простыми словами

- Безопасность

- Domain Naming Master

- АннотацияExecutive Summary

- Как можно определить, какой контроллер домена обладает ролью FSMO

- Связь сайтовSite link

- Что такое root права на Андроид?

- Видео описание

- Управленческие решения

- Заключение

Физическая структура

Сайты — это физические (а не логические) группы, определяемые одной или несколькими IP- подсетями. AD также содержит определения соединений, отделяя низкоскоростные (например, WAN , VPN ) от высокоскоростных (например, LAN ) каналов. Определения сайтов не зависят от домена и структуры подразделения и являются общими для всего леса. Сайты используются для управления сетевым трафиком, генерируемым репликацией, а также для направления клиентов к ближайшим контроллерам домена (DC). Microsoft Exchange Server 2007 использует топологию сайта для маршрутизации почты. Политики также могут быть определены на уровне сайта.

Физически информация Active Directory хранится на одном или нескольких контроллерах однорангового домена , заменяя модель NT PDC / BDC . Каждый DC имеет копию Active Directory. Серверы, присоединенные к Active Directory и не являющиеся контроллерами домена, называются рядовыми серверами. Подмножество объектов в разделе домена реплицируется на контроллеры домена, настроенные как глобальные каталоги. Серверы глобального каталога (GC) предоставляют глобальный список всех объектов в лесу. Серверы глобального каталога реплицируют на себя все объекты из всех доменов и, следовательно, предоставляют глобальный список объектов в лесу. Однако для минимизации трафика репликации и сохранения небольшого размера базы данных GC реплицируются только выбранные атрибуты каждого объекта. Это называется частичным набором атрибутов (PAS). PAS можно изменить, изменив схему и пометив атрибуты для репликации в GC. Более ранние версии Windows использовали для связи NetBIOS . Active Directory полностью интегрирован с DNS и требует TCP / IP — DNS. Для полноценной работы DNS-сервер должен поддерживать записи ресурсов SRV , также известные как служебные записи.

Репликация

Active Directory синхронизирует изменения с помощью репликации с несколькими мастерами . Репликация по умолчанию — это «вытягивание», а не «проталкивание», что означает, что реплики извлекают изменения с сервера, на котором это изменение было выполнено. Средство проверки согласованности знаний (KCC) создает топологию репликации ссылок сайтов, используя определенные сайты для управления трафиком. Репликация внутри сайта происходит часто и автоматически в результате уведомления об изменении, которое заставляет одноранговые узлы начать цикл репликации по запросу. Интервалы межсайтовой репликации обычно реже и по умолчанию не используются уведомления об изменениях, хотя это настраивается и может быть идентично внутрисайтовой репликации.

У каждого канала может быть «стоимость» (например, DS3 , T1 , ISDN и т. Д.), И KCC соответственно изменяет топологию канала связи. Репликация может происходить транзитивно через несколько связей сайтов на мостах связи сайтов с одним и тем же протоколом , если стоимость невысока, хотя KCC автоматически стоит меньше прямых ссылок между сайтами, чем транзитивные соединения. Репликацию между сайтами можно настроить для выполнения между сервером-плацдармом на каждом сайте, который затем реплицирует изменения на другие контроллеры домена в пределах сайта. Репликация для зон Active Directory настраивается автоматически при активации DNS в домене на основе сайта.

Репликация Active Directory использует удаленные вызовы процедур (RPC) по IP (RPC / IP). Между сайтами SMTP можно использовать для репликации, но только для изменений в GC схемы, конфигурации или частичного набора атрибутов (глобального каталога). SMTP нельзя использовать для репликации раздела домена по умолчанию.

socket()¶

См.также

- http://unixhelp.ed.ac.uk/CGI/man-cgi?socket+2

Создаёт конечную точку соединения и возвращает файловый дескриптор.

Принимает три аргумента:

-

domain указывающий семейство протоколов создаваемого сокета

- AF_INET для сетевого протокола IPv4

- AF_INET6 для IPv6

- AF_UNIX для локальных сокетов (используя файл)

-

type

-

SOCK_STREAM (надёжная потокоориентированная служба (сервис) или

потоковый сокет) -

SOCK_DGRAM (служба датаграмм или датаграммный

сокет) - SOCK_RAW (Сырой сокет — сырой протокол поверх сетевого уровня).

-

SOCK_STREAM (надёжная потокоориентированная служба (сервис) или

-

protocol

Протоколы обозначаются символьными константами с префиксом IPPROTO_*

(например, IPPROTO_TCP или IPPROTO_UDP). Допускается значение

protocol=0 (протокол не указан), в этом случае используется значение по

умолчанию для данного вида соединений.

Примечание

Функция возвращает −1 в случае ошибки. Иначе, она возвращает целое число,

представляющее присвоенный дескриптор.

Пример на Си

#include <sys/types.h> #include <sys/socket.h> int socket(int domain, int type, int protocol);

#include <stdio.h>

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <sys/types.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <netdb.h>

void error(const char *msg)

{

perror(msg);

exit();

}

int main(int argc, char *argv[])

{

int sockfd, portno, n;

struct sockaddr_in serv_addr;

struct hostent *server;

char buffer256];

if (argc < 3) {

fprintf(stderr,"usage %s hostname port\n", argv]);

exit();

}

// Задаем номер порта

portno = atoi(argv2]);

// Создаем сокет

sockfd = socket(AF_INET, SOCK_STREAM, );

if (sockfd < )

error("ERROR opening socket");

// Конвертирует имя хоста в IP адрес

server = gethostbyname(argv1]);

if (server == NULL) {

fprintf(stderr,"ERROR, no such host\n");

exit();

}

// Указываем тип сокета Интернет

bzero((char *) &serv_addr, sizeof(serv_addr));

serv_addr.sin_family = AF_INET;

// Указаваем адрес IP сокета

bcopy((char *)server->h_addr,

(char *)&serv_addr.sin_addr.s_addr,

server->h_length);

// Указываем порт сокета

serv_addr.sin_port = htons(portno);

// Устанавливаем соединение

if (connect(sockfd, (struct sockaddr *) &serv_addr, sizeof(serv_addr)) < )

error("ERROR connecting");

// Вводим сообщение из консоли

printf("Please enter the message: ");

bzero(buffer, 256);

fgets(buffer, 255, stdin);

// Отправляем данные

n = write(sockfd, buffer, strlen(buffer));

if (n < )

error("ERROR writing to socket");

// Сбрасываем буфер

bzero(buffer, 256);

// Читаем ответ

n = read(sockfd, buffer, 255);

if (n < )

error("ERROR reading from socket");

printf("%s\n", buffer);

close(sockfd);

return ;

}

Пример на Python

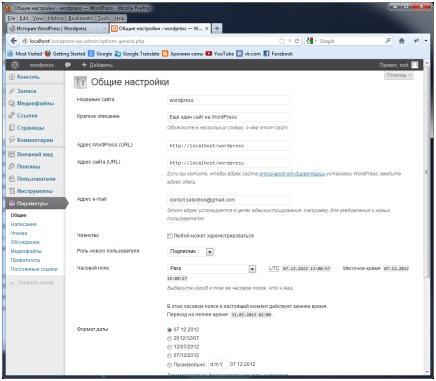

Структура папок для пользователей

Итак, создаем на диске Е:\ папку «USERS», внутри нее три папки по именам групп: «НЕАD», «Бухгалтерия» и «Экономисты».

Внутри каждой групповой папки создаем папки по фамилиям пользователей, входящих в эту группу. Сделать это просто, а объяснить понятно — сложно, но надеюсь, ты еще не потерял нить повествования, все правильно сделал и уже имеешь в корне на диске Е:\ всего одну папку USERS, зато внутри нее целый куст (дерево) папок.

Пользователей пока нет, но про будущую политику безопасности мы подумаем сразу. Требуется, чтобы пользователь мог творить что угодно со своей личной папкой, но только не удалять ее. Реализуем это довольно простым способом. Откроем блокнот (в смысле Notepad) и сохраним файл под именем «nokill.txt», пусть пока он полежит в корне диска Е:\ — еще пригодится. Итак, у нас получилась следующая структура:

Теперь я объясню идею построения корпоративной политики безопасности на уровне разрешений NTFS:

- Имеется групповая папка, внутри которой — папки пользователей.

- В корне групповой папки всем членам группы не запрещено ничего, кроме просмотра папок других пользователей.

- Также всем гарантируется, что до их личных папок не доберутся чужие глаза (ну ты не говори им, что остаешься ты — администратор).

- Пользователи группы могут видеть только свою групповую папку, в чужие группы они не попадают.

Однако нашей организации необходима папка, в которую может залезть любой желающий. Предоставим же ей такое счастье.

- Создаем в корне диска Е:\ папку с громким именем «Обмен». Далее предоставить всем пользователям полные права на нее (надеюсь, ты не забыл, что пользователей пока нет и их права распределяем только в уме).

- Потратим еще некоторое количество времени и каждому пользователю в его личную папку поместим файл nokill.txt, выставим ему атрибут «Скрытый», права на него пока не трогаем.

В принципе, пока разрешениями NTFS мы не занимались совсем. Время, затраченное на создание файловой структуры, с лихвой окупится после поднятия домена.

Active Directory — что это простыми словами

Active Directory — это очень удобный способ системного управления. С помощью Active Directory можно эффективно управлять данными.

Указанные службы позволяют создать единую базу данных под управлением контроллеров домена. Если вы владеете предприятием, руководите офисом, в общем, контролируете деятельность множества людей, которых нужно объединить, вам пригодится такой домен.

В него включаются все объекты — компьютеры, принтеры, факсы, учётные записи пользователей и прочее. Сумма доменов, на которых расположены данные, именуется «лесом». База Active Directory — это доменная среда, где количество объектов может составлять до 2 миллиардов. Представляете эти масштабы?

То есть, при помощи такого «леса» или базы данных можно соединить большое количество сотрудников и оборудования в офисе, причём без привязки к месту — в службах могут быть соединены и другие юзеры, например, из офиса компании в другом городе.

Кроме того, в рамках служб Active Directory создаются и объединяются несколько доменов — чем больше компания, тем больше средств необходимо для контроля её техники в рамках базы данных.

Далее, при создании такой сети определяется один контролирующий домен, и даже при последующем наличии других доменов первоначальный по-прежнему остаётся «родительским» — то есть только он имеет полный доступ к управлению информацией.

Где хранятся эти данные, и чем обеспечивается существование доменов? Чтобы создать Active Directory, используются контроллеры. Обычно их ставится два — если с одним что-то произойдёт, информация будет сохранена на втором контроллере.

Ещё один вариант использования базы — если, например, ваша компания сотрудничает с другой, и вам предстоит выполнить общий проект. В таком случае может потребоваться доступ посторонних личностей к файлам домена, и здесь можно настроить своего рода «отношения» между двумя разными «лесами», открыть доступ к требуемой информации, не рискуя безопасностью остальных данных.

В общем, Active Directory является средством для создания базы данных в рамках определённой структуры, независимо от её размеров. Пользователи и вся техника объединяются в один «лес», создаются домены, которые размещаются на контроллерах.

Ещё целесообразно уточнить — работа служб возможна исключительно на устройствах с серверными системами Windows. Помимо этого, на контроллерах создаётся 3-4 сервера DNS. Они обслуживают основную зону домена, а в случае, когда один из них выходит из строя, его заменяют прочие серверы.

После краткого обзора Active Directory для чайников, вас закономерно интересует вопрос — зачем менять локальную группу на целую базу данных? Естественно, здесь поле возможностей в разы шире, а чтобы выяснить другие отличия данных служб для системного управления, давайте детальнее рассмотрим их преимущества.

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.

Безопасность

Active Directory играет важную роль в будущем сетей Windows. Администраторы должны иметь возможность защищать свой каталог от злоумышленников и пользователей, одновременно делегируя задачи другим администраторам. Все это возможно с использованием модели безопасности Active Directory, которая связывает список управления доступом (ACL) с каждым атрибутом контейнера и объекта в каталоге.

Высокий уровень контроля позволяет администратору предоставлять отдельным пользователям и группам различные уровни разрешений для объектов и их свойств. Они могут даже добавлять атрибуты к объектам и скрывать эти атрибуты от определенных групп пользователей. Например, можно установить ACL, чтобы только менеджеры могли просматривать домашние телефоны других пользователей.

Domain Naming Master

(отдельная статья тут – Domain Naming Master)

Следующая роль лесного уровня – хозяин именования доменов. Как понятно из определения “лесной”, этого товарища в лесу также не более одного.

Domain Naming Master отвечает за операции, связанные с именами доменов Active Directory. Но не только. Зон ответственности у него четыре:

- Добавление и удаление доменов в пределах леса

- Создание и удаление разделов (application directory partitions)

- Создание и удаление перекрестных ссылок (crossRef)

- Одобрение переименования домена

Пройдемся по каждой чуть подробнее.

Добавление и удаление доменов

Добавлять и удалять домены позволяется только контроллеру с ролью Domain Naming Master. Этот контроллер бдительно следит, чтобы добавляемый домен имел уникальное в пределах леса NETBIOS-имя. Если Naming Master недоступен, на попытках изменить число доменов в лесу можно ставить крест.

Нужно отметить, что проверять уникальность FQDN-имени нового домена на специально отведенном контроллере смысла нет, проще запросить информацию из DNS.

Создание и удаление разделов

В Windows 2003 появилась возможность создавать обособленные разделы, или, как их еще называют, партиции. Партиции используются для хранения в AD произвольных данных. Самый яркий пример использования партиций – хранение данных для DNS-серверов в партициях ForestDnsZones и DomainDnsZones.

Стоит ли говорить, что управление партициями при недоступном DNM невозможно? Хотя… Да, возможен вариант, когда доступный Domain Naming Master хостится на сервере с ОС Windows 2000, тогда о партициях речи тоже не будет.

Создание и удаление перекрестных ссылок

Перекрестные ссылки используются для поиска по каталогу в том случае, если сервер, к которому подключен клиент, не содержит нужной копии каталога; причем ссылаться можно даже на домены вне леса, при условии их доступности. Хранятся перекрестные ссылки (объекты класса crossRef) в контейнере Partitions раздела Configuration, и только Domain Naming Master имеет право в этом контейнере хозяйничать. Понятно, что читать содержимое контейнера может любой контроллер, благо раздел Configuration один для всего леса, но вот изменять его содержимое может лишь один.

Очевидно, что недоступность контроллера с ролью Domain Naming Master опечалит администратора, желающего создать новую перекрестную ссылку, или удалить ненужную.

Одобрение переименования домена

В процессе переименования домена основная утилита этого действа (rendom.exe) составляет скрипт с инструкциями, которые должны будут выполниться в процессе переименования. Все инструкции проверяются, после чего скрипт помещается в атрибут msDS-UpdateScript контейнера Partitions раздела Configuration. Помимо этого, значения атрибута msDS-DnsRootAlias для каждого объекта класса crossRef устанавливаются в соответствии с новой моделью именования доменов. Поскольку право менять содержимое crossRefContainer есть только у контроллера с ролью Domain Naming Master, то очевидно, что проверку инструкций и запись атрибутов выполняет именно он.

Если при проверке скрипта обнаружатся ошибки, или новый лес окажется некошерным, или выявятся пересечения имен между доменами старого и нового лесов, весь процесс переименования будет остановлен.

Пожалуй, Domain Naming Master – единственная роль, без которой можно безболезненно жить годами. Но, разумеется, лучше, когда всё работает.

АннотацияExecutive Summary

Как можно определить, какой контроллер домена обладает ролью FSMO

Определение обладателей ролей мастеров операций средствами GUI

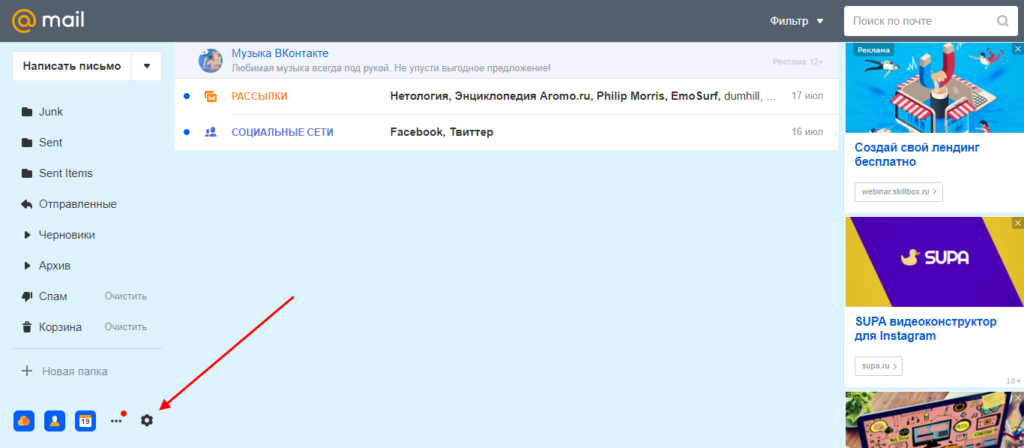

- Выполните вход на контроллер домена под учётной записью, обладающей правами администратора;

- Откройте диалоговое окно «Выполнить» и зарегистрируйте динамическую библиотеку оснастки «Схема Active Directory» при помощи команды regsvr32.exe schmmgmt;

- Затем откройте окно консоли управления MMC и вызовите диалог добавления новой оснастки. В списке оснасток выберите «Схема Active Directory», как показано на следующей иллюстрации:Рис. 1. Добавление оснастки «Схема Active Directory»

- В открытой оснастке «Схема Active Directory» нажмите правой кнопкой мыши на корневом узле оснастки и из контекстного меню выберите команду «Хозяин операций», как показано ниже:Рис. 2. Мастер операций схемы

- Открыть окно оснастки «Active Directory – домены и доверие»;

- Щёлкнуть правой кнопкой мыши на корневом узле оснастки и из контекстного меню выбрать команду «Хозяин операций», как изображено на следующей иллюстрации:Рис. 3. Мастер операций именования доменов

«Active Directory – пользователи и компьютеры»«Хозяева операций»«Хозяева операций»Рис. 4. Хозяева операций для уровня домена

Определение обладателей ролей мастеров операций средствами командной строки

Ntdsutil

- Откройте окно командной строки;

- Выполните команду Ntdsutil;

- Перейдите к маркерам владельца управления ролью NTDS при помощи ввода команды roles;

- На этом шаге вам нужно подключить определённый контроллер домена Active Dirctory. Для этого выполните команду connections;

- В строке «server connections» введите connect to server, укажите в этой же строке имя сервера и нажмите на клавишу «Enter»;

- Перейдите обратно к fsmo management, используя команду quit;

- Выполните команду «Select operation target», предназначенную для выбора сайтов, серверов, доменов, ролей или контекстов именования;

- Теперь вы можете просмотреть список ролей, известных подключённому серверу при помощи команды List roles for connected server, как показано на следующей иллюстрации:Рис. 5. Определение мастеров операций средствами командной строки

Dcdiag/test:Knowsofroleholders /vРис. 6. Определение FSMO-ролей средствами утилиты Dcdiag

Связь сайтовSite link

Связи сайтов — это Active Directory объекты, которые представляют логические пути, используемые КСС для установления соединения для репликации Active Directory.Site links are Active Directory objects that represent logical paths that the KCC uses to establish a connection for Active Directory replication. Объект связи сайтов представляет собой набор сайтов, которые могут обмениваться данными с одинаковыми затратами через указанный межсайтовый транспорт.A site link object represents a set of sites that can communicate at uniform cost through a specified intersite transport.

Все сайты, содержащиеся в связи сайтов, считаются подключенными посредством одного типа сети.All sites contained within the site link are considered to be connected by means of the same network type. Сайты должны быть связаны с другими сайтами вручную с помощью связей сайтов, чтобы контроллеры домена на одном сайте могли реплицировать изменения каталога с контроллеров домена на другом сайте.Sites must be manually linked to other sites by using site links so that domain controllers in one site can replicate directory changes from domain controllers in another site. Поскольку связи сайтов не соответствуют фактическому пути, принятому сетевыми пакетами в физической сети во время репликации, вам не нужно создавать избыточные связи сайтов для повышения эффективности репликации Active Directory.Because site links do not correspond to the actual path taken by network packets on the physical network during replication, you do not need to create redundant site links to improve Active Directory replication efficiency.

При соединении двух сайтов с помощью связи сайтов система репликации автоматически создает подключения между конкретными контроллерами домена на каждом сайте, который называется серверами-плацдармами.When two sites are connected by a site link, the replication system automatically creates connections between specific domain controllers in each site that are called bridgehead servers. В Windows Server 2008 все контроллеры домена в сайте, на котором размещен один и тот же раздел каталога, являются кандидатами для выбора в качестве серверов-плацдармов.In Windows Server 2008 , all domain controllers in a site that host the same directory partition are candidates for being selected as bridgehead servers. Подключения репликации, созданные KCC, случайным образом распределяются между всеми потенциальными серверами-плацдармами на сайте для совместного использования рабочей нагрузки репликации.The replication connections created by the KCC are randomly distributed among all candidate bridgehead servers in a site to share the replication workload. По умолчанию процесс случайного выбора выполняется только один раз, когда объекты соединения впервые добавляются на сайт.By default, the randomized selection process takes place only once, when connection objects are first added to the site.

Что такое root права на Андроид?

Видео описание

Управленческие решения

Инструменты управления Microsoft Active Directory включают:

- Центр администрирования Active Directory (введен в Windows Server 2012 и выше),

- Пользователи и компьютеры Active Directory,

- Домены и доверие Active Directory,

- Сайты и службы Active Directory,

- Редактировать ADSI,

- Локальные пользователи и группы,

- Оснастки схемы Active Directory для консоли управления Microsoft (MMC),

- SysInternals ADExplorer

Эти инструменты управления могут не обеспечивать достаточной функциональности для эффективного рабочего процесса в больших средах. Некоторые сторонние решения расширяют возможности администрирования и управления. Они предоставляют необходимые функции для более удобных процессов администрирования, такие как автоматизация, отчеты, интеграция с другими сервисами и т. Д.

Заключение

Теперь вы понимаете, что в подключении ноутбука к телевизору нет ничего сложного. Чаще всего достаточно вставить концы кабеля в нужные разъемы. Словом, нам остается надеяться, что статья вам чем-то помогла.