Cisco anyconnect windows 10

Содержание:

- Prerequisites

- Introduction

- Verify

- Похожие приложения

- Как установить Cisco VPN Client на ПК

- Как исправить проблемы Cisco VPN в Windows 10

- Аналогия: каждая ЛВС как остров

- Видеоинструкция

- Поймите, какая у вашего письма цель

- Установка VPN-клиента

- Verify

- Conclusion and Next Steps after Installation

- Legal Notice

- Troubleshoot

- Background Information

- Configure the Cisco AnyConnect Secure Mobility Client

- Prerequisites

Prerequisites

Requirements

This document assumes that a functional remote access VPN configuration already exists on the ASA.

Refer to PIX/ASA 7.x as a Remote VPN Server using ASDM Configuration Example for the Cisco VPN Client if one is not already configured.

Refer to ASA 8.x VPN Access with the AnyConnect SSL VPN Client Configuration Example for the Cisco AnyConnect Secure Mobility Client if one is not already configured.

Components Used

The information in this document is based on these software and hardware versions:

- Cisco ASA 5500 Series Version 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) Version 7.1(6)

- Cisco VPN Client Version 5.0.07.0440

- Cisco AnyConnect Secure Mobility Client Version 3.1.05152

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Network Diagram

The client is located on a typical Small Office / Home Office (SOHO) network and connects across the Internet to the main office.

Introduction

This document describes how to allow the Cisco VPN Client or the Cisco AnyConnect Secure Mobility Client to only access their local LAN while tunneled into a Cisco Adaptive Security Appliance (ASA) 5500 Series or the ASA 5500-X Series. This configuration allows Cisco VPN Clients or the Cisco AnyConnect Secure Mobility Client secure access to corporate resources via IPsec, Secure Sockets Layer (SSL), or Internet Key Exchange Version 2 (IKEv2) and still gives the client the ability to carry out activities such as printing where the client is located. If it is permitted, traffic destined for the Internet is still tunneled to the ASA.

Note: This is not a configuration for split tunneling, where the client has unencrypted access to the Internet while connected to the ASA or PIX. Refer to PIX/ASA 7.x: Allow Split Tunneling for VPN Clients on the ASA Configuration Example for information on how to configure split tunneling on the ASA.

Verify

Complete the steps in these sections in order to verify your configuration.

Connect your Cisco AnyConnect Secure Mobility Client to the ASA in order to verify your configuration.

- Choose your connection entry from the server list and click Connect.

- Choose Advanced Window for All Components > Statistics… in order to display the Tunnel Mode.

- Click the Route Details tab in order to see the routes to which the Cisco AnyConnect Secure Mobility Client still has local access. In this example, the client is allowed local LAN access to 10.150.52.0/22 and 169.254.0.0/16 while all other traffic is encrypted and sent across the tunnel.

Cisco AnyConnect Secure Mobility Client

When you examine the AnyConnect logs from the Diagnostics and Reporting Tool (DART) bundle, you can determine whether or not the parameter that allows local LAN access is set.

******************************************Date : 11/25/2011Time : 13:01:48Type : InformationSource : acvpndownloaderDescription : Current Preference Settings:ServiceDisable: falseCertificateStoreOverride: falseCertificateStore: AllShowPreConnectMessage: falseAutoConnectOnStart: falseMinimizeOnConnect: trueLocalLanAccess: trueAutoReconnect: trueAutoReconnectBehavior: DisconnectOnSuspendUseStartBeforeLogon: falseAutoUpdate: trueRSASecurIDIntegration: AutomaticWindowsLogonEnforcement: SingleLocalLogonWindowsVPNEstablishment: LocalUsersOnlyProxySettings: NativeAllowLocalProxyConnections: truePPPExclusion: DisablePPPExclusionServerIP: AutomaticVPNPolicy: falseTrustedNetworkPolicy: DisconnectUntrustedNetworkPolicy: ConnectTrustedDNSDomains: TrustedDNSServers: AlwaysOn: falseConnectFailurePolicy: ClosedAllowCaptivePortalRemediation: falseCaptivePortalRemediationTimeout: 5ApplyLastVPNLocalResourceRules: falseAllowVPNDisconnect: trueEnableScripting: falseTerminateScriptOnNextEvent: falseEnablePostSBLOnConnectScript: trueAutomaticCertSelection: trueRetainVpnOnLogoff: falseUserEnforcement: SameUserOnlyEnableAutomaticServerSelection: falseAutoServerSelectionImprovement: 20AutoServerSelectionSuspendTime: 4AuthenticationTimeout: 12SafeWordSofTokenIntegration: falseAllowIPsecOverSSL: falseClearSmartcardPin: true******************************************

Test Local LAN Access with Ping

An additional way to test that the VPN Client still has local LAN access while tunneled to the VPN headend is to use the ping command at the Microsoft Windows command line. Here is an example where the local LAN of the client is 192.168.0.0/24 and another host is present on the network with an IP address of 192.168.0.3.

C:\>ping 192.168.0.3Pinging 192.168.0.3 with 32 bytes of data:Reply from 192.168.0.3: bytes=32 time<1ms TTL=255Reply from 192.168.0.3: bytes=32 time<1ms TTL=255Reply from 192.168.0.3: bytes=32 time<1ms TTL=255Reply from 192.168.0.3: bytes=32 time<1ms TTL=255Ping statistics for 192.168.0.3: Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds: Minimum = 0ms, Maximum = 0ms, Average = 0ms

Похожие приложения

Как установить Cisco VPN Client на ПК

Для установки ВПН клиент Cisco на Windows 7, 8 не требуется дополнительных действий. Скачайте Cisco VPN Client по ссылкам ниже и запустите инсталятор. Если у вас Windows 10, то потребуются некоторые дополнения, так как программа не поддерживаться разработчиками с 2016 года (проблема решена и программа работает на системе 10).

Обычный процесс такой: скачиваем установочный файл и запускаем его — «Мастера установки» — кликаем «Next». Далее принимаем соглашение. Далее указываем папку для инсталляции — «Browse» — выбираем каталог. Затем — «Next». По окончании на экране появится сообщение о завершении, кликаем -«Finish».

Настройка:

- «Connection Entry» — имя подключения;

- «Host» — поставить IP-адрес удаленного сервера;

- «Name» — указать имя лица, от которого будет подключение;

- «Password» — указать пароль от группы;

- «Confirm Password» — повторно пароль.

Далее кликаете «Save». Выбираете из списка и нажимаете «Connect». Если процесс подключения пройдет успешно, вы увидите соответствующее уведомление и иконку в трее. VPN готов к использованию!

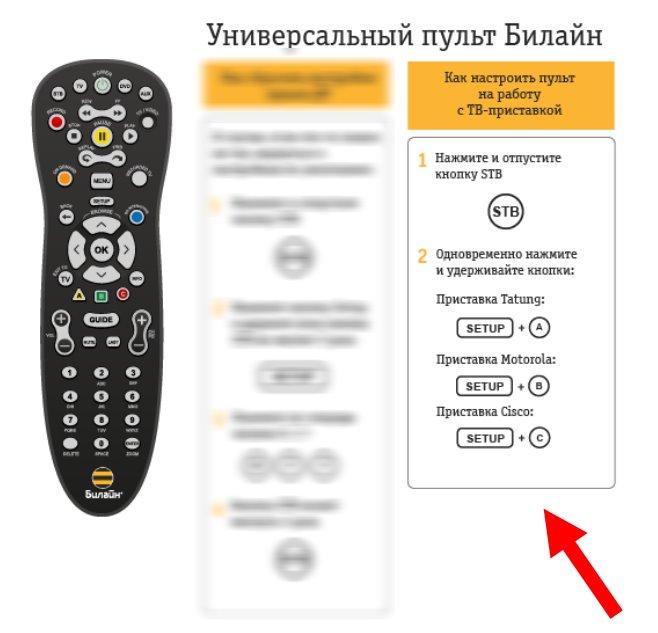

Как исправить проблемы Cisco VPN в Windows 10

- Восстановить установку

- Разрешить VPN свободно общаться через брандмауэр

- Настроить реестр

- Выполните чистую переустановку

1: Ремонт установки

Начнем с ремонта установки. Многие сторонние приложения, как правило, ломаются после выполнения крупного обновления. Вот почему всегда рекомендуется переустанавливать их после установки обновления.

Еще лучше, если вы хотите избежать одной из многочисленных ошибок обновления / обновления, удаление является жизнеспособным выбором. Однако, если вы не удалили Cisco VPN до обновления, вместо переустановки, вы должны сначала попробовать восстановить текущую установку.

Если вы не знаете, как восстановить Cisco VPN, выполните действия, описанные ниже:

-

В панели поиска Windows введите Control и откройте панель управления .

-

Нажмите « Удалить программу » в левом нижнем углу.

- Нажмите на клиента Cisco System VPN и выберите Восстановить .

- Следуйте инструкциям, пока установка не будет восстановлена.

2. Разрешить VPN свободно общаться через брандмауэр.

Обновления системы могут довольно часто изменять системные настройки и предпочтения на значения по умолчанию. Этот проступок, конечно, может повлиять и на настройки Защитника Windows. В таком случае есть вероятность, что многие сторонние приложения, которым требуется бесплатный трафик через брандмауэр, не будут работать. Включая клиент Cisco VPN.

Вот почему мы рекомендуем вам проверить настройки и убедиться, что приложение действительно разрешено в настройках брандмауэра Windows. Вот что вам нужно сделать:

- На панели поиска Windows введите Разрешить приложение и откройте « Разрешить приложение через брандмауэр Windows ».

- Нажмите Изменить настройки.

-

Убедитесь, что Cisco VPN находится в списке, и ему разрешено обмениваться данными через брандмауэр Windows. Если это не так, нажмите « Разрешить другое приложение » и добавьте его.

- Установите флажки как для частной, так и для публичной сети.

- Подтвердите изменения и откройте Cisco VPN.

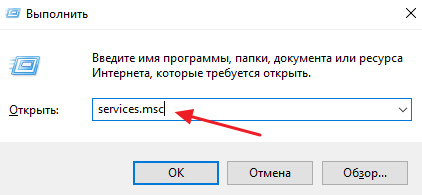

3: настроить реестр

Как и многие другие решения для интеграции VPN, Cisco VPN поставляется со специальным связанным виртуальным сетевым адаптером. Сбой этого устройства является еще одним распространенным явлением, и он сопровождается кодом ошибки 442. Первое, что вы можете сделать, если эта ошибка возникает, это проверить драйвер виртуального адаптера в диспетчере устройств.

Вот где это можно найти:

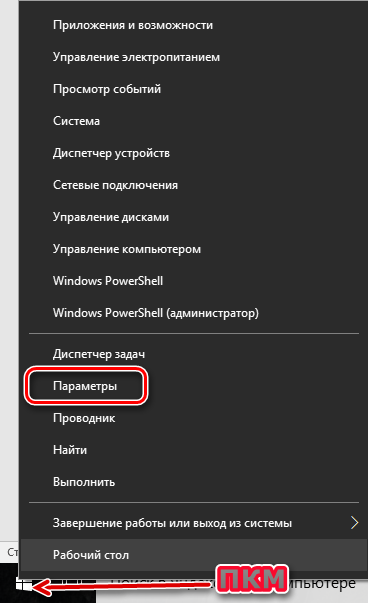

- Щелкните правой кнопкой мыши кнопку «Пуск» и откройте диспетчер устройств .

-

Разверните Сетевые адаптеры .

- Щелкните правой кнопкой мыши на виртуальном адаптере и обновите его.

- Перезагрузите компьютер.

Теперь, если это не решит проблему, вы можете попробовать настройку реестра, которая, кажется, полностью ее устраняет. Это требует административного разрешения для внесения изменений в Реестр

Кроме того, мы настоятельно рекомендуем действовать осторожно, поскольку неуместное вмешательство в реестр может привести к системному отказу

Выполните следующие действия, чтобы настроить реестр и восстановить Cisco VPN:

- Введите regedit в строке поиска Windows и откройте редактор реестра .

-

Скопируйте и вставьте следующий путь в адресную строку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

- Щелкните правой кнопкой мыши запись реестра DisplayName и выберите «Изменить».

- В разделе «Значения данных» убедитесь, что единственным текстом, который стоит, является Cisco Systems VPN Adapter . Для 64-битной версии текст представляет собой Cisco Systems VPN Adapter для 64-битной Windows.

- Сохраните изменения и попробуйте снова запустить Cisco VPN.

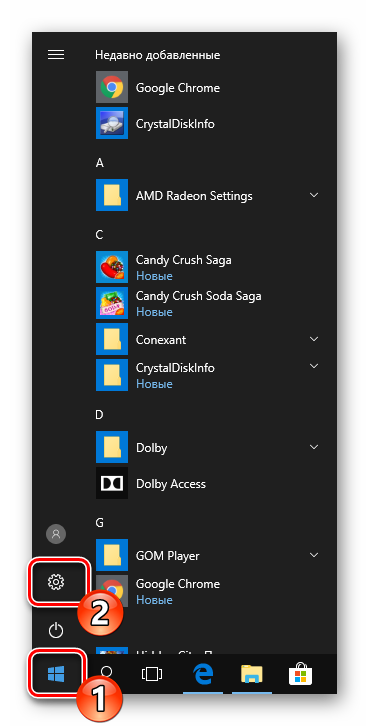

4: выполнить чистую переустановку

Наконец, если ни одно из предыдущих решений не позволило Cisco VPN работать, единственное оставшееся решение, которое мы можем предложить, — это выполнить чистую переустановку. В идеале это потребует установки с чистого листа, при которой вы удалите все оставшиеся связанные файлы с вашего ПК до повторной установки Cisco VPN.

Выполните следующие действия, чтобы выполнить чистую переустановку и исправить Cisco VPN в Windows 10:

-

Перейдите в Панель управления и откройте Удаление программы.

- Удалите клиент Cisco Systems VPN.

- Запустите Ashampoo Uninstaller (или любой другой сторонний очиститель).

- Перейдите в системный раздел и удалите все, что связано с Cisco, из папки «Программы».

- Загрузите клиент Cisco VPN здесь.

- Установите клиент и попробуйте запустить его.

Если это не помогло, попробуйте связаться со службой поддержки, поскольку они, скорее всего, помогут вам наилучшим образом.

Вот и все. Если у вас есть какие-либо альтернативные решения, которыми вы хотите поделиться с нами, не стесняйтесь сделать это в разделе комментариев ниже.

Аналогия: каждая ЛВС как остров

Представьте, что вы живете на острове посреди огромного океана. Вокруг вас разбросаны тысячи других островов, одни из них находятся ближе другие дальше. Обычный способ перемещения — это воспользоваться переправой между вашим островом и тем островом, куда нужно попасть. Перемещение переправой означает, что у вас практически отсутствует секретность. Все что вы делаете может увидеть кто-либо другой.

Проведем следующую аналогию: каждый остров представляет частную LAN, а океан — это Интернет. Перемещение переправой аналогично подключению к веб-серверу или другому устройству через Интернет. Вы не контролируете провода и маршрутизаторы, составляющие Интернет, это подобно отсутствию контроля над другими людьми, находящимися на средстве переправы. Это оставляет вас беззащитным перед проблемами с безопасностью при попытке установить соединение между двумя частными сетями, используя общий ресурс.

Ваш остров решает навести мост с другим островом, чтобы появился более легкий, безопасный и прямой путь для перемещения людей между островами. Наведение и содержание моста — дорогостоящая процедура, даже если эти острова находятся на очень близком расстоянии один от другого. Однако потребность в надежном и безопасном пути настолько велика, что вы решаетесь на этот шаг. Ваш остров хотел бы соединиться со вторым островом, который находится гораздо дальше первого, но вы решаете, что это слишком дорого.

Возникновение такой ситуации очень вероятно при использовании выделенной линии. Мосты (выделенные линии) отделены от океана (Интернет) и при этом они способны соединять острова (LAN). Многие компании выбрали этот путь из-за потребности в безопасной и надежной связи между своими удаленными офисами. Однако, если офисы находятся на очень большом расстоянии один от другого, стоимость может оказаться чрезмерно высокой — это подобно ситуации, когда нужно возводить очень длинный мост.

Какое место VPN занимает в этой аналогии? Каждому обитателю таких островов можно предоставить свою собственную небольшую подводную лодку, обладающую следующими свойствами.

-

Быстрота.

-

Легкое управление в нужном направлении.

-

Полная невидимость для остальных средств переправы и подводных лодок.

-

Надежность.

-

После приобретения первой подводной лодки, стоимость приобретения дополнительных субмарин становится небольшой.

Хотя они плавают в океане вместе с остальными лодками, обитатели двух островов могут перемещаться туда и обратно в любое время, сохраняя секретность и безопасность. Именно в этом и заключается сущность функционирования VPN. Каждый удаленный пользователь вашей сети может взаимодействовать безопасным и надежным способом, используя Интернет в качестве среды для подключения к частной LAN. VPN гораздо легче расширяется добавлением новых пользователей и различных расположений чем выделенная линия. На самом деле, масштабируемость — это основное преимущество VPN в сравнении с типичными выделенными линиями. В отличие от выделенных линий, где стоимость возрастает прямо пропорционально протяженности соединения, географическое расположение каждого офиса имеет меньшее значение при создании VPN.

Видеоинструкция

Поймите, какая у вашего письма цель

Установка VPN-клиента

Установка VPN-клиента требует изменения реестра Mac OS 10.1 и должна выполняться в режиме администратора (root).

Для установки VPN-клиента следуйте приведенным ниже указаниям.

-

Для активации пользователя-администратора и настройки пароля выполните следующие шаги:

-

Включите режим администратора.

-

Войдите в систему как обычный пользователь.

-

Дважды щелкните значок жесткого диска (Hard Drive).

-

Выберите Applications > Utilities > Netinfo Manager (Приложения > Служебные > Диспетчер сведений о сети).

-

В диспетчере выберите Domain > Security > Authenticate (Домен > Безопасность > Аутентификация).

Будет запрошен пароль администратора (admin). Администратор – это пользователь, создавший учетную запись администратора.

-

В диспетчере выберите Domain > Security > Enable Root User (Домен > Безопасность > Разрешить пользователя-администратора).

-

После разрешения администратора войдите в качестве пользователя-администратора.

-

-

Определите местонахождение файла TAR VPN-клиента, загруженного с web-сайта компании Cisco, и дважды щелкните по образу TAR, чтобы его распаковать.

Файлы будут помещены в папку vpnclient на вашем рабочем столе. Эта папка содержит необходимые файлы для установки и удаления VPN-клиента.

-

В окне терминала перейдите в папку vpnclient, указав после каталога символ «/», например cd \desktop/vpnclient, и нажмите Enter. Затем для установки VPN-клиента в выбранной папке наберите ./vpn_install.

-

Выберите Applications > Security > Netinfo Manager (Приложения > Безопасность > Диспетчер сведений о сети), затем войдите в раздел Domain > Security > Disable Root User (Домен > Безопасность > Отключить пользователя-администратора) для отключения администратора.

-

Для отмены аутентификации администратора выберите Domain (Домен) > Security (Безопасность) > Deauthenticate (Отменить аутентификацию).

-

Выйдите из диспетчера Netinfo Manager.

-

Перезапустите компьютер Mac и войдите в качестве обычного пользователя. При этом будет запущена служба VPN, установленная вместе с VPN-клиентом.

Verify

On the VPN Client, a successfully established connection to the remote gateway is indicated by these items:

-

A yellow closed-lock icon appears against the active connection entry.

-

The Connect icon on the toolbar (next to the Connection Entries tab) changes to Disconnect.

-

The status line at the end of the window shows the status as «Connected to» followed by the connection entry name.

Note: By default, once the connection is established, the VPN Client minimizes to a closed-lock icon in the system tray, on the bottom-right corner of the Windows task bar. Double click the closed-lock icon in order to make the VPN Client window visible again.

On the PIX Firewall, these show commands can be used to verify the status of the established connections.

Note: Certain show commands are supported by the Output Interpreter Tool (registered customers only) , which allows you to view an analysis of show command output.

-

show crypto ipsec sa—Shows all the current IPsec SAs on the PIX. In addition, the output shows the remote peer’s actual IP address, the IP address assigned, the local IP address and interface, and the applied crypto map.

-

show crypto isakmp sa—Shows the status of the ISAKMP SA built between peers.

Conclusion and Next Steps after Installation

There you have it! You have now successfully installed the Cisco AnyConnect Secure Mobility Client

on your computer.

Wondering what the next steps are? Don’t worry. If you need help configuring AnyConnect on your router, check out Configure AnyConnect VPN Connectivity on the RV34x Series Router.

AnyConnect App

The Anyconnect App can be downloaded from the Google Play store or the Apple store.

Download Android AppDownload

iOS App

Additional Resources

Basic Troubleshooting

Administrator Guide Release 4.8

Release Notes — 4.8

AnyConnect Licensing — RV340

Cisco Business VPN Overview and Best Practices

Legal Notice

Shrew Soft Inc Disclaimer

This software uses the OpenSSL Toolkit ( http://www.openssl.org ) to provide

strong cryptography. For this reason, please read the following legal notices.

BY DOWNLOADING THE SHREW SOFT VPN CLIENT, YOU ARE OBTAINING SOFTWARE THAT

IMPLEMENTS STRONG CRYPTOGRAPHIC FUNCTIONALITY WHICH MAY BE CONTROLLED AND/OR

REGULATED BY LAWS IN YOUR COUNTRY. YOU HEREBY CLAIM TO UNDERSTAND YOUR LEGAL

OBLIGATION IN THIS REGARD AND ASSUME RESPONSIBILITY FOR THE VIOLATION OF ANY

LAWS THAT GOVERN THE IMPORT/EXPORT AND/OR USE OF THE SOFTWARE IN YOUR COUNTRY.

The second disclaimer is text which is present on the OpenSSL download page.

OpenSSL Disclaimer

This software package uses strong cryptography, so even if it is created,

maintained and distributed from liberal countries in Europe (where it is legal

to do this), it falls under certain export/import and/or use restrictions in

some other parts of the world.

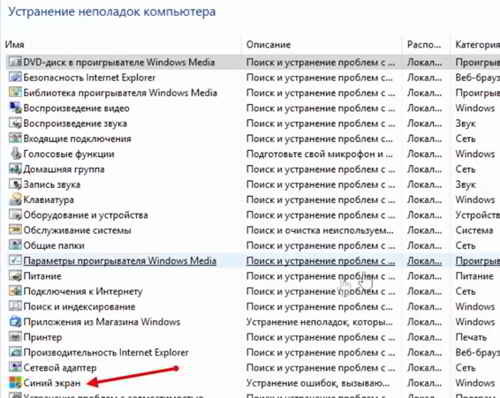

Troubleshoot

Use this section to troubleshoot your configuration.

Note: Do not interrupt the Copy File to Server command or navigate to a different window while the copying is in progress. Interruption of the operation can cause an incomplete file to be saved on the server.

Note: Users can upload and download the new files using the WebVPN client, but the user is not allowed to overwrite the files in the Common Internet File System (CIFS) on WebVPN using the Copy File to Server command. The user receives this message when the user attempts to replace a file on the server:

Procedure

Complete these steps in order to troubleshoot your configuration:

-

Ensure clients disable pop-up blockers.

-

Ensure clients have cookies enabled.

-

Ensure clients use Netscape, Internet Explorer, Firefox, or Mozilla Web browsers.

Commands

Several debug commands are associated with WebVPN. Refer to for detailed information about these commands.

Note: The use of debug commands can adversely impact your Cisco device. Before you use debug commands, refer to Important Information on Debug Commands.

Background Information

Unlike a classic split tunneling scenario in which all Internet traffic is sent unencrypted, when you enable local LAN access for VPN clients, it permits those clients to communicate unencrypted with only devices on the network on which they are located. For example, a client that is allowed local LAN access while connected to the ASA from home is able to print to its own printer but not to access the Internet without first sending the traffic over the tunnel.

An access list is used in order to allow local LAN access in much the same way that split tunneling is configured on the ASA. However, instead of defining which networks should be encrypted, the access list in this case defines which networks should not be encrypted. Also, unlike the split tunneling scenario, the actual networks in the list do not need to be known. Instead, the ASA supplies a default network of 0.0.0.0/255.255.255.255, which is understood to mean the local LAN of the client.

Note: When the client is connected and configured for local LAN access, you cannot print or browse by name on the local LAN. However, you can browse or print by IP address. See the section of this document for more information as well as workarounds for this situation.

Configure the Cisco AnyConnect Secure Mobility Client

In order to configure the Cisco AnyConnect Secure Mobility Client, refer to the section of ASA 8.x : Allow Split Tunneling for AnyConnect VPN Client on the ASA Configuration Example.

Split-exclude tunneling requires that you enable AllowLocalLanAccess in the AnyConnect Client. All split-exclude tunneling is regarded as local LAN access. In order to use the exclude feature of split-tunneling, you must enable the AllowLocalLanAccess preference in the AnyConnect VPN Client preferences. By default, local LAN access is disabled.

In order to allow local LAN access, and therefore split-exclude tunneling, a network administrator can enable it in the profile or users can enable it in their preferences settings (see the image in the next section). In order to allow local LAN access, a user selects the Allow Local LAN access check box if split-tunneling is enabled on the secure gateway and is configured with the split-tunnel-policy exclude specified policy. In addition, you can configure the VPN Client Profile if local LAN access is allowed with <LocalLanAccess UserControllable=»true»>true</LocalLanAccess>.

User Preferences

Here are the selections you should make in the Preferences tab on the Cisco AnyConnect Secure Mobility Client in order to allow local LAN access.

XML Profile Example

Here is an example of how to configure the VPN Client Profile with XML.

<?xml version="1.0" encoding="UTF-8"?><AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">true</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <IPProtocolSupport>IPv4,IPv6</IPProtocolSupport> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="false">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization></AnyConnectProfile>

Prerequisites

Requirements

Ensure that you meet these requirements before you attempt this configuration:

-

A pool of addresses to be assigned for IPsec

-

A group called 3000clients with a preshared key of cisco123 for the VPN Clients

-

Group and user authentication is done locally on the router for the VPN Clients.

-

The no-xauth parameter is used on the ISAKMP key command for the LAN-to-LAN tunnel.

Components Used

The information in this document is based on these software and hardware versions .

-

Routers that run Cisco IOS Software Release 12.2(8)T.

Note: This document was recently tested with Cisco IOS Software Release 12.3(1). No changes are required.

-

Cisco VPN Client for Windows Version 4.x (any VPN Client 3.x and later works).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Output from the show version command on the router is shown in this output.