Перехват и анализ трафика со смартфона при помощи wireshark

Содержание:

- Информация об авторе статьи

- Подборка бесплатных программ для сканирования и анализа WiFi-сетей

- Немного теории об Open Graph

- Применение

- Измерение S-параметров с помощью векторного анализатора цепей

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Принцип работы

- Как сделать расстояние между границами столбцов равным

- Метод 5: расширение всех ячеек листа или книги

- Инструменты сетевого анализа трафика

- По каким ключевым фразам приходит ваша аудитория

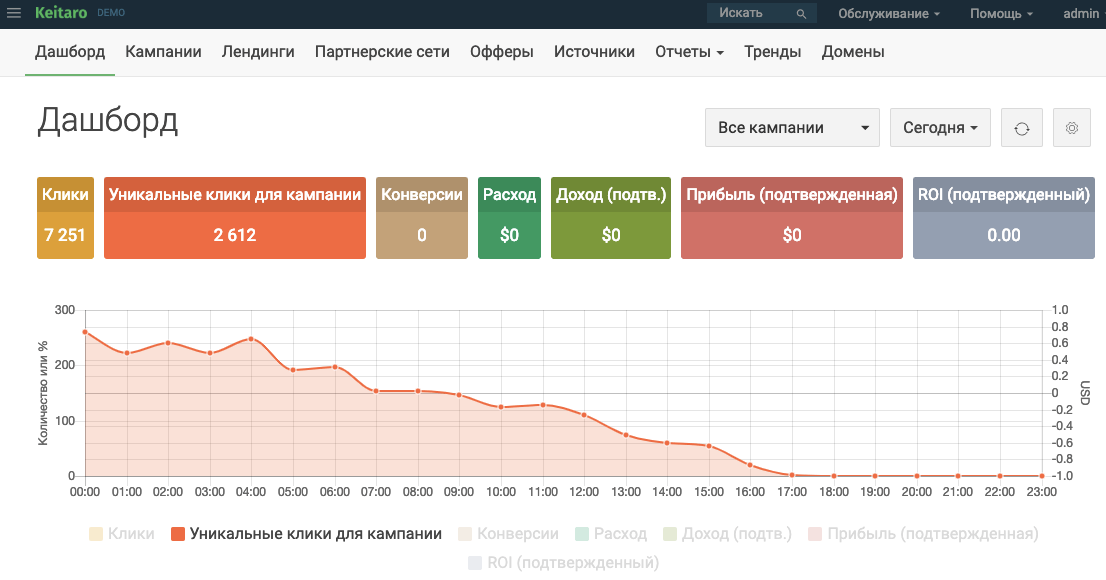

- Где смотреть результаты трекинга трафика

- Почему Solar JSOC

- Обзор

- Интернет-магазин

- Обеспечьте доскональный анализ трафика с помощью NetFlow

- Программы, помогающие провести анализ трафика

- Как сделать подстрочную надпись в word?

- Архитектура

- Сценарии использования NTA

- Возможности сервиса

- Заключение

Информация об авторе статьи

Увековечить себя в микроразметки поможет следующая строчка в коде:

<meta name="article:author" content="https://www.facebook.com/ivanpupkin">

Если объект страницы — продукт коллективного труда, то авторов можно указать через запятую:

<meta name="article:author" content="https://www.facebook.com/ivanpupkin, https://www.facebook.com/sergeyvolkoff">

Как вы уже успели заметить, указание автора происходит путём указания ссылки на его профиль в Facebook. Но как быть, если авторство застолбить охота, но профиля в FB нет? В таком случае используем следующий тег:

<meta name="author" content="ivanpupkin" />

Да, он уже идёт без пометки og и не очень каноничен, но это вынужденная мера — не заводить же аккаунт в Facebook, в самом деле!

Подборка бесплатных программ для сканирования и анализа WiFi-сетей

Для работы с большими беспроводными сетями представлено на рынке достаточное количество хороших многофункциональных программных решений, позволяющих осуществлять всестороннее тестирование WiFi-сетей. Однако, зачастую, для быстрого взгляда на радиоэфир во время проектирования, развертывания или устранения неполадок вам удобней будет воспользоваться более простым бесплатным инструментарием. Представляем вашему вниманию обзор наиболее интересных бесплатных программ для диагностики WiFi-сетей.

В рамках данной статьи мы представим вам девять бесплатных программных инструментов — большая часть из них работают на базе операционных систем Windows, другие — под macOS или Android, — которые предоставят вам базовую информацию о существующих WiFi-сигналах в зоне действия: идентификаторах SSID, уровне сигналов, используемых каналах, MAC-адресах и типах защиты той или иной сети. Некоторые из них могут обнаруживать скрытые SSID, определять уровни шума или предоставлять статистику об успешно и неудачно отправленных и полученных пакетах вашего беспроводного соединения. Одно из решений включает в себя инструментарий для взлома паролей WiFi, который будет крайне полезен для поиска уязвимостей и оценки безопасности при тестировании защищенности от взлома вашей беспроводной сети.

Отметим также, что большая часть из описанных ниже инструментов являются бесплатными версиями коммерческих решений, распространяемых тем же поставщиком, но с урезанными функциональными возможностями.

Немного теории об Open Graph

Все данные для OG передаются в мета-тегах, что размещаются в контейнере <head>. Существует 4 таких тега, которые должны быть, иначе не взлетит (или взлетит, но не совсем):

- og:title — название размечаемого объекта (страницы). Аналог и родственник title.

- og:type — тип страницы (объекта) или другими словами обозначение того, что находится на данной странице — страница сайта, видео или аудио файлы. В зависимости от указанного типа может понадобиться ещё метатегов.

- og:image — изображение-иллюстрация для страницы (объекта). Здесь требуется указать прямую ссылку на изображение.

- og:url — каноничный url адрес данной страницы.

Все дополнительные мета-теги называются опциональными — останавливаться на них сейчас не будем, а рассмотрим на примерах позже.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Измерение S-параметров с помощью векторного анализатора цепей

Основные части векторного анализатора цепей

ВАЦ — это испытательная система, которая позволяет охарактеризовать ВЧ-характеристики радиочастотных и микроволновых устройств с помощью параметров сетевого рассеяния или S-параметров.

На схеме показаны основные части типичного двухпортового векторного анализатора цепей (ВАЦ). Два порта тестируемого устройства (DUT) обозначены как порт 1 (P1) и порт 2 (P2). Разъемы тестовых портов, имеющиеся на самом ВАЦ, относятся к прецизионным типам, которые обычно необходимо удлинить и подключить к P1 и P2 с помощью прецизионных кабелей 1 и 2, ПК1 и ПК2 соответственно и подходящих переходников разъема A1 и A2 соответственно.

Тестовая частота генерируется источником непрерывного излучения с переменной частотой, а его уровень мощности устанавливается с помощью регулируемого аттенюатора . Положение переключателя SW1 устанавливает направление, в котором тестовый сигнал проходит через тестируемое устройство

Первоначально примите во внимание, что SW1 находится в положении 1, так что тестовый сигнал падает на DUT в точке P1, которая подходит для измерения и. Тестовый сигнал подается SW1 на общий порт разветвителя 1, одно плечо (опорный канал) питает опорный приемник для P1 (RX REF1), а другое (тестовый канал) подключается к P1 через направленный ответвитель DC1, PC1

и A1. Третий порт DC1 выводит мощность, отраженную от P1 через A1 и PC1, затем подает ее на тестовый приемник 1 (RX TEST1). Точно так же сигналы, выходящие из P2, проходят через A2, PC2 и DC2 в RX TEST2. RX REF1, RX TEST1, RX REF2 и RXTEST2 известны как когерентные приемники, поскольку они используют один и тот же опорный генератор, и они способны измерять амплитуду и фазу тестового сигнала на тестовой частоте. Все выходные сигналы сложного приемника подаются на процессор, который выполняет математическую обработку и отображает выбранные параметры и формат на дисплее фазы и амплитуды. Мгновенное значение фазы включает в себя как височной и пространственные части, но прежний удаляется в силу с использованием 2 тестовых каналов, один в качестве эталона , а другой для измерения. Когда переключатель SW1 установлен в положение 2, тестовые сигналы подаются на Р2, ссылка измеряется RX REF2 отражение от Р2 соединены прочь от DC2 и измеряется RX TEST2 и сигналы , выходящие P1 соединены охлаждают DC1 и измеряются RX ТЕСТ1. Это положение подходит для измерения и .

S11{\ Displaystyle S_ {11} \,}S21 год{\ Displaystyle S_ {21} \,}S22{\ Displaystyle S_ {22} \,}S12{\ Displaystyle S_ {12} \,}

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Как сделать расстояние между границами столбцов равным

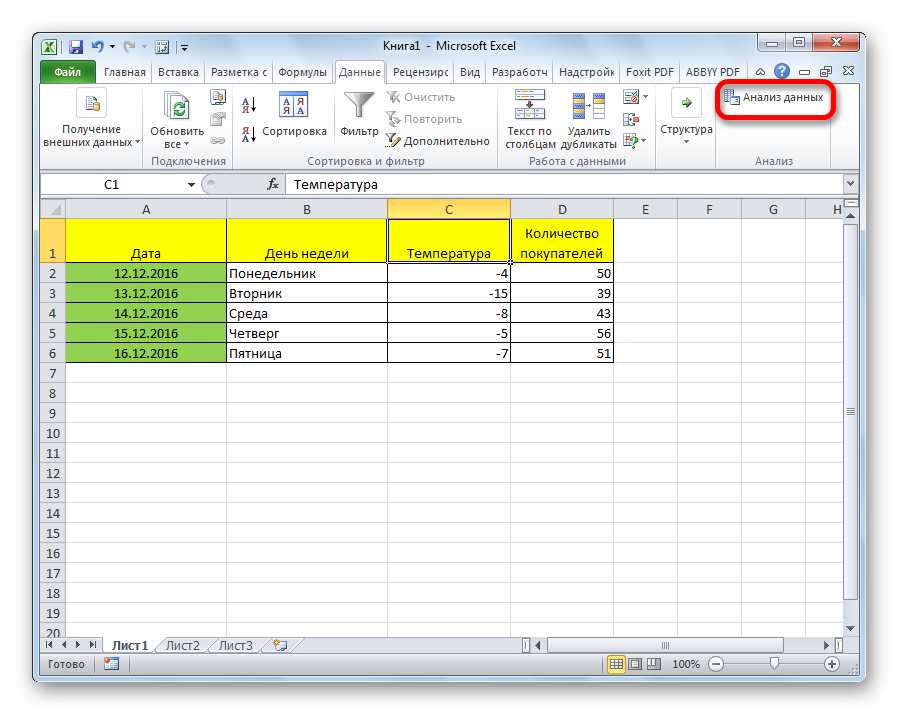

Метод 5: расширение всех ячеек листа или книги

В некоторых случаях требуется расширить границы всех ячеек на листе или во всей книге. Вот как это делается:

- Сначала выделяем все ячейки на листе, нажав комбинацию Ctrl+A:

- один раз, если в текущий момент курсор установлен за пределами таблицы;

- два раза, если курсор установлен внутри таблицы.

Выделение можно выполнить и по-другому. Просто щелкаем по пересечению горизонтальной и вертикальной панелей координат.

- Теперь, когда все нужные элементы выделены, воспользуемся кнопкой “Формат” во вкладке “Главная”, которая позволит выбрать из открывшегося списка требуемую команду – “Ширина столбца” или “Высота строки”.

Чтобы изменить размеры всех ячеек книги, а не отдельного листа, действуем следующим образом:

- Щелчком правой кнопки мыши по названию любого листа в нижней части окна программы открываем контекстное меню, в котором нам нужна команда “Выделить все листы”.

- Теперь выделяем все ячейки на текущем листе, после чего остается только воспользоваться уже хорошо знакомой кнопкой “Формат” для настройки ширины и высоты ячеек.

Инструменты сетевого анализа трафика

Wireshark (ранее известный как Ethereal) широко известен как самый популярный в мире анализатор сети. Это бесплатное приложение с открытым исходным кодом, которое отображает данные трафика с цветовой кодировкой, чтобы указать, какой протокол использовался для его передачи.

В сетях Ethernet его пользовательский интерфейс отображает отдельные кадры в нумерованном списке и выделяется отдельными цветами независимо от того, отправляются ли они по TCP, UDP или другим протоколам.

Wireshark также группирует потоки сообщений, отправляемые туда и обратно между источником и пунктом назначения (которые со временем перемешиваются с трафиком из других соединений).

Wireshark поддерживает перехват трафика через кнопочный интерфейс запуска/остановки. Инструмент также содержит параметры фильтрации, которые ограничивают данные, отображаемые и включаемые в записи. Это критическая функция, поскольку большая часть сетевого трафика содержит обычные управляющие сообщения, которые не представляют интереса.

За эти годы было разработано много различных приложений для зондирования. Вот несколько примеров:

- tcpdump (инструмент командной строки для Linux и других операционных систем на основе Unix)

- CloudShark

- Cain and Abel

- Microsoft Message Analyzer

- CommView

- OmniPeek

- Capsa

- Ettercap

- PRTG

- Free Network Analyzer

- NetworkMiner

- IP Tools

Некоторые из этих инструментов сетевого анализа являются бесплатными, в то время как другие чего-то стоят или имеют бесплатную пробную версию. Кроме того, некоторые из этих программ больше не поддерживаются и не обновляются, но всё ещё доступны для скачивания.

По каким ключевым фразам приходит ваша аудитория

Выберите нужную рекламную кампанию как последний значимый источник.

Источник

Это нужно, чтобы учесть только те случаи, когда взаимодействие пользователей с этой кампанией приводило к целевому действию.

Затем настройте группировку по кампаниям и условию показа объявлений, то есть ключевому слову в данном случае:

Всё, что получилось, импортируйте в Excel – дальше работаем с этим файлом.

Обратите внимание на ключи, которые получили меньше 20 кликов – этого количества недостаточно для дальнейшего анализа.

По остальным смотрите:

- Сколько конверсий они принесли и по какой стоимости

- Сколько времени пользователь проводит на сайте

- Сколько страниц он посетил

- Какой процент отказов по этому ключу.

Отключайте ключевики с большим количеством кликов и высоким показателем отказов (от 30% и выше), а также с посещениями не дольше 30 секунд и нулевыми конверсиями. Если целевого трафика мало, нужно доработать семантическое ядро – это касается и поиска, и РСЯ.

Анализировать поисковые объявления Яндекс.Директа и объявления в РСЯ можно только с помощью Мастера отчетов в Директе. В Яндекс.Метрике нет функционала для подсчета показов и CTR.

Где смотреть результаты трекинга трафика

Яндекс.Метрика показывает данные по переходам в отчетах по источникам:

Так они выглядят в разрезе параметров:

Первый уровень – utm_source, затем при нажатии на плюс – utm_medium, следующий уровень – кампания и т.д.

Обратите внимание: наличие меток в рекламной ссылке никак не повлияет на модерацию в Яндекс.Директе.

В Google Analytics данные по UTM-меткам собираются в отчете по источникам трафика:

По умолчанию в отчете отображаются источник и канал — utm_source и utm_medium соответственно. Чтобы посмотреть данные в других срезах, кликните на нужный или на «Другое»:

В отчетах рекомендуем смотреть показатель отказов, глубину просмотра и время на сайте, а также количество конверсий, если у вас настроены цели.

Высоких вам конверсий!

Почему Solar JSOC

- Применение опыта крупнейшего SOC в России в противодействии передовым киберугрозам

- Разработка и регулярное пополнение базы сценариев выявления новых атак центром технического расследования инцидентов Solar JSOC CERT

- Привлечение экспертов по реагированию для решения нетиповых инцидентов и оперативное предоставление рекомендаций по блокированию атаки

- Круглосуточный мониторинг благодаря 5 филиалам в разных часовых поясах, где в любое время суток доступен бизнес-аналитик для решения сложных вопросов

- Все необходимые лицензии и сертификаты (ФСТЭК России, PCI DSS, ФСБ России)

Обзор

Сетевые анализаторы используются в основном на высоких частотах ; рабочие частоты могут составлять от 1 Гц до 1,5 ТГц. Специальные типы сетевых анализаторов также могут охватывать более низкие диапазоны частот до 1 Гц. Эти анализаторы цепей могут использоваться, например, для анализа стабильности открытых контуров или для измерения звуковых и ультразвуковых компонентов.

Два основных типа сетевых анализаторов:

- скалярный сетевой анализатор (SNA) — измеряет только амплитудные свойства

- векторный анализатор цепей (ВАЦ) — измеряет как амплитудные, так и фазовые характеристики

Другой категорией анализаторов цепей является анализатор переходов СВЧ (MTA) или анализатор цепей больших сигналов (LSNA), которые измеряют как амплитуду, так и фазу основной гармоники и гармоник. MTA был коммерциализирован до LSNA, но ему не хватало некоторых удобных для пользователя функций калибровки, которые теперь доступны с LSNA.

Интернет-магазин

Поэтому большинство наших клиентов озвучивают нам сумму, больше которой за заказ платить они не могут — в целом или по каждой товарной категории. В таком случае наша цель видоизменяется в «Получить максимальное количество заказов по желаемой стоимости». Теперь, рассчитав стоимость заказа по каждому источнику, мы можем понять, укладываемся ли мы в это требование и есть ли у нас возможность вложить в источник дополнительные средства, чтобы увеличить количество заказов, либо мы уже вышли за пределы рентабельности.

Другим ориентиром в этой ситуации может быть доход. Очевидно, что расход не должен превышать доход по каждому конкретному источнику. Поэтому для каждого источника можно оперировать либо ROI (возврат инвестиций), либо соотношением доходов к расходам. И оценивать уже можно не только с позиции стоимости заказа, но и с позиции рентабельности. И наша задача снова видоизменяется: теперь нам надо «Получить максимальный доход от максимального количества заказов по желаемой стоимости». Определив с таких позиций эффективность каждого источника и проведя несколько итераций корректировки распределения бюджета, в итоге получаем увеличение количества заказов и увеличение дохода.

Рассмотрим это на примере магазина техники, данные по нему приведены ниже:

Если ориентироваться на желаемую стоимость заказа, то удовлетворяют критериям только кампании по телефонам и телевизорам. Если же смотреть на ROI, то мы видим, что оно максимально для кампании по ноутбукам (по ней мы также получили максимальный доход). Плохие показатели по стоимости заказа и ROI в кампаниях по приставкам, электронным книгам и фотоаппаратам. Перераспределяя бюджет с этих кампаний на более эффективные, мы можем добиться приведения стоимости заказов по каждой кампании к желаемым показателям, а также увеличения дохода и рентабельности инвестиций.

Обеспечьте доскональный анализ трафика с помощью NetFlow

Мониторинг пропускной способности и анализ трафика

- Контролируйте пропускную способность сети и модели трафика на уровне отдельного интерфейса

- Подробно изучите данные на уровне интерфейса для выявления моделей трафика и параметров работы устройств.

- Получайте аналитическую информацию о пропускной способности вашей сети в режиме реального времени посредством ежеминутных отчетов.

Экспертиза сети и анализ безопасности

- Выявляйте широкий спектр внешних и внутренних угроз с помощью технологии Continuous Stream Mining Engine.

- Отслеживайте сетевые нарушения через брандмауэр вашей сети.

- Определяйте контекстные нарушения и уязвимости нулевого дня при помощи NetFlow Analyzer.

Мониторинг приложений и формирование трафика приложений

- Распознавайте и классифицируйте нестандартные приложения, которые пользуются ресурсами вашей сети, с помощью NetFlow Analyzer.

- Перенастраивайте политики с помощью методики формирования трафика через ACL или политику, основанную на классе, для получения контроля над приложениями, нуждающимися в определенной пропускной способности.

- NetFlow Analyzer использует Cisco NBAR, чтобы вы имели полное представление о трафике прикладного (седьмого) уровня и распознавали приложения, которые используют номера динамических портов или скрываются за известными портами.

Планирование емкости и выставление счетов

- Принимайте обоснованные решения по росту пропускной способности с помощью отчетов о планировании емкости.

- Измеряйте увеличение пропускной способности в течение периода времени посредством долгосрочной отчетности.

- Четкая тенденция в течение длительных исторических периодов.

- Формируйте счета по запросу для бухгалтерского учета и начислению затрат по отделам.

Эффективно контролируйте голосовую связь, видео и передачу данных

- Анализируйте уровни сервиса IP для сетевых приложений и служб, использующих монитор IP SLA в составе NetFlow Analyzer.

- Обеспечивайте высокий уровень качества передачи данных и голосовой связи с помощью технологии Cisco IP SLA.

- Отслеживайте основные показатели эффективности трафика голосовой связи и передачи данных.

Поддержка нескольких поставщиков и технологии обработки потоков данных

- Собирайте, анализируйте потоки данных от основных устройств, например Cisco, 3COM, Juniper, Foundry Networks, Hewlett-Packard, Extreme и других ведущих поставщиков

- Отчитывайтесь по всем основным форматам потоков, например NetFlow, sFlow, cflow, J-Flow, FNF, IPFIX, NetStream, Appflow и т. д.

Программы, помогающие провести анализ трафика

Анализ трафика — это сложный процесс, который должен быть известен любому профессионалу в IT-индустрии, сисадмину и другим специалистам в области. Процедура оценки передачи пакетов больше похожа на искусство, чем на элемент технического управления. Одних данных от специальных программ и инструментов тут недостаточно, необходима ещё интуиция и опыт человека. Утилиты в этом вопросе лишь инструмент, что показывает данные, остальное должен делать уже ваш мозг.

Wireshark

Wireshark — это новый игрок на рынке сетевого анализа трафика. Программа имеет довольно простой интерфейс, понятное диалоговое окно с выводом данных, а также множество параметров для настройки. Кроме того, приложение охватывает полный спектр данных сетевого трафика, потому является унитарным инструментом для анализа без необходимости добавлять в функционал программы лишние утилиты.

Wireshark имеет открытый код и распространяется бесплатно, поэтому захватывает аудиторию в геометрической прогрессии.

Возможно, приложению не хватает визуализации в плане диаграмм и таблиц, но минусом это назвать сложно, так как можно не отвлекаться на просмотр картинок и напрямую знакомиться с важными данными.

Wireshark — это программа с открытым кодом для анализа трафика ЛС

Видео: обзор программы Wireshark

Kismet

Kismet — это отличный инструмент для поиска и отладки проблем в ЛС. Его специфика заключается в том, что программа может работать даже с беспроводными сетями, анализировать их, искать устройства, которые настроены неправильно, и многое другое.

Программа также распространяется бесплатно и имеет открытый код, но сложный в понимании интерфейс немного отталкивает новичков в области анализа трафика. Однако подобный инструмент всё больше становится актуальным из-за постепенного отказа от проводных соединений. Поэтому чем раньше начнёшь осваивать Kismet, тем скорее получишь от этого пользу.

Kismet — это специальный инструмент для анализа трафика с возможностью вывода информации о беспроводной сети

NetworkMiner

NetworkMiner — это продвинутое программное решение для поиска проблем в сети через анализ трафика. В отличие от других приложений, NetworkMiner анализирует не сам трафик, а адреса, с которых были отправлены пакеты данных. Поэтому и упрощается процедура поиска проблемного узла. Инструмент нужен не столько для общей диагностики, сколько для устранения конфликтных ситуаций.

Программа разработана только для Windows, что является небольшим минусом. Интерфейс также желает лучшего в плане восприятия данных.

NetworkMiner — это инструмент для Windows, который помогает находить конфликты и неточности в ЛС

Провести полный анализ сети можно как штатными, так и сторонними способами. А полученные данные помогут исправить возможные неполадки, недочёты и конфликты.

Как сделать подстрочную надпись в word?

Верхние и нижние подстрочные надписи необходимы не только для ввода формул, но и, допустим, для описания выкроек. В Ворде очень легко можно сделать такую надпись из любой написанной буквы, цифры, слова и даже куска текста. Но если вы думаете, как в ворде сделать подстрочную надпись, вам стоит знать, что не все методы могут быть одинаково эффективны.

Для начала, давайте разберемся, что такое подстрочные и надстрочные надписи. Надстрочный индекс используется, например, для обозначения квадратных и кубических метров (м2, м3). Подстрочный – для формул (например H2SO4). Согласитесь, это гораздо лучше, чем м2, м3, H2SO4. И если с метрами еще куда ни шло, то в случае формул использование индекса очень помогает, иногда и вовсе необходимо.

Итак, как устанавливать эти хитрые знаки?

Самый простой вариант вставки подстрочного (или надстрочного) индекса – использовать возможности программы Ворд. Для этого:

- Откройте в текстовом редакторе необходимый файл;

- Выделите тот фрагмент текста, с которым требуется выполнить операцию;

- Найдите на панели управления раздел «Шрифт» (расположен он на вкладке «Главная»);

- Нажмите на значок «x?», если вы хотите сделать подстрочный индекс, или символ «x²», если необходима надстрочная надпись.

Все очень быстро и просто, однако у данного метода есть один недостаток: введенные надписи корректно отображаются только в самом Ворде. В других программах этого гарантировать нельзя, некоторые приложения просто не распознают данную функцию, и выводят обычный текст вместо подстрочного/ надстрочного индекса.

Поэтому использование этого метода обосновано только тогда, когда вы планируете и в дальнейшем использовать Ворд (или знаете, что человек, который будет открывать файл, использует данную программу). Во всех остальных случаях лучше использовать другой метод вставки подстрочной или надстрочной надписи, который гарантирует большую совместимость с подавляющим количеством современных приложений.

Вместо встроенных функций ворда можно применить специальные литеры из юникод таблицы. Она используется большинством современных программ, которые работают с текстом, даже если они не распознают вордовские форматы.

Для вставки подстрочной или надстрочной надписи:

Надстрочные надписи «1», «2» и «3» находятся с начала списка. Остальные расположены в разделе «Надстрочные и подстрочные». Чтобы перейти к этой группе, укажите этот параметр при нажатии на кнопку «Набор».

- Откройте таблицу и перейдите в раздел «Вставка»;

- Нажмите на пункт «Символ»;

- Выберите нужный индекс. Если вы его использовали недавно, то он будет в списке 20, которые отображаются по умолчанию. Если его там нет, разверните список нажатием клавиши «Другие символы».

- Выбрав необходимый символ, щелкните «Вставить» и закройте окно.

Теперь подстрочная или надстрочная надпись появится в редакторе.

Архитектура

Базовая архитектура анализатора цепей включает в себя генератор сигналов, испытательный комплект, один или несколько приемников и дисплей. В некоторых настройках эти устройства являются отдельными инструментами. Большинство VNAs имеют два тестовых портов, что позволяет измерять четырех S-параметров ( , , и ), но инструменты с более чем двумя портами являются коммерчески доступными.

S11{\ Displaystyle S_ {11} \,}S21 год{\ Displaystyle S_ {21} \,}S12{\ Displaystyle S_ {12} \,}S22{\ Displaystyle S_ {22} \,}

Генератор сигналов

Анализатору цепей нужен тестовый сигнал, и генератор сигналов или источник сигнала предоставит его. В старых анализаторах цепей не было собственного генератора сигналов, но была возможность управлять автономным генератором сигналов, используя, например, соединение GPIB . Практически все современные анализаторы цепей имеют встроенный генератор сигналов. Высокопроизводительные анализаторы цепей имеют два встроенных источника. Два встроенных источника полезны для таких приложений, как тестирование смесителя, когда один источник обеспечивает РЧ-сигнал, другой — гетеродин, или тестирование интермодуляции усилителя , когда для теста требуются два тона.

Набор для тестирования

Испытательный комплект принимает выходной сигнал генератора сигналов и направляет его на тестируемое устройство, а затем направляет измеряемый сигнал на приемники. Он часто отщепляет опорный канал для падающей волны. В SNA опорный канал может поступать на диодный детектор (приемник), выходной сигнал которого отправляется на автоматический контроль уровня генератора сигналов. В результате улучшается контроль выходного сигнала генератора сигналов и повышается точность измерений. В ВАЦ опорный канал идет к приемникам; он нужен, чтобы служить эталоном фазы.

Для разделения сигналов используются направленные ответвители или два резисторных делителя мощности. Некоторые наборы для микроволнового тестирования включают входные микшеры для приемников (например, тестовые наборы для HP 8510).

Получатель

Приемники производят измерения. Сетевой анализатор будет иметь один или несколько приемников, подключенных к его тестовым портам. Эталонный тестовый порт обычно имеет обозначение R , а первичные тестовые порты — это A , B , C , …. Некоторые анализаторы выделяют отдельный приемник для каждого тестового порта, но другие совместно используют один или два приемника между портами. R приемник может быть менее чувствительным , чем приемники , используемых на испытательных порты.

Для SNA приемник измеряет только величину сигнала. Приемником может быть детекторный диод, работающий на тестовой частоте. Самый простой SNA будет иметь один тестовый порт, но более точные измерения выполняются, когда также используется эталонный порт. Эталонный порт компенсирует изменения амплитуды тестового сигнала в плоскости измерения. Можно совместно использовать один детектор и использовать его как для эталонного порта, так и для тестового порта, выполнив два прохода измерения.

В случае ВАЦ приемник измеряет как величину, так и фазу сигнала. Для определения фазы ему нужен опорный канал ( R ), поэтому для векторного анализатора цепей требуется как минимум два приемника. Обычный метод преобразует с понижением частоты опорного и испытательных каналов , чтобы сделать измерения на более низкой частоте. Фазу можно измерить . Для ВАЦ требуется как минимум два приемника, но некоторые из них будут иметь три или четыре приемника для одновременного измерения различных параметров.

Существует несколько архитектур ВАЦ (с шестью портами), которые определяют фазу и величину только на основе измерений мощности.

Процессор и дисплей

Поскольку обработанный радиочастотный сигнал поступает из секции приемника / детектора, необходимо отображать сигнал в формате, который может быть интерпретирован. С уровнями обработки, доступными сегодня, некоторые очень сложные решения доступны в ВЧ-анализаторах цепей. Здесь данные отражения и передачи отформатированы, чтобы можно было как можно проще интерпретировать информацию. Большинство анализаторов цепей RF включают функции, включая линейные и логарифмические развертки, линейные и логарифмические форматы, полярные графики, диаграммы Смита и т. Д. Во многих случаях также добавляются маркеры трассировки, предельные линии и критерии годен / не годен.

Сценарии использования NTA

Выявление атак — не единственный сценарий применения NTA. Такие системы помогают раскручивать цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Можно, например, обнаружив подозрительную попытку подключения с неавторизованного узла на контроллер домена, обратиться к истории сетевой активности узла и проверить, не было ли других подобных попыток. Если они случались, то это будет говорить о целенаправленных действиях. Например, PT Network Attack Discovery, NTA-система Positive Technologies, хранит запись сырого трафика и 1200 параметров сессий, что позволяет очень тонко указать запрос в фильтре и оперативно найти подозрительные сессии.

В рамках threat hunting NTA-инструментарий применяется для проверки гипотез о компрометации сети. Например, оператор системы сформулировал гипотезу, что злоумышленники проникли в инфраструктуру и находятся на стадии горизонтального перемещения. Чтобы ее проверить, он анализирует всю сетевую активность доменной инфраструктуры, поскольку, чтобы развить атаку, преступникам нужно провести разведку в AD. Если среди подключений окажутся аномальные запросы, например по протоколу LDAP (протоколу доступа к каталогам), гипотеза будет подтверждена и потребуется детальное расследование.

Еще одна задача, с которой справляются решения класса NTA, — контроль соблюдения регламентов ИБ. При расследовании инцидентов и во время анализа трафика мы регулярно находим ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удаленного доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

PT NAD понимает более 50 сетевых протоколов, а 30 наиболее распространенных из них разбирает и на уровне приложений. Поэтому оператор системы получает подробную картину происходящего в сети и может увидеть все данные, переданные в открытом виде. С помощью фильтра можно настроить виджет, где будут отображаться все открытые учетные записи (см. рисунок ниже). Далее можно посмотреть конкретные сессии, где передавались открытые данные, адреса узлов-отправителей и получателей. Это позволит скорректировать ситуацию.

Виджет в PT NAD с учетными записями в открытом виде

Сценарии использования NTA-систем гораздо шире по сравнению с другими системами, анализирующими трафик. Применяя NTA, подразделения ИБ могут выявить атаки не только на периметре, но и внутри сети, отследить ошибки сетевой безопасности, расследовать инциденты и охотиться за угрозами. Это возможно благодаря:

- контролю как трафика между корпоративной сетью и интернетом, так и трафика, циркулирующего внутри организации;

- технологиям детектирования угроз, специфичных для активности злоумышленников внутри периметра;

- хранению трафика.

Хотя в России только начинают обращать внимание на системы безопасности класса NTA, интерес к ним быстро растет. Например, за последние два года мы реализовали более 60 пилотных проектов и внедрений PT NAD

По результатам пилотов получают подробный отчет о выявленных атаках, ошибках конфигурации систем, нарушении регламентов ИБ и рекомендации по устранению недостатков.

Возможности сервиса

Сбор и хранение информации для расследования инцидентов

Злоумышленники подчищают логи и удаляют следы своего присутствия в инфраструктуре, затрудняя расследование кибератак. Сервис сохраняет копию всего сетевого трафика, в том числе данные, от которых злоумышленники впоследствии избавляются. Информация может храниться как на мощностях клиента, так и на выделенных мощностях компании ПАО «Ростелеком» и передаваться по защищенному каналу связи.

Выявление сетевых аномалий

NTA позволяет оперативно обнаруживать подозрительную активность внутри корпоративной сети, которую не детектируют SIEM-системы, антивирусы и системы защиты конечных точек. Лежащее в основе сервиса решение анализирует трафик, передаваемый по защищенным протоколам, в том числе нестандартным, и с высокой точностью выявляет в нем вредоносную активность.

Поиск скрытых каналов взаимодействия с управляющими серверами злоумышленников

Сервис обнаруживает DNS-, HTTP-, SMTP- и ICMP-туннели, которые злоумышленники используют для кражи данных, коммуникации с командным сервером и маскировки своей активности.

Адаптация к новым угрозам и методам атак

Применение глубокой экспертизы специалистов Solar JSOC и оперативной адаптации контента позволяет сервису быстро адаптироваться к меняющемуся ландшафту угроз и выявлять новейшие атаки злоумышленников самого высокого уровня квалификации.

Контроль соблюдения политики безопасности сотрудниками

Анализ сетевого трафика выявляет передачу почты и учетных данных в незашифрованном виде, использование VPN-туннелей, TOR, утилит для удаленного доступа, прокси, мессенджеров — всего того, что, как правило, запрещено политиками ИБ в крупных компаниях. Также сервис помогает обнаружить ошибки в конфигурациях информационных систем.