Оснастка active directory пользователи и компьютеры windows 10

Содержание:

- Как создать подпись

- Используем базу данных на Windows Server 2012

- DHCPDHCP

- PHP XML

- Как производиться оценка квартиры для банка при ипотеке

- Версии Windows 10

- Настройка автоматической регистрации для группы устройствConfigure the auto-enrollment for a group of devices

- Пользователь сервера терминаловTerminal Server User

- ОбзорOverview

- ОбслуживаниеService

- What is Active Directory Users and Computers (ADUC)?

- Удаленный интерактивный входRemote Interactive Logon

- Преимущества Active Directory

- Приложение к статье. Служба доменных имен (DNS) в Active Directory

- Установите RSAT для версий 1803 и ниже

- ИнструментыTools

- Виртуальные коммутаторыVirtual Switches

- Использует ли Windows Admin Center протокол CredSSP?Does Windows Admin Center use CredSSP?

Как создать подпись

Создание подписи происходит непосредственно через настройки своего профиля. Далее мы рассмотрим, как это можно сделать на телефоне и компьютере.

На компьютере

Разделим изменение и установку подписи на три различных способа – это добавление в подпись текста, изображения и ссылки.

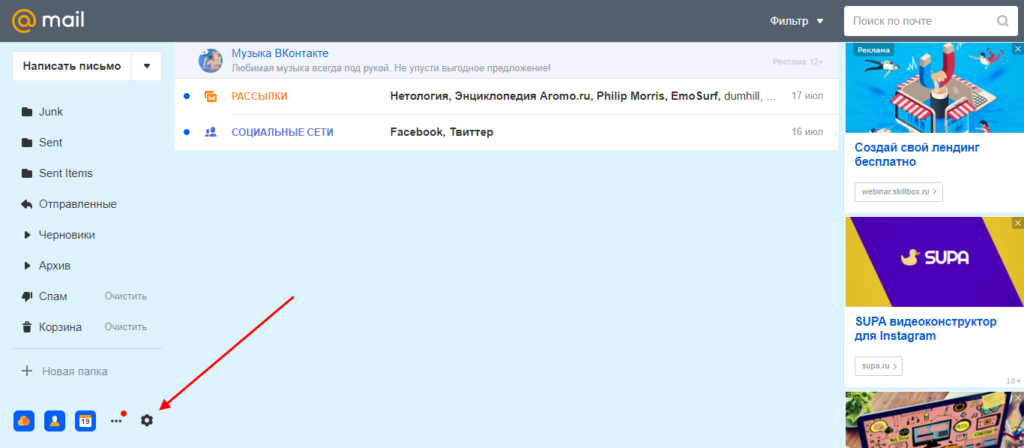

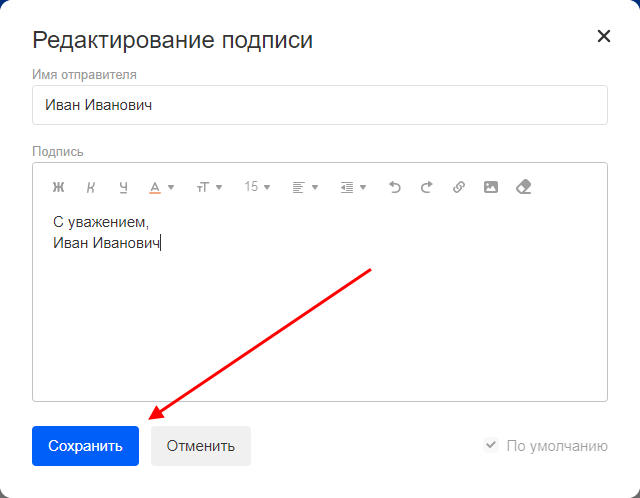

Добавляем текст

Создаем подпись в почте майл:

- Открываем свой почтовый ящик в браузере и в нижней части кликаем по кнопке в виде шестеренки.

- Далее переходим в раздел «Все настройки».

- В отобразившемся окне переходим в раздел «Работа с письмами».

- Затем в верхней части отобразившейся страницы кликаем по карандашу в разделе «Имя отправителя и подпись».

Таким образом вы можете ввести любое сообщение, и оно будет всегда отображаться в ваших отправленных письмах. Далее посмотрим, как можно добавить в подпись изображение.

Добавить изображение

Перед тем как добавить изображение, открываем окно редактирования подписи, как мы делали в предыдущем разделе, и затем следуем следующим шагам:

- В окне редактирование подписи находим иконку в виде изображения и кликаем по ней левой кнопкой мыши.

- Далее выбираем с компьютера фотографию, которую нужно использовать в подписи. После этого нажимаем на кнопку «Сохранить» в нижнем правом углу.

Добавить ссылку

Также вы можете вставить ссылку, например, на свое портфолио, если вы рекламируете свой продукт в почтовой рассылке. Сделать это можно следующим образом:

- Переходим в окно редактирования подписи и кликаем по иконке в виде скрепки.

- В отобразившемся окне вводим ссылку на сайт и указываем имя, которое будет отображаться в подписи. После этого нажимаем «Сохранить».

- В результате в окне подписи отобразится новое слово и активной ссылкой. Для внесения изменений еще раз нажимаем на кнопку «Сохранить».

Вот такими несложными действиями можно поменять подпись в десктопной версии электронной почты. Далее мы рассмотрим, как можно изменить подпись на телефоне.

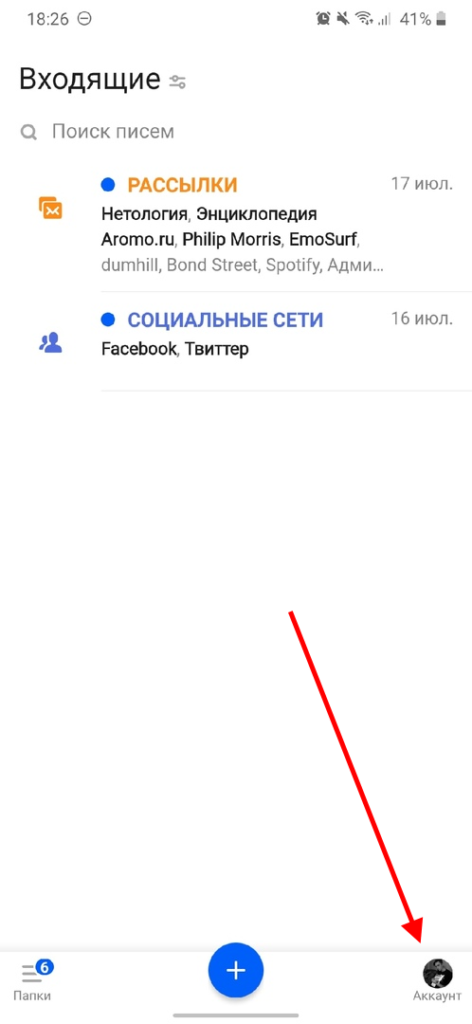

На телефоне

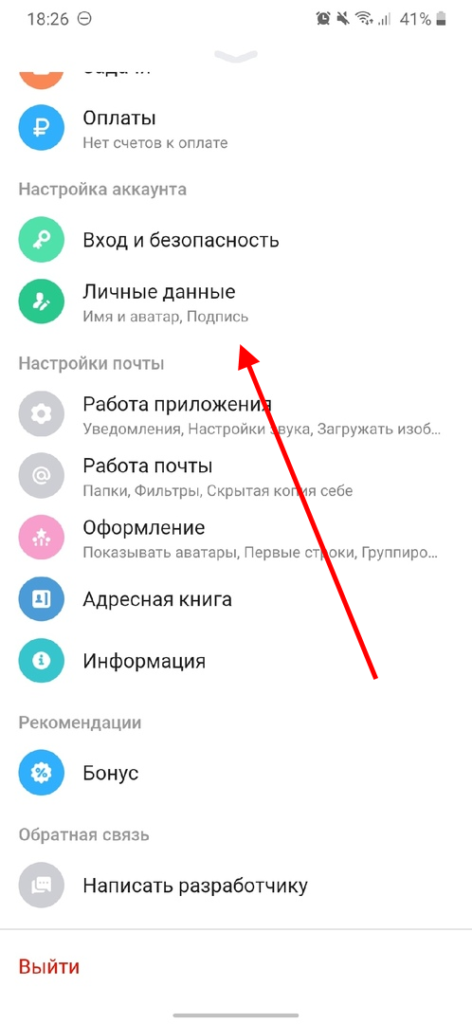

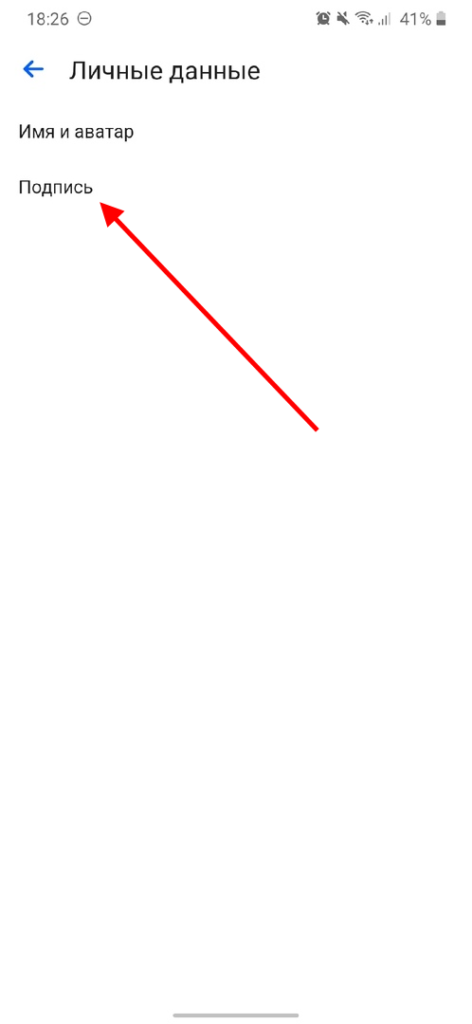

Изменяем подпись через мобильное приложение от майл:

- Открываем свою почту и переходим в раздел «Аккаунт» в нижнем правом углу.

- Далее переходим в раздел «Личные данные».

- Затем открываем подраздел «Подпись».

- В отобразившемся окне под названием своей почты вы можете видеть действующую запись. Чтобы ее изменить, просто нажмите на нее.

- Вводим новую подпись и нажимаем на кнопку «ОК».

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

DHCPDHCP

DHCP позволяет управлять подключенными устройствами на компьютере или сервере.DHCP allows you to manage connected devices on a computer or server.

КомпонентыFeatures

- Создание, Настройка и Просмотр областей IPV4 и IPV6Create/configure/view IPV4 and IPV6 scopes

- Создание исключений адресов и настройка начального и конечного IP-адресовCreate address exclusions and configure start and end IP address

- Создание резервирования адресов и настройка MAC-адреса клиента (IPV4), DUID и IAID (IPV6)Create address reservations and configure client MAC address (IPV4), DUID and IAID (IPV6)

Просмотрите Отзывы и предлагаемые функции для DHCP.View feedback and proposed features for DHCP.

PHP XML

Как производиться оценка квартиры для банка при ипотеке

Рыночная стоимость жилья зависит от множества факторов, которые конечно учитываются. Ведь к учету принимается не только количество комнат и наличие ремонта, но и расположение в отдельно взятом населенном пункте или районе, а также время года. При этом в процессе оценки одновременно производится сравнительный анализ аналогичных жилых помещений для определения наиболее оптимальной цены.

Также специалист производит оценку по затратам, то есть к учету принимаются понесенные расходы на возведение жилого строения для расчета уже ликвидной стоимости квартиры, а также для расчета цены взыскания впоследствии. И в ряде случаев осуществляется анализ доходности жилого помещения, ведь оценка квартиры в новостройке для ипотеки существенно отличается от недвижимости с вторичного рынка.

Версии Windows 10

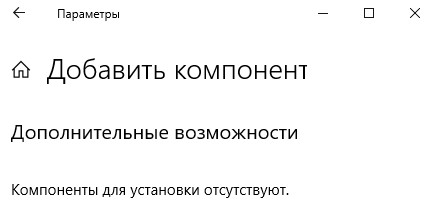

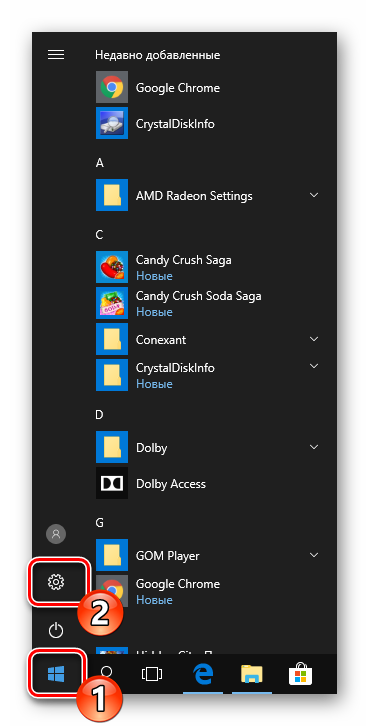

Чтобы включить Active Directory-пользователи и компьютеры на ПК с Windows 10, сначала необходимо установить RSAT — средства удаленного администрирования сервера. Если вы используете более старую версию Windows 10, то есть 1803 или ниже, вам нужно будет загрузить файлы RSAT из центра загрузки Microsoft.

С другой стороны, во всех версиях Windows 10, начиная с выпуска 10 октября 2018 года, RSAT включен как «Функция по требованию». Вам не нужно загружать инструменты, а только устанавливать и включать их

Обратите внимание, что только выпуски Enterprise и Professional поддерживают RSAT и Active Directory

Настройка автоматической регистрации для группы устройствConfigure the auto-enrollment for a group of devices

Требования:Requirements:

- КОМПЬЮТЕР, подключенный к AD и работающий под управлением Windows 10 версии 1709 или более позднейAD-joined PC running Windows 10, version 1709 or later

- Для предприятия уже настроена служба MDM (с помощью Intune или стороннего поставщика услуг)Enterprise has MDM service already configured (with Intune or a third-party service provider)

- Корпоративная реклама должна быть интегрирована с Azure AD.Enterprise AD must be integrated with Azure AD.

- Убедитесь, что компьютеры принадлежат к одной и той же группе компьютеров.Ensure that PCs belong to same computer group.

Важно!

Если политика не отображается, это может быть вызвано тем, что у вас нет ADMX для Windows 10, версия 1803, версия 1809 или версия 1903.If you do not see the policy, it may be because you don’t have the ADMX for Windows 10, version 1803, version 1809, or version 1903 installed. Чтобы устранить эту проблему, выполните указанные ниже действия.To fix the issue, use the following procedures

Обратите внимание, что последнее средство MDM. ADMX является обратно совместимым.Note that the latest MDM.admx is backwards compatible

ЗагрузкиDownload:

1803 — > административных шаблонов (ADMX) с обновлением для Windows 10 апреля 2018 (1803)1803 —> Administrative Templates (.admx) for Windows 10 April 2018 Update (1803)

1809 — > административных шаблонов (ADMX) с обновлением для Windows 10, октябрь 2018 (1809)1809 —> Administrative Templates (.admx) for Windows 10 October 2018 Update (1809)

1903 — > административных шаблонов (ADMX) для Windows 10 с обновлением 2019 (1903)1903 —> Administrative Templates (.admx) for Windows 10 May 2019 Update (1903)

1909 — > административных шаблонов (ADMX) с обновлением для Windows 10 ноябрь 2019 (1909)1909 —> Administrative Templates (.admx) for Windows 10 November 2019 Update (1909)

2004 — > административных шаблонов (ADMX) для Windows 10 с обновлением 2020 (2004)2004 —> Administrative Templates (.admx) for Windows 10 May 2020 Update (2004)

Установите пакет на контроллере домена.Install the package on the Domain Controller.

Навигация в зависимости от версии папки.Navigate, depending on the version to the folder:

1803—> C:\Program Files (x86) \Microsoft Group Policy\Windows 10 апрель 2018 обновление (1803) v21803 —> C:\Program Files (x86)\Microsoft Group Policy\Windows 10 April 2018 Update (1803) v2

1809—> C:\Program Files (x86) \Microsoft Group Policy\Windows 10 октябрь 2018 обновление (1809) v21809 —> C:\Program Files (x86)\Microsoft Group Policy\Windows 10 October 2018 Update (1809) v2

1903—> C:\Program Files (x86) \Microsoft Group Policy\Windows 10 май 2019 обновление (1903) v31903 —> C:\Program Files (x86)\Microsoft Group Policy\Windows 10 May 2019 Update (1903) v3

1909—> C:\Program Files (x86) \Microsoft Group Policy\Windows 10 ноябрь 2019 обновление (1909)1909 —> C:\Program Files (x86)\Microsoft Group Policy\Windows 10 November 2019 Update (1909)

2004—> C:\Program Files (x86) \Microsoft Group Policy\Windows 10 май 2020 обновление (2004)2004 —> C:\Program Files (x86)\Microsoft Group Policy\Windows 10 May 2020 Update (2004)

Переименование папки извлеченных определений политик в PolicyDefinitions.Rename the extracted Policy Definitions folder to PolicyDefinitions.

Скопируйте папку PolicyDefinitions в C:\Windows\SYSVOL\domain\Policies.Copy PolicyDefinitions folder to C:\Windows\SYSVOL\domain\Policies.

Если эта папка не существует, обратите внимание на то, что вы будете переключаться на центральное хранилище политик для всего домена.If this folder does not exist, then be aware that you will be switching to a central policy store for your entire domain.

Перезагрузите контроллер домена, чтобы политика была доступна.Restart the Domain Controller for the policy to be available.

Эта процедура также действует и для всех последующих версий.This procedure will work for any future version as well.

-

Создание объекта групповой политики (GPO) и включение политики конфигурации компьютерадля групповых политик. > Policies > Административные шаблоны > компонентов Windowsдля > MDM > включите автоматическое регистрацию для MDM, используя учетные данные Azure AD по умолчанию.Create a Group Policy Object (GPO) and enable the Group Policy Computer Configuration > Policies > Administrative Templates > Windows Components > MDM > Enable automatic MDM enrollment using default Azure AD credentials.

-

Создайте группу безопасности для компьютеров.Create a Security Group for the PCs.

-

Свяжите объект групповой политики.Link the GPO.

-

Фильтрация с помощью групп безопасности.Filter using Security Groups.

Пользователь сервера терминаловTerminal Server User

Любой пользователь, обращающийся к системе через службы терминалов, имеет учетную запись сервера терминалов.Any user accessing the system through Terminal Services has the Terminal Server User identity. Это удостоверение позволяет пользователям получать доступ к приложениям сервера терминалов и выполнять другие необходимые задачи с помощью служб сервера терминалов.This identity allows users to access Terminal Server applications and to perform other necessary tasks with Terminal Server services. Членством управляет операционная система.Membership is controlled by the operating system.

| АтрибутAttribute | ЗначениеValue |

|---|---|

| Известный SID/RIDWell-Known SID/RID | S-1-5-13S-1-5-13 |

| Класс объектаObject Class | Внешний участник безопасностиForeign Security Principal |

| Расположение по умолчанию в службе каталогов Active DirectoryDefault Location in Active Directory | CN = WellKnown Principals безопасности, CN = Configuration, DC =cn=WellKnown Security Principals, cn=Configuration, dc=<forestRootDomain> |

| Права пользователей по умолчаниюDefault User Rights | НетNone |

ОбзорOverview

Контроллеры домена под Windows Server 2012 R2 блокируют создание повторяющихся имен субъектов-служб (SPN) и имен участников-пользователей (UPN).Domain Controllers running Windows Server 2012 R2 block the creation of duplicate service principal names (SPN) and user principal names (UPN). Это относится к созданию дубликатов в случае восстановления или повторной анимации удаленного объекта или переименования объекта.This includes if the restoration or reanimation of a deleted object or the renaming of an object would result in a duplicate.

Историческая справкаBackground

Дублирование имен субъектов-служб (SPN) обычно происходит, что приводит к ошибкам проверки подлинности и может привести к чрезмерному использованию процессора службой LSASS.Duplicate Service Principal Names (SPN) commonly occur and result in authentication failures and may lead to excessive LSASS CPU utilization. Нет встроенного метода для блокирования добавления повторяющегося имени субъекта-службы или UPN.There is no in-box method to block the addition of a duplicate SPN or UPN. *

Дублирующиеся значения имени участника-пользователя нарушают синхронизацию между локальной службой AD и Office 365.Duplicate UPN values break synchronization between on-premises AD and Office 365.

* Setspn.exe обычно используется для создания новых имен участников-служб, и функционально был встроен в версию, выпущенную в Windows Server 2008, которая добавляет проверку на наличие дубликатов.*Setspn.exe is commonly used to create new SPNs, and functionally was built into the version released with Windows Server 2008 that adds a check for duplicates.

Таблица SEQ таблица номер \ * Арабский 1: уникальность имени участника-пользователя и имени субъекта-службыTable SEQ Table \* ARABIC 1: UPN and SPN uniqueness

| КомпонентFeature | КомментироватьComment |

|---|---|

| Уникальность имени участника-пользователяUPN uniqueness | Дублирование UPN разрывает синхронизацию локальных учетных записей AD с помощью служб Windows Azure AD, таких как Office 365.Duplicate UPNs break synchronization of on-premises AD accounts with Windows Azure AD-based services such as Office 365. |

| Уникальность имени субъекта-службыSPN uniqueness | Для взаимной проверки подлинности Kerberos требуются имена участников-служб.Kerberos requires SPNs for mutual authentication. Дублирование имени участника-службы приводит к сбоям проверки подлинности.Duplicate SPNs result in authentication failures. |

Дополнительные сведения о требованиях уникальности к именам участников-служб и имен SPN см. в разделе ограничения уникальности.For more information about uniqueness requirements for UPNs and SPNs, see Uniqueness Constraints.

ОбслуживаниеService

Любая служба, обращающаяся к системе, имеет удостоверение службы.Any service that accesses the system has the Service identity. Эта группа удостоверений включает в себя всех участников безопасности, которые вошли в систему как служба.This identity group includes all security principals that are signed in as a service. Это удостоверение предоставляет доступ к процессам, которые выполняются службами Windows Server.This identity grants access to processes that are being run by Windows Server services. Членством управляет операционная система.Membership is controlled by the operating system.

| АтрибутAttribute | ЗначениеValue |

|---|---|

| Известный SID/RIDWell-Known SID/RID | S-1-5-6S-1-5-6 |

| Класс объектаObject Class | Внешний участник безопасностиForeign Security Principal |

| Расположение по умолчанию в службе каталогов Active DirectoryDefault Location in Active Directory | CN = WellKnown Principals безопасности, CN = Configuration, DC =cn=WellKnown Security Principals, cn=Configuration, dc=<forestRootDomain> |

| Права пользователей по умолчаниюDefault User Rights | Создание глобальных объектов: SeCreateGlobalPrivilegeCreate global objects: SeCreateGlobalPrivilegeОлицетворение клиента после проверки подлинности: SeImpersonatePrivilegeImpersonate a client after authentication: SeImpersonatePrivilege |

What is Active Directory Users and Computers (ADUC)?

ADUC is a Microsoft Management Console (MMC) snap-in that enables administrators to manage Active Directory objects, including users, computers, groups, organizational units (OUs) and attributes. While the features of ADUC (along with many other features) were included in a new tool named Active Directory Administrative Center, ADUC remains a popular tool that administrators use to manage their environments.

Managing an object includes obvious tasks like resetting user passwords (Netwrix has a freeware tool for bulk password reset), adding users to security groups, and moving computer objects. However, the Advanced Features setting in ADUC also enables you to manage the LostAndFound container, NTDS Quotas, Program Data and System information. This view is not enabled by default but you can enable through the View menu.

In addition to managing objects, ADUC can also manage domain operations. For example, you can use ADUC to raise the domain functional level or to transfer the RID, PDC Emulator, and Infrastructure FSMO roles to a different domain controller.

Finally, ADUC also enables you to delegate control of objects through the Delegation of Control wizard or by manually modifying permissions on an object.

You can find more information about Active Directory basics in our AD tutorial for beginners.

Удаленный интерактивный входRemote Interactive Logon

Это удостоверение представляет всех пользователей, которые в данный момент вошли в систему с помощью подключения к удаленному рабочему столу.This identity represents all users who are currently logged on to a computer by using a Remote Desktop connection. Эта группа является подмножеством интерактивной группы.This group is a subset of the Interactive group. Маркеры доступа, содержащие SID удаленного входного входа, также содержат интерактивный ИД безопасности.Access tokens that contain the Remote Interactive Logon SID also contain the Interactive SID.

| АтрибутAttribute | ЗначениеValue |

|---|---|

| Известный SID/RIDWell-Known SID/RID | S-1-5-14S-1-5-14 |

| Класс объектаObject Class | Внешний участник безопасностиForeign Security Principal |

| Расположение по умолчанию в службе каталогов Active DirectoryDefault Location in Active Directory | CN = WellKnown Principals безопасности, CN = Configuration, DC =cn=WellKnown Security Principals, cn=Configuration, dc=<forestRootDomain> |

| Права пользователей по умолчаниюDefault User Rights | НетNone |

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Приложение к статье. Служба доменных имен (DNS) в Active Directory

Напомню в двух словах, что служба

доменных имен организовывает разрешение доменных

имен в соответствующие IP-адреса и представляет собой

распределенную базу данных. Данные о доменах и принадлежащих

им хостах, образующие пространство имен ДНС, не концентрируются

в одном месте, а хранятся в виде фрагментов на отдельных

серверах, что позволяет говорить о распределенности

базы данных ДНС.

В операционной системе Windows 2000 служба

DNS осуществляет (может этого и не делать:-) динамическую

регистрацию клиентам своих доменных имен, что существенно

упрощает администрирование таких баз, которые еще принято

называть зонами. В Windows 2000 мы можем

реализовать размещение зоны в рамках службы каталогов

Active Directory (AD), что дает повышение отказоустойчивости,

доступности и управляемости службы. Многие механизмы,

использующие AD, также не могут обойтись без DNS. Суть

в том, что «локализация» ближайшего сервера

скажем глобального каталога (GC) происходит на основе

специального типа ресурсных записей, называемых локаторами

ресурсов, или как и обозначают — SRV-записи.

Эти записи используются для определения

местоположения серверов, предоставляющие услуги определенных

служб. SRV-запись является «синонимом»,

или еще говорят, DNS-псевдонимом службы. Записывается

это так:

_Service._Protocol.DnsDomainName

где: Service — название службы (это может быть kerberos,gc,

ldap и др.) Protocol — протокол, при помощи которого

клиенты могут подключиться к данной службе ( обычно это tcp,

udp); DnsDomainName — DNS-имя домена, к

которому принадлежит сервер (в нашем случае songi.local).

Для каждого DNS-домена формируется

набор SRV-записей, которые группируются в специальные

поддомены:

_msdcs — вспомогательный домен,

который используется для группировки ресурсных записей

о серверах, выполняющих специфические роли (такие как

например сервер глобального каталога или основной котроллер

домена).

Благодаря этому клиенты могут осуществлять

поиск серверов, основываясь не на имени службы, а на

роли, исполняемой искомым сервером. Псевдонимы, используемые

для создания ресурсных записей данного поддомена будут

выглядеть так:

_Service._Protocol.Dctype._msdcs.DnsDomainName

Параметр Dctype определяет роль сервера (pdc, dc, gc, domains). Например

сервера, выполняющие функции котроллера домена и принадлежащего к домену

songi.local, будет создан DNS-псевдоним:

_ldap._tcp.dc._msdcs.songi.local _sites — вспомогательный домен, используемый

для группировки ресурсных записей, отражающих физическую структуру

сети (с точки зрения узловой инфраструктуры).

Этот домен выполняет функцию контейнера

для других поддоменов, имена которых соответствуют

именам узлов. Псевдонимы записываются в следующем формате:

_Service._Protocol.SiteName._sites.DnsDomainName

Когда осуществляется обращение к серверу DNS, запрос включает в себя

всю необходимую для поиска информацию (такую как наименование службы,

протокол, имя домена). Служба DNS в первую очередь пытается найти в

базе данных контроллер домена, принадлежащий к тому же узлу, что и «запрашивающий» нужную

службу. Для этого служба DNS просматривает все SRV-записи, ассоциированные

с данным узлом. Если в этом узле поиск оказывается неудачен, служба

DNS начинает просматривать записи других узлов.

Собственно говоря, перечисленные записи

сервисов нам вручную делать не придется, при установке

первого контроллера домена создадутся автоматически.

Однако понимание этих записей важно! Теперь представим

очень маловероятную ситуацию, но все же: некоторые записи

неправильно изменены вручную, или же случайно стерты

вообще. Это не повод паниковать

За формирование записей

отвечает служба NetLogon. В командной строке даем всего

лишь две команды:

net stop netLogon

net start NetLogon

Выполнив перезапуск службы, наши записи

будут автоматически созданы! Разумеется, что если в домене

были записи клиентских машин (А-записи) к примеру, то

их придется восстанавливать отдельно. Но достаточно воспользоваться

службой автоматической раздачи адресов DHCP, как эта

проблема тоже будет легко решена.

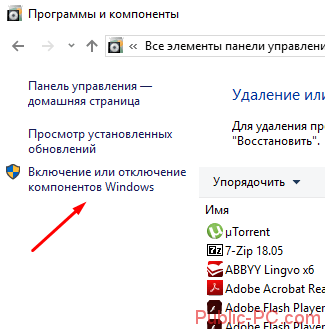

Установите RSAT для версий 1803 и ниже

Установка RSAT и включение Active Directory в более старой версии Windows 10 занимает немного больше времени. Имейте в виду, что ограничение для редакций Enterprise и Professional по-прежнему действует. Давайте посмотрим, как включить Active Directory в версиях 1803 и ниже.

- Запустите браузер вашего компьютера.

- Перейдите в Центр загрузки Microsoft и найдите Средства удаленного администрирования сервера для Windows 10.

- Нажмите кнопку «Скачать».

- Выберите последнюю версию, чтобы обеспечить максимальную совместимость.

- Нажмите кнопку «Далее» и дождитесь завершения загрузки.

- Затем нажмите клавишу «Win» на клавиатуре.

- Поиск панели управления.

- На панели управления нажмите на вкладку «Программы».

- Далее выберите «Программы и компоненты».

- Нажмите «Включить или отключить функции Windows».

- Разверните раздел «Инструменты удаленного администрирования сервера» в меню.

- Далее выберите «Инструменты администрирования ролей».

- Выберите «Инструменты AD LDS и AD DS».

- Установите флажок «Инструменты AD DS».

- Нажмите кнопку «ОК».

Параметр «Администрирование» теперь должен появиться в меню «Пуск». Вы должны найти там все инструменты Active Directory, и вы можете использовать и изменять их через это меню.

ИнструментыTools

Для подключений к серверу доступны следующие средства.The following tools are available for server connections:

| СредствоTool | ОписаниеDescription |

|---|---|

| Просмотр сведений о сервере и контроль состояния сервераView server details and control server state | |

| Управление Active DirectoryManage Active Directory | |

| Просмотр и настройка Azure BackupView and configure Azure Backup | |

| Просмотр и изменение сертификатовView and modify certificates | |

| Просмотр контейнеровView Containers | |

| Просмотр и изменение устройствView and modify devices | |

| Просмотр конфигурации DHCP-сервера и управление еюView and manage DHCP server configuration | |

| Просмотр и управление конфигурацией DNS-сервераView and manage DNS server configuration | |

| Просмотр событийView events | |

| Обзор файлов и папокBrowse files and folders | |

| Просмотр и изменение правил брандмауэраView and modify firewall rules | |

| Просмотр и удаление установленных приложенийView and remove installed apps | |

| Просмотр и изменение локальных пользователей и группView and modify local users and groups | |

| Просмотр и изменение сетевых устройствView and modify network devices | |

| Мониторинг пакетовPacket monitoring | Мониторинг сетевых пакетовMonitor network packets |

| Системный мониторPerformance monitor | Просмотр счетчиков производительности и отчетовView performance counters and reports |

| Взаимодействие с сервером с помощью PowerShellInteract with server via PowerShell | |

| Просмотр и изменение запущенных процессовView and modify running processes | |

| Просмотр и изменение записей реестраView and modify registry entries | |

| Взаимодействие с сервером с помощью удаленный рабочий столInteract with server via Remote Desktop | |

| Просмотр и изменение ролей и компонентовView and modify roles and features | |

| Просмотр и изменение запланированных задачView and modify scheduled tasks | |

| Просмотр и изменение службView and modify services | |

| Просмотр и изменение службView and modify services | |

| Просмотр и изменение запоминающих устройствView and modify storage devices | |

| Перенос серверов и файловых ресурсов в Azure или Windows Server 2019Migrate servers and file shares to Azure or Windows Server 2019 | |

| Использование реплики хранилища для управления репликацией хранилища «сервер-сервер»Use Storage Replica to manage server-to-server storage replication | |

| System Insights позволяет получить представление о работе сервера.System Insights gives you increased insight into the functioning of your server. | |

| Просмотреть установленные и проверить новые обновленияView installed and check for new updates | |

| Виртуальные машиныVirtual Machines | Просмотр виртуальных машин и управление имиView and manage virtual machines |

| Просмотр виртуальных коммутаторов и управление имиView and manage virtual switches |

Виртуальные коммутаторыVirtual Switches

Виртуальные коммутаторы позволяют управлять виртуальными коммутаторами Hyper-V на компьютере или сервере.Virtual Switches allows you to manage Hyper-V virtual switches on a computer or server.

КомпонентыFeatures

Виртуальные коммутаторы поддерживают следующие функции.The following features are supported in Virtual Switches:

- Просмотр и поиск виртуальных коммутаторов на сервереBrowse and search Virtual Switches on a server

- Создание нового виртуального коммутатораCreate a new Virtual Switch

- Переименование виртуального коммутатораRename a Virtual Switch

- Удаление существующего виртуального коммутатораDelete an existing Virtual Switch

- Изменение свойств виртуального коммутатораEdit the properties of a Virtual Switch

Использует ли Windows Admin Center протокол CredSSP?Does Windows Admin Center use CredSSP?

Да, в некоторых случаях для Windows Admin Center требуется протокол CredSSP.Yes, in a few cases Windows Admin Center requires CredSSP. Он нужен для передачи учетных данных для проверки подлинности на компьютеры за пределами определенного сервера, который вы используете для управления.This is required to pass your credentials for authentication to machines beyond the specific server you are targeting for management. Например, если вы управляете виртуальными машинами на сервере B, но хотите сохранить VHDX-файлы для этих виртуальных машин в общей папке, размещенной на сервере C, Windows Admin Center для доступа к общей папке необходимо использовать CredSSP для проверки подлинности на сервере C.For example, if you are managing virtual machines on server B, but want to store the vhdx files for those virtual machines on a file share hosted by server C, Windows Admin Center must use CredSSP to authenticate with server C to access the file share.

Windows Admin Center обрабатывает конфигурацию CredSSP автоматически после вывода запроса и получения согласия от вас.Windows Admin Center handles the configuration of CredSSP automatically after prompting for consent from you. Прежде чем настроить CredSSP, Windows Admin Center проверит, есть ли в системе последние обновления CredSSP.Before configuring CredSSP, Windows Admin Center will check to make sure that the system has the recent CredSSP updates.

CredSSP в настоящее время используется в следующих случаях:CredSSP is currently used in the following areas:

- при использовании дезагрегированного хранилища SMB в средстве виртуальных машин (пример выше);Using disaggregated SMB storage in the virtual machines tool (the example above.)

- при использовании средства обновлений в решениях по управлению кластером отработки отказа или гиперконвергентным кластером, которое выполняет кластерное обновление.Using the Updates tool in either the Failover or Hyper-Converged cluster management solutions, which performs Cluster-Aware Updating